前言回顧

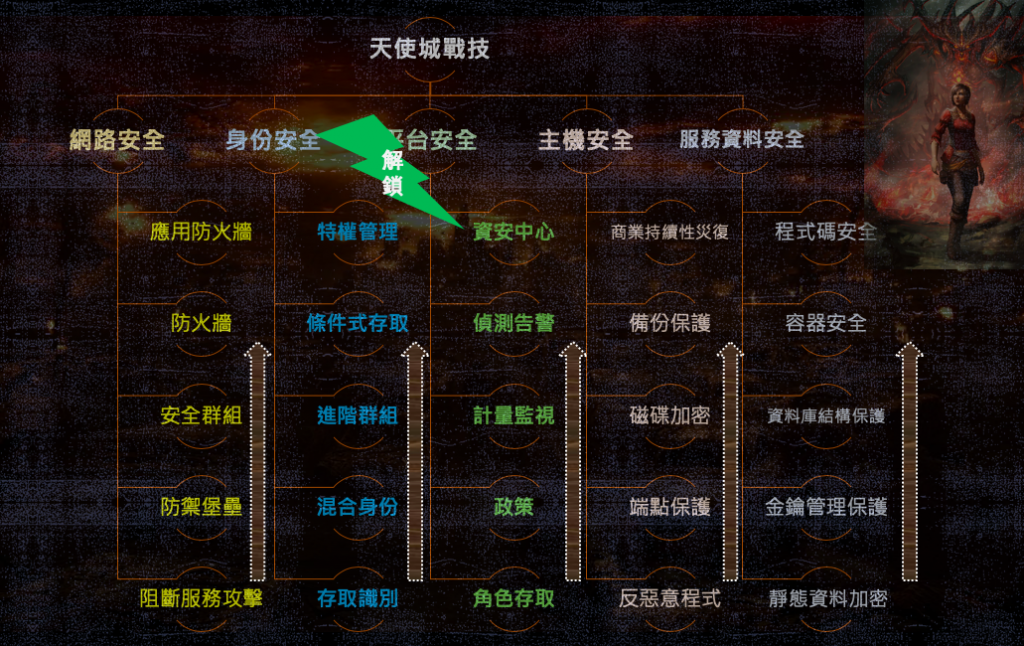

技能解封中間章程-城池間敢死報信者(Azure Alert)

已領取技能符石

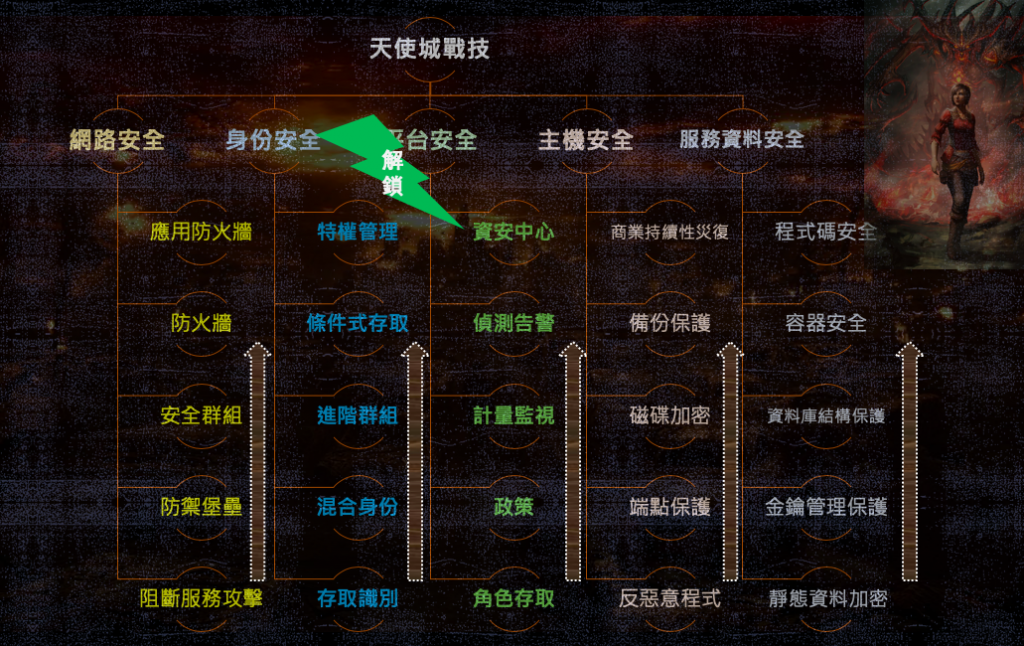

解封技能樹(Start)

適合的勇者?

曾經遭逢資安事件打擊者。

資安事件觀望者。

資安探索者。

IT過路人。

資安潛水幫。

資安擺渡人。*

學完可以帶走甚麼?

種下資安的芽在自己心中讓資安意識更強大。

自己的資安生涯規劃師。

帶走心中的這棵樹,把樹傳出去。

你也可以是小小資安擺渡人。

單挑資安認證更有信心。

瑪瑟爾 vs 迪亞波羅

御林軍,及時雨的到來

迪亞波羅暗黑魔神首領之一突襲天使城,天空一片黑暗伸手不見五指,轉眼間火舌四處流竄,這是..受到召喚的地獄九頭蛇一陣猛攻,瞬間城外士兵死傷慘重,就在眾將不斷因為火攻而讓防禦值大幅下降,就在這時一個飛快的人影把召喚九頭蛇的魔術士殺了,九頭蛇消失了,煙霧也慢慢消逝,原來是瑪瑟爾(刺客技能)來守護大家。

但迪亞波羅怎可能就這樣罷休,一個轉身大尾一震,整個空間都在搖晃地面龜裂外繼續放大絕魔界鎮魂曲擾亂天使城大大小小子民的心靈,就連瑪瑟爾一籌莫展,突然結界傳送門(連通來至冰川的御林軍)逆襲逼退了迪亞波羅而得以讓天使城獲得重生保住了世界之石,回到人類聽得懂的代名詞"資訊安全中心"小弟先簡述一下此服務究竟為何?

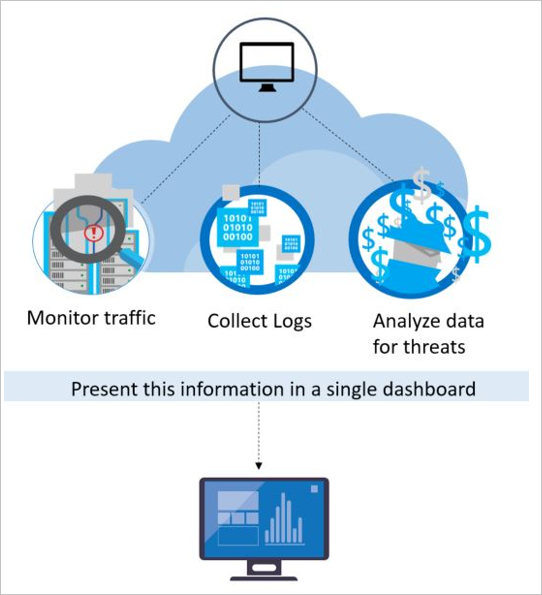

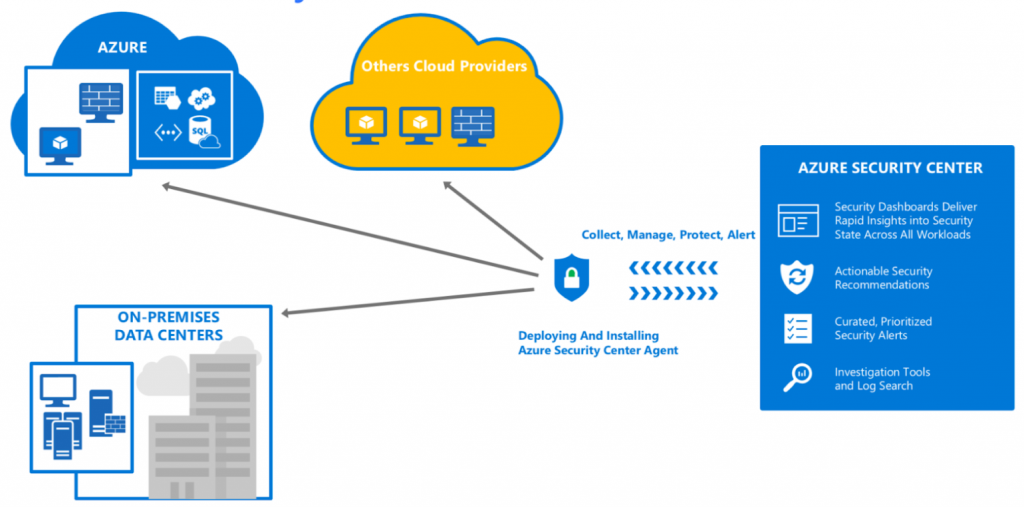

Azure 資訊安全中心是強化基礎結構的資安管理系統,涵蓋整個訂閱所有的資源層級的安全狀態,並除了Azure 雲端 本身外也同時能支援非 Azure 的企業內部系統服務的安全混合工作模式提升更全面的威脅防護工作。

Azure 資訊安全中心包含以下三種重要面向功能:

- 加強安全狀態 - 資訊安全中心會評估分析環境後產生評估資源結果狀態讓我們知道目前資源的安全風險狀況。

- 威脅防護 - 資訊安全中心評估目前的工作狀況並供威脅防護和偵測警示建議。

- 快速安全整合 - 資訊安全中心都以雲端作為出發點,故透過原生雲端整合自動佈建和保護更為容易。

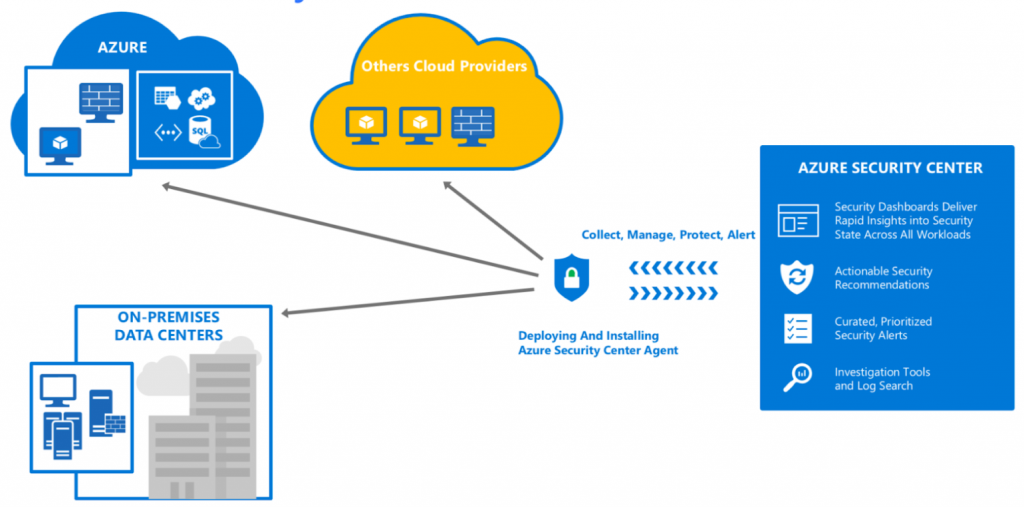

架構流程

- 原生就隸屬在 Azure 中的服務並不需要特別安裝 Agent,如像是 Azure PaaS 類型服務 SQL Database,Storage,WebApps等..都是由資訊安全中心做監視保護。

- 在 Windows 和 Linux 主機中則需要安裝 Microsoft Monitoring Agent,才可以啟動保護在雲端上或非 Azure 雲端中的企業內部實體或虛擬機器。Azure VM 則透過啟用連接就可以自動佈署讓資訊安全中心來做監視保護。

- 每當啟用資訊安全中心則此服務內建的安全性原則會同步呈現在 Azure Poilcy 服務中,並作為資訊安全中心下的內建方案。 並自動指派給所有註冊到此資安中心的訂閱帳戶,無論是屬免費或標準層級。

- 資訊安全中心原則都是參照 Azure Poilcy 為基礎所建立,因此可在資訊安全中心設立原則而同時可直接在管理群組、跨訂閱帳戶或是整個租用戶做使用。

使用資訊安全中心服務條件

- Azure 訂閱帳戶。如果還沒有此環境建議先註冊免費試用(US$200/一個月)。

- 需將訂閱帳戶升級至標準層級才能使用更進階的資安功能,但須取得訂閱擁有者、參與者或安全性管理角色才可以。

支援資訊安全中心受保護 IaaS 平台

微軟系列 :

- Windows Server 2019

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2012

- Windows Server 2008 R2

- Windows Server 2008

開源 64 位元系列:

- CentOS 6/7

- Amazon Linux 2017.09

- Oracle Linux 6/7

- Red Ha 6/7

- Debian 8/9

- Ubuntu 14.04 / 16.04 / 18.04 LTS

- SUSE 12

開源 32 位元系列:

- CentOS 6

- Oracle Linux 6

- Red Hat 6

- Debian 8/9

- Ubuntu 14.04 / 16.04 LTS

支援資訊安全中心受保護 PaaS 平台

- MSSQL

- MySQL

- CosmosDB

- Storage

- App Service

- Functions

- Network

- NSG

- Batch

- Service fabric

- Load balancer

- Logic Apps

- Redis

等等.....................

Azure 資訊安全中心提供各種支援/非支援的功能矩陣

資訊安全中心各功能矩陣傳送門

Azure 資訊安全中心來源資料

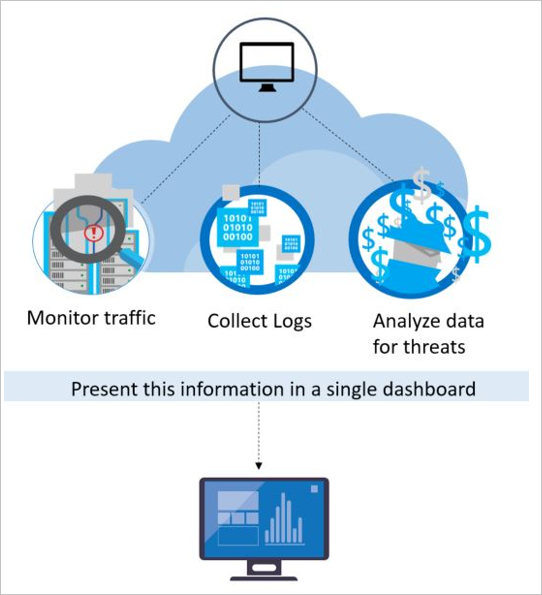

針對現行安全狀態以識別弱點來提供後續防護建議,偵測運作中的威脅。

- Azure 服務:供所部署的 Azure 服務組態相關資訊。

- 網路流量:透過微軟基礎網路架構下所取得的網路中繼資料,包含像是來源/目的 IP/Ports、封包及通訊協定。

- 合作夥伴解決方案:如:防火牆或反惡意程式的方案安全警示。

- 實體主機或虛擬機:透過組態資訊及安全事件如:來自Windows OS 本身的 Event/稽核記錄、IIS、Syslog 訊息紀錄等..

腦補監視 Windows / Linux Agent 做什麼?

Microsoft Monitoring Agent 主要任務就是去掃描作業系統內各種安全相關設定,並轉成 Windows 事件追蹤(ETW)。另外作業系統有任何系統作業中所引發事件記錄事件。包含像是 OS 版本、事件記錄、執行程序、主機名稱、IP Address或登入帳戶等等...。 MMA 都會去取得 Event 與 ETW Trace 並複製到 Log 分析區進行分析。

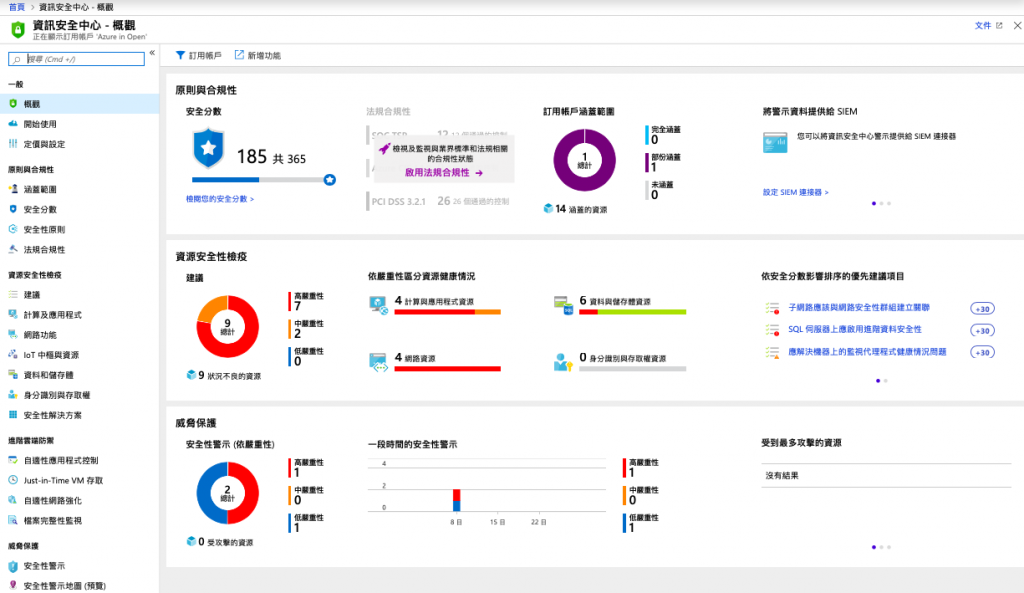

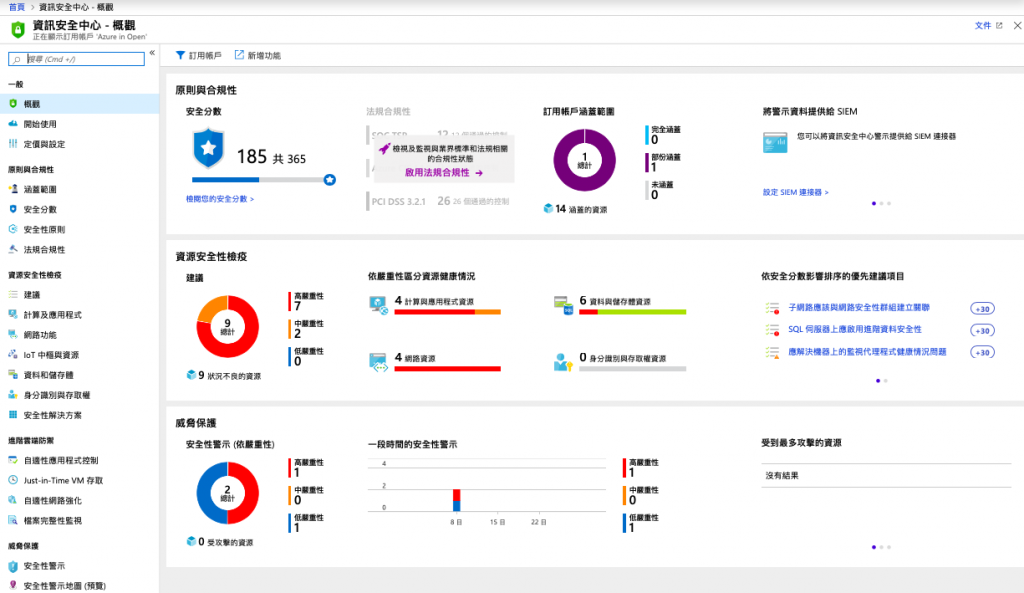

資訊安全中心的一頁式管理總覽

主要就是涵蓋三大類:

- 原則與合規性

- 安全分數

- 法規合規性(需啟用試用)

- 訂閱帳戶範圍

- 資源安全檢疫

- 環形圖建議總覽

- 嚴重性區分資源健康狀態

- 安全分數優先建議順序

- 威脅保護

- 環形圖依嚴重性安全警示

- 一段時間區間安全警示

上述能監視的範疇均在免費層級中(啟用前30天為免費試用,故能享有付費版的暫時權利)

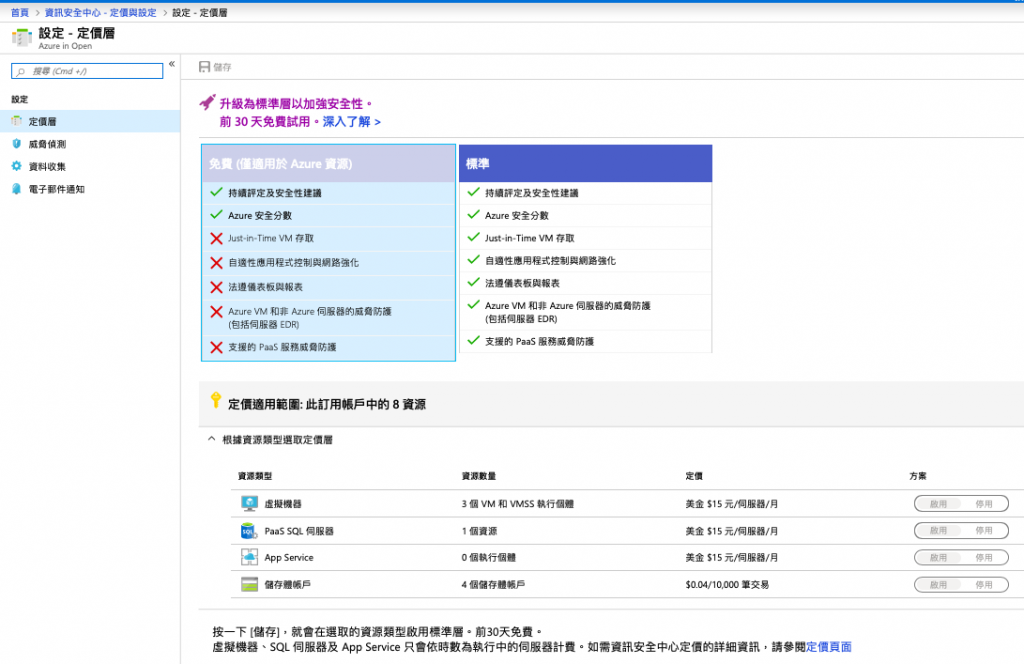

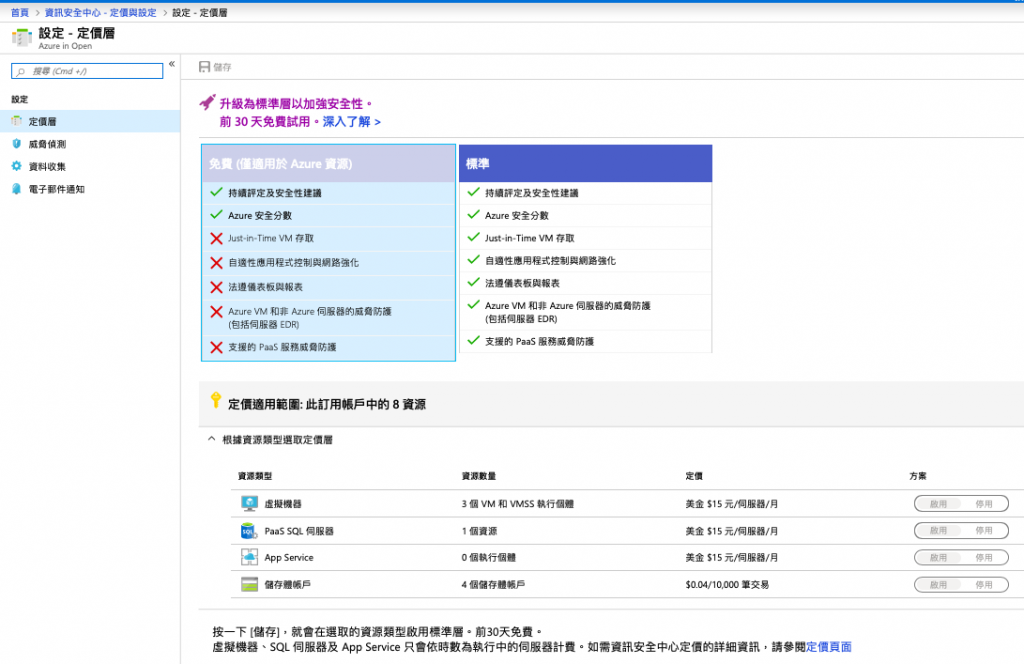

層級功能比較

轉成標準層級同時下面的服務都可以透過開啟關閉來決定是否需要享有進階功能,但精細度只能是不同類型間,舉例:無法只想要全部 VM 中的某幾台。

而主要解鎖的功能都在於法規合規性以及威脅保護這塊範疇(後者其實還是 VM 型態比較有意義,如果都是 PaaS 類型可能不適合)。僅以 VM 為後續實作工坊為範例

微軟雲端資安研究員都持續性監看是否有任何惡意攻擊威脅。而因為我們支援無論是在雲端或是內部企業內部中的主機資源都視為保護標的,故可以有大量的遙測資訊可以存取。而各種不同資料的收集探索包含雲端與非雲端的內部都能偵測到新的攻擊趨勢模型以預測保護。

實作工坊

而光說不練怎麼行,實驗環境中會把持續關注的你/妳帶到小弟我的 wordpress.com Blog連結內容如下:

技能解封中間章程-城池風險維安御林軍(Azure Security Center)

- Azure Security Center 成本計價。

- Azure Security Center Q&A。

- 簡易實作體驗。

上屆鐵人主題

如果有興趣對您有幫助也請多多支持,歡迎給小弟建議或互相交流!