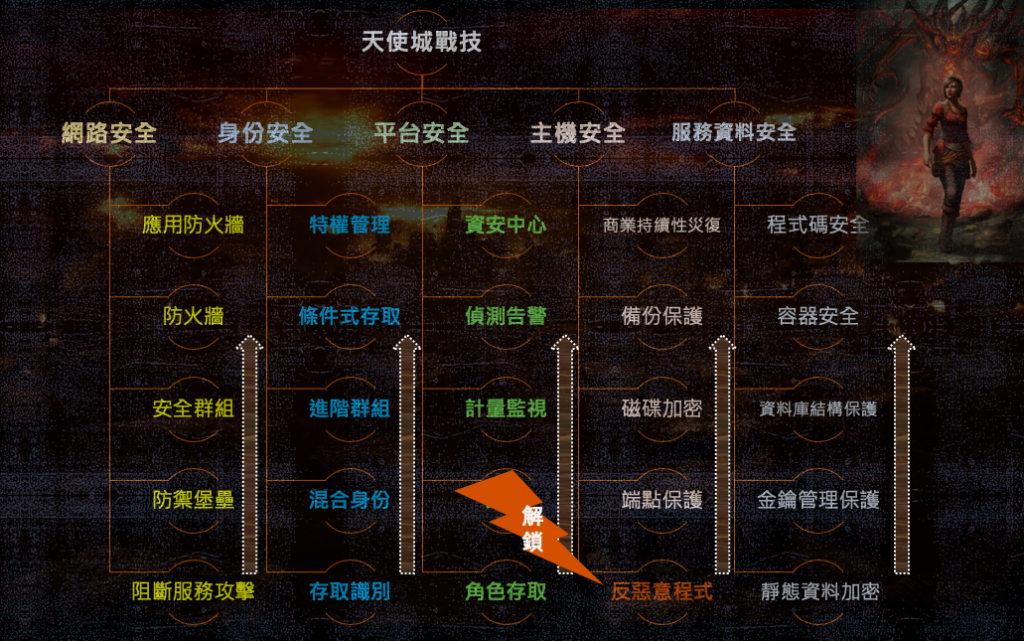

技能解封中間章程-城池風險維安御林軍(Azure Security Center)

平靜是好事,但太過安靜總是令人擔憂!一個南門的城門守衛突然感到不適,另一位士兵趕緊扶同袍進入城中正打算休息,突然間!......慘叫但已經氣絕,接下來一個個突變活像個喪屍,沒錯!遠古的戰役中遺留了這樣一個燒杯到大小的封存的不知名溶劑,而讓這士兵撿拾但一個不穩跌倒溶劑灑到自己身上但就隨著傷口流竄(原來是先前惡邪靈之血),事已至此止血讓疫情降至最低才是上策,天使殿上有個聖池,還好經過祕法把聖水霧化後大範圍形成一個個隔離結界讓同伴淨化,而讓心靈可以轉正逼出邪靈讓城中免於內亂..呈現往內互打的情勢發生。回到人類聽得懂的代名詞"惡意程式碼掃描"小弟先簡述一下此服務究竟為何?

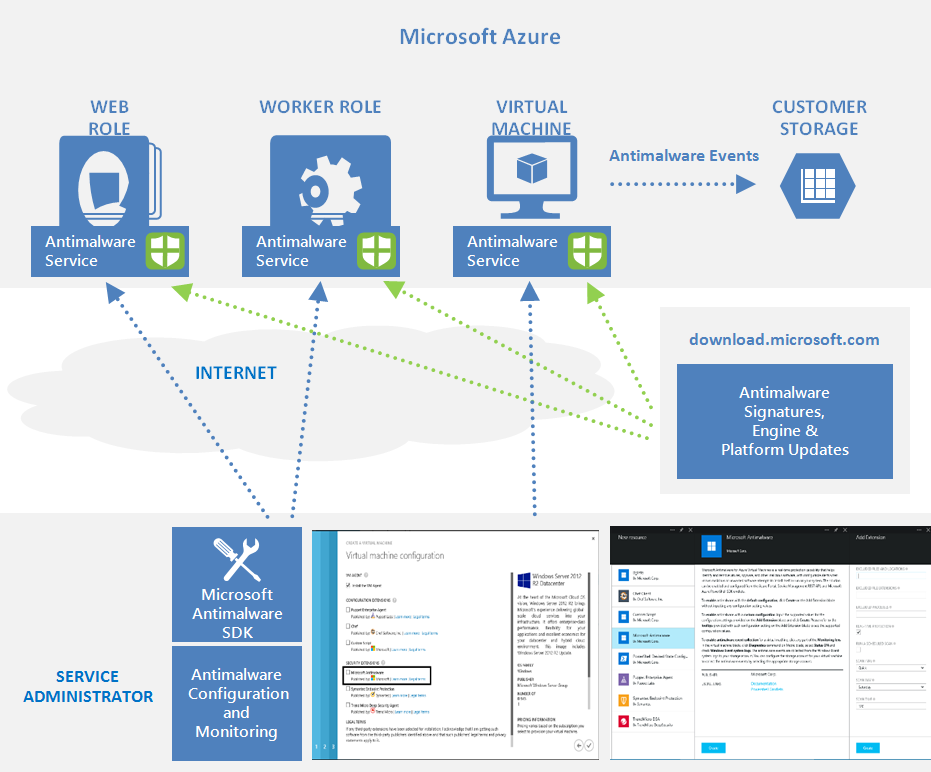

Azure 中對於微軟 Antimalware 作為即時監視保護能提升病毒辨識比率並能即時移除間諜,病毒或惡意程式。通常這些程式都是潛藏在大家熟知完全信任的軟體上加料,而一旦偵測到此安裝行為時會觸發 Azure 系統間的防護進而執行一系列警示與阻擋行為。

以下是針對應用程式的用戶環境所提供的反惡意程式方案,此方案適用於 Azure 的 Microsoft Antimalware:

Azure VM 對於 Antimalware 幾項功能用途:

反惡意程式碼安裝方式如下:

Azure Portal 建立 VM 時建立部署。

透過資訊安全中心提醒 VM 尚未安裝 Endpoint Protection 解決方案的風險進行補救。

Visual Studio 佈建 VM 時透過組態把 Antimalware 延伸模組放進去。

PowerShell 方式進行部署

架構流程

如何透過 Antimalware 延伸模組開啟監視

而光說不練怎麼行,實驗環境中會把持續關注的你/妳帶到小弟我的 wordpress.com Blog連結內容如下:

如果有興趣對您有幫助也請多多支持,歡迎給小弟建議或互相交流!