前言回顧

技能解封中間章程-門禁偵查無所遁形(Microsoft Defender ATP)

已領取技能符石

解封技能樹(Start)

適合的勇者?

曾經遭逢資安事件打擊者。

資安事件觀望者。

資安探索者。

IT過路人。

資安潛水幫。

資安擺渡人。*

學完可以帶走甚麼?

種下資安的芽在自己心中讓資安意識更強大。

自己的資安生涯規劃師。

帶走心中的這棵樹,把樹傳出去。

你也可以是小小資安擺渡人。

單挑資安認證更有信心。

奧莉爾 vs 墨菲斯托

秘法空間爭奪戰

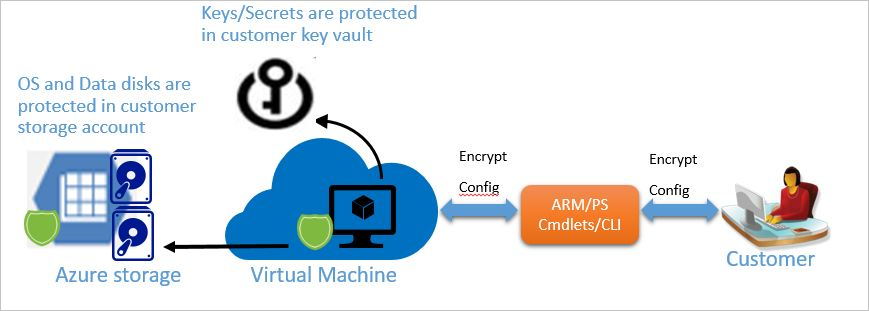

世界之石雖有一個個城中嚴防的關卡保護著,但回顧過往戰役天使城中將士子民往往都是受攻擊的打點,畢竟只要一有閃失真的被奪走了,一定會引發腥風血雨的一場悲歌,想著想著,對了畢竟石上的密文才是被掠奪後可能造成的危機,何不如讓這秘文失效不就得了。一道道假竄改符文注入在世界之石之中開始讓上面刻印的文字產生的變化,而讓魔界試圖想解封也同樣失效,回到人類聽得懂的代名詞"磁碟加密"小弟先簡述一下此服務究竟為何?

Azure 磁碟加密最大目的就是能直接性保護你的資料,避免被突破層層防線後盜取後仍保有一線生機讓盜取者即使拿到手也因為無法解密而視同無效的資料,以符合組織整體資料安全合規性。作業系統兩大陣營如果是 Windows 則需藉助BitLocker 功能,反之 Linux 則是靠 DM Crypt,但方法不同目標都是一致均為 Azure VM 資料磁碟區加密。

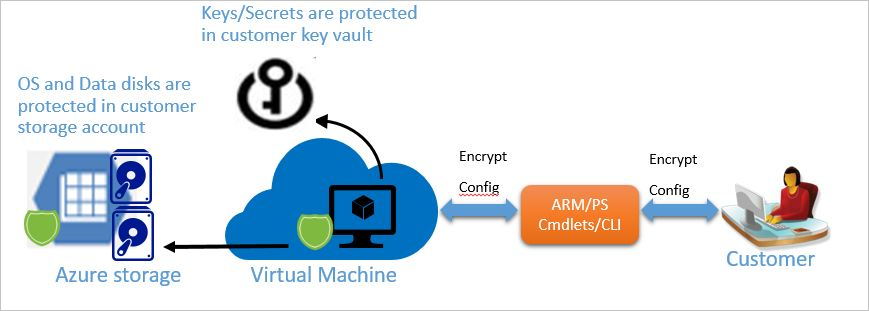

磁碟加密流程

透過 Azure 磁碟加密的資源範本、PowerShell、Azure CLI 命令啟用加密設定。

如果是既有企業內部的 VM 則將加密的 VHD 上傳至儲存體帳戶後將加密金鑰上傳至 Key Vault 後就可以透過上傳的 VHD 建立的 VM 來啟用加密設定。

指派 Azure 平台存取權限從 Key Vault 中讀取加密金鑰資料。

透過 Key Vault 組態更新 VM 服務形式建立具有磁碟加密的 VM。

腦補一下:

- 停用加密並不會刪除 Key Vault 中的加密金鑰資料(適用於 Windows BitLocker 和 Linux)。

- 不支援停用 Linux 的 OS 磁碟加密外僅允許對 Linux 的資料磁碟可以進行解密。另外在已加密 OS 磁碟情況下,不支援停用 Linux 的資料磁碟加密。(好饒舌看了我都暈了,Linux 毛真的很多)

Azure 磁碟加密技術適用的情境範例:

- 直接從 Azure 資源庫中建立新 VM 的同時來啟用/停止加密。

- 在 Azure 執行中的 VM 上啟用/停止加密。

- 從預先加密好的 VHD 來建立新 Windows VM 來啟用/停止加密。

- 在 Windows VMSS(自動擴展集)上啟用/停止加密。

- 啟用/停止對受控磁碟 VM 加密。

- 備份還原受過磁碟加密的 VM。

- Azure Premium Disk 也支援磁碟加密。

等....還有搭配金鑰保存庫等加密事宜。

有優點當然也有缺點....

Azure 磁碟加密不適用以下的情境範例:

- 不支援基本層或透過傳統(ASM)建立出來的 VM。

- 不支援在 Linux VMSS(自動擴展集)上啟用/停止加密。

- 不支援以 RAID 為基礎所設置的 Windows VM 來做加密。

- 不支援 Linux VM 的自訂磁碟映射(Drive Mapping)做加密。

- 不支援與企業內部的金鑰系統來做加密整合。

- 不支援 Azure 檔案儲存體作加密。

- 不支援網路檔案系統(NFS)做加密。

- 不支援動態磁碟加密。

- 不支援共用/分散式系統的加密,如:DFS、DRDB..等

- 不支援 Windows Container 做磁碟加密。

- 不支援暫時磁碟加密。

Azure 磁碟加密最低 VM 規格需求

補充一下基本層級的 A 系列是無法使用 Azure 磁碟加密。

| VM |

Min >= RAM |

| Windows |

2GB |

| Linux 加密磁區本身 |

2GB |

| Linux 資料加密磁區+作業系統磁區及根(/)檔案系統使用量<4GB |

8GB |

| Linux 資料加密磁區+作業系統磁區及根(/)檔案系統使用量<4GB |

根(/)檔案系統用量需乘以2。如,8GB 檔案系統使用量則需要 16GB RAM |

支援的作業系統版本:

Windows

- Windows 8 含以上(基本上很少會有人還留在8版,又不支援主流 Windows7)講白了就是用戶端支援 Windows 10

- Windows Server 2008 R2 含以上。

腦補小技巧:

- Windows Server 2008 R2 需安裝 .NET Framework 4.5 才支援加密 --> 可透過 Windows Server 2008 R2(KB2901983)的選擇性來進行更新。

- 如果是小眾的 Windows Server 2012 R2 / 2016 Core 則需在 VM 上安裝 bdehdcfg 套件才能做加密。

Linux

- Ubuntu 14.04.5(需搭配更新至 4.15 或更新版本的 Azure 調整核心) / 16.04 / 18.04

- RHEL 7.2 - 7.6

- CentOS 7.2n - 7.6

以上均支援作業系統與資料磁碟,僅支援資料磁碟也屬於少數就不列於此

最後必須說 Azure 磁碟加密並無法單獨作業而仍要與 Azure Key Vault 來進行搭配,主要透過 Key Vault 可以做管理訂閱帳戶中磁碟加密 Key & Secret。針對 Azure 磁碟加密,而如果先前已經有 Key Vault 則直接沿用即可。

如在既有執行中的 Windows VM 做磁碟加密有以下注意事項:

- 加密前先對需要加密的 VM 受控磁碟建立快照或備份。因為世事難料,簡單說就是怕萬一非預期的加密失敗至少還有備份能夠做系統回復。

- 另外當作磁碟加密或停止加密動作時,會讓 VM 有自動重新開機的狀況,故請是自身服務狀況來做此動作,以避免服務發生中斷。

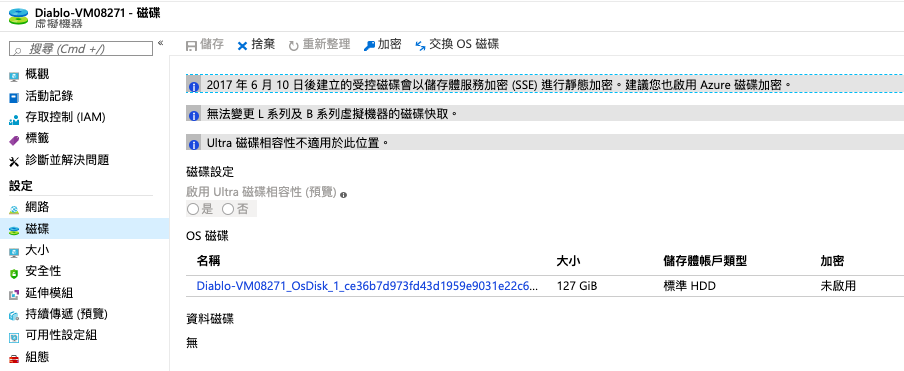

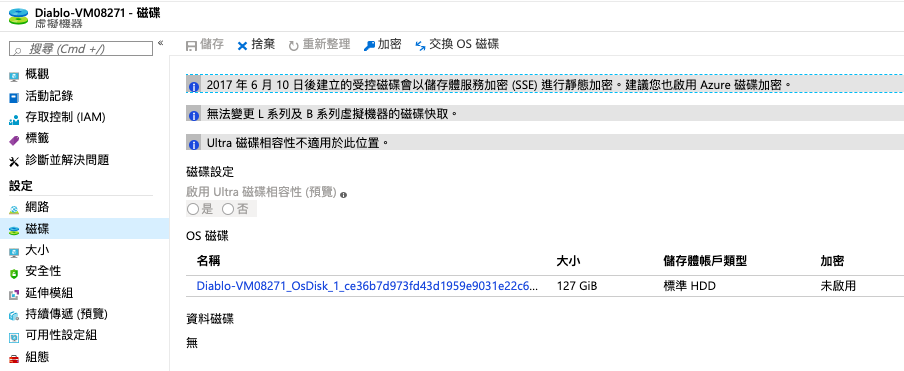

從資訊安全中心可以發現其沒有做磁碟加密的安全風險也被列於此

(虛擬機器上應套用磁碟加密)

其詳細建議指出應受保護的機器

直接超連結傳送至指定磁碟加密的功能選項

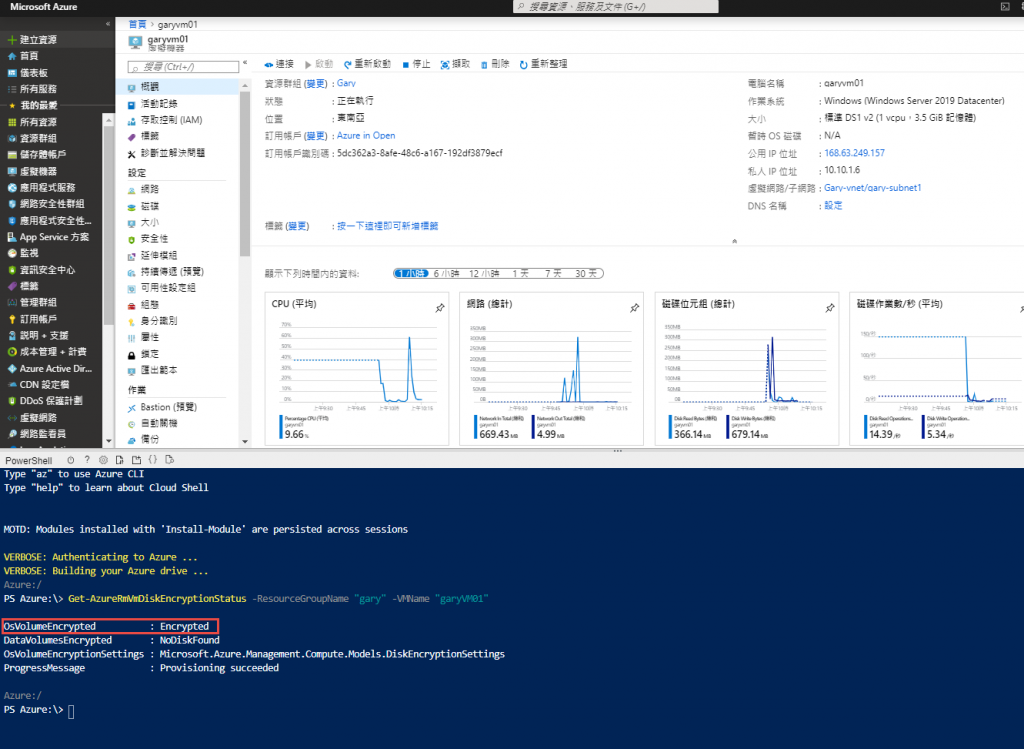

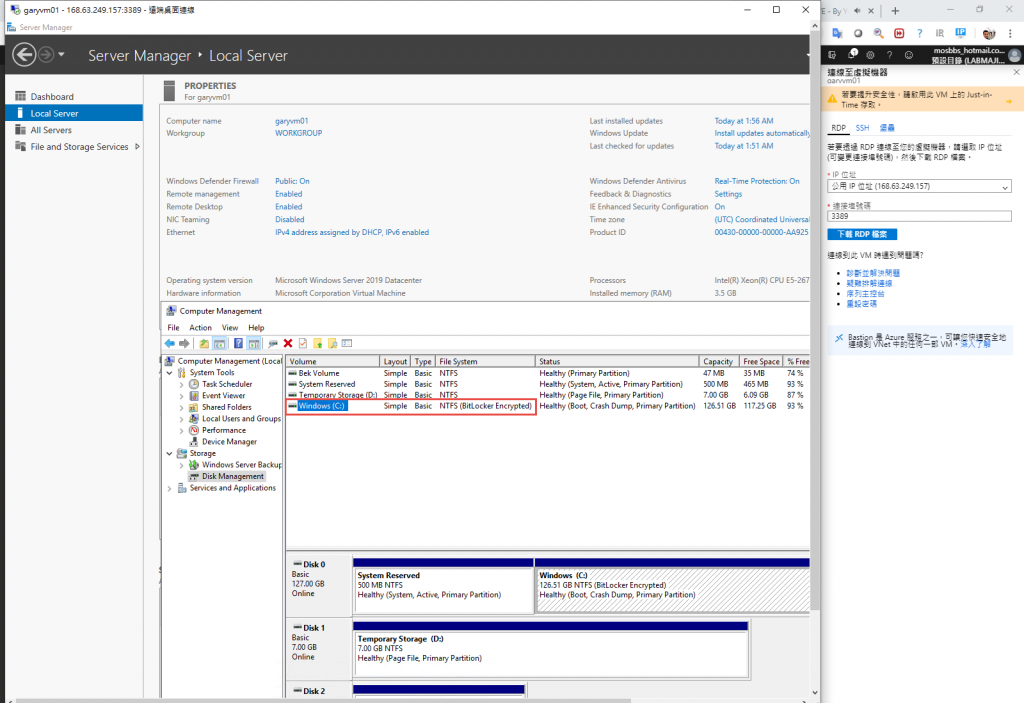

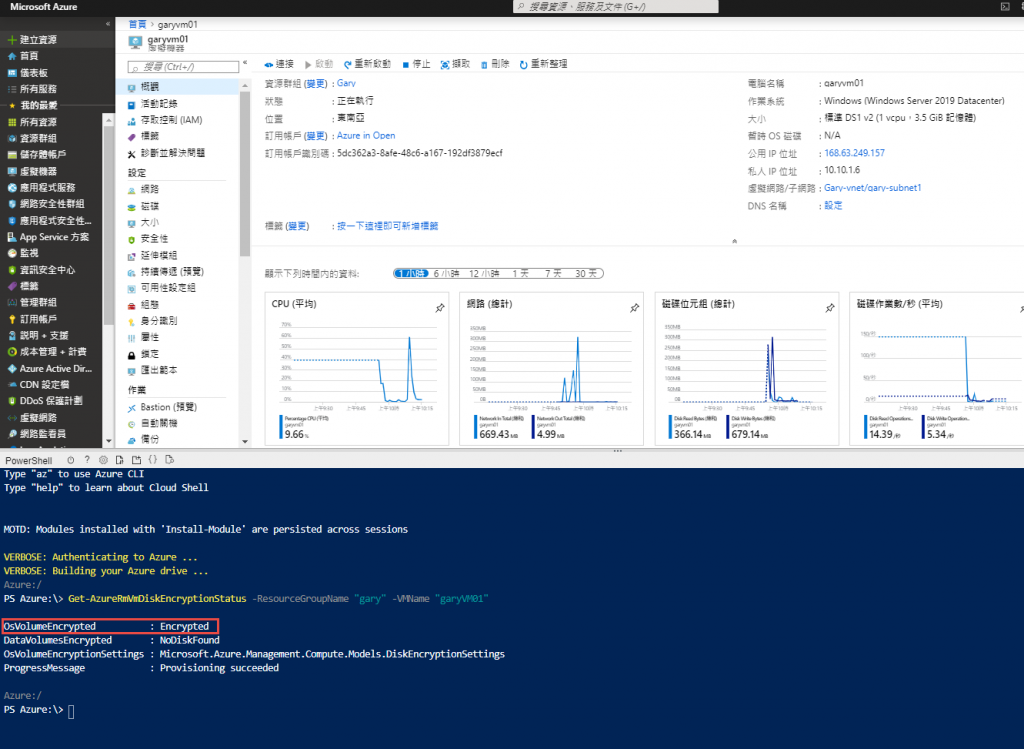

加密完成 Azure VM OS 磁碟狀態

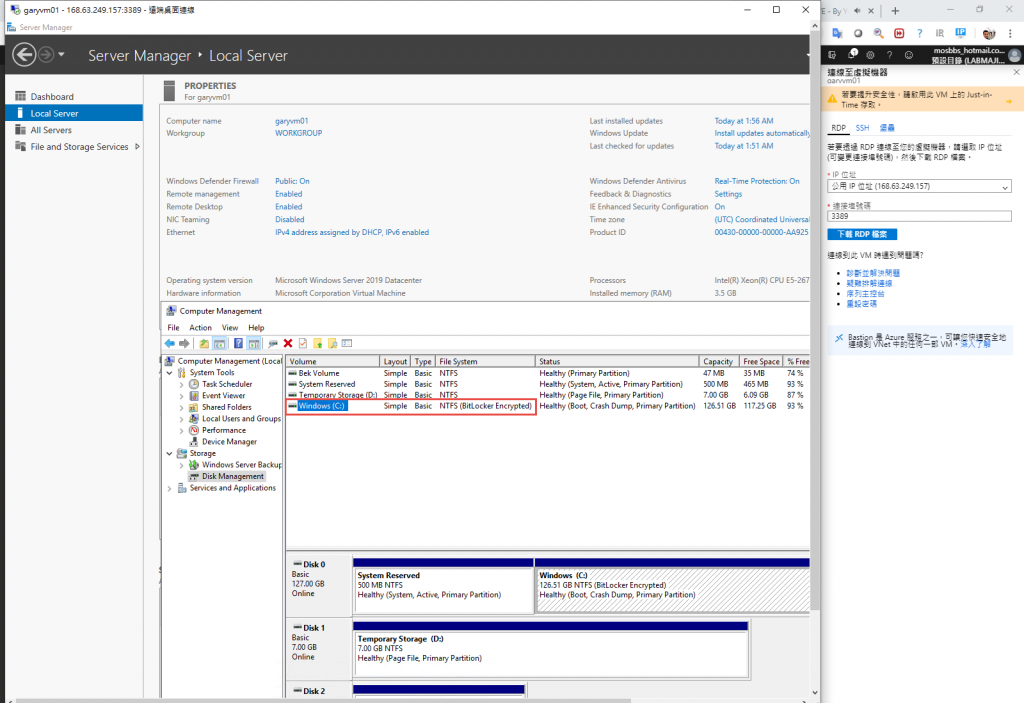

登入 Azure 作業系統內的確 OS 已經是整合 BitLocker 做加密

請繼續往下看詳細的實作工坊傳送門--->

磁碟加密與遺失金鑰狀態與還原實作工坊

而光說不練怎麼行,實驗環境中會把持續關注的你/妳帶到小弟我的 wordpress.com Blog連結內容如下:

技能解封中間章程-場域空間強制掠奪(Azure Disk Encryption)

- Azure Disk Encryption 成本計價。

- 簡易實作體驗。

上屆鐵人主題

如果有興趣對您有幫助也請多多支持,歡迎給小弟建議或互相交流!