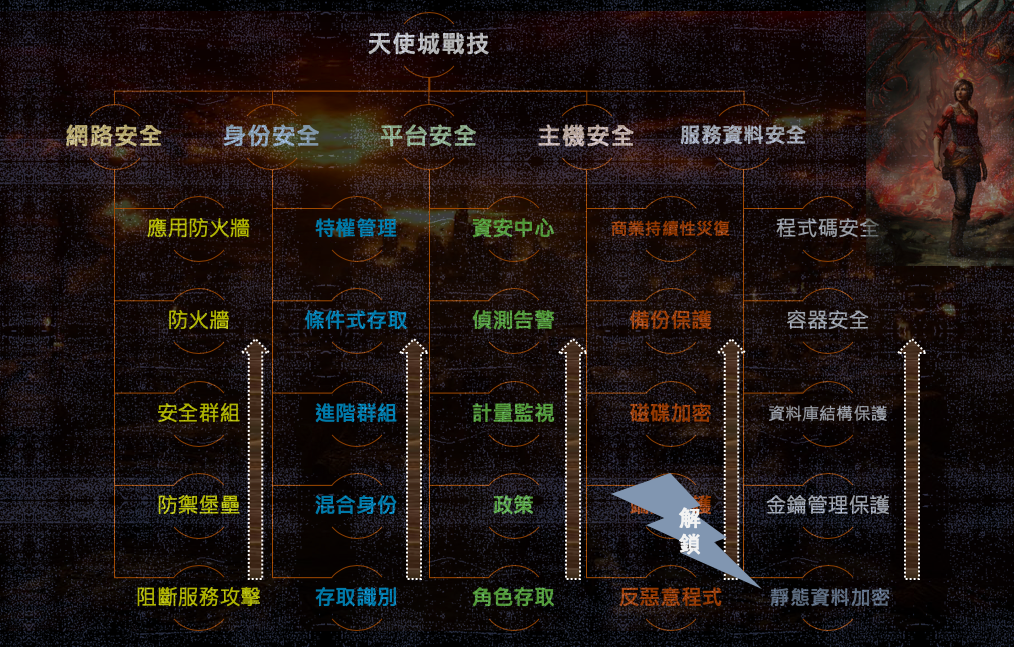

文獻戰記繼上次被攻破後仍心有餘悸,雖然多虧了天使術士麥迪文才把傷害降至最低但其實仍造成一些傷害無論是城中士兵或是堡壘,現在重新研擬秘法把文獻嘗試拆解成多份後分別放置不同陣地並在每個陣地都擁有不同的魔法陣來重新封印,以避免少數的天使將士受到針對而被當攻擊弱點,回到人類聽得懂的代名詞"靜態資料加密"小弟先簡述一下此服務究竟為何?

靜態加密(官方稱待用)是一般是常聽到的一項安全保護機制。其實說白了就是將放在 Azure 上的靜態資料透過對稱式加密金鑰來做編碼行為讓資料本身不會以明文方式呈現,Azure 常見可用如:儲存體,資料庫,資料湖或磁碟等..這些服務類型其資料做加密。而當資料需要取用而準備載入到記憶體時,相同的加密金鑰可用來將資料解密。

金鑰本身須存在具身分存取控制和原則稽核的安全機制上運行。而資料加密金鑰會借重 Azure Key Vault 中加密金鑰來進行加密進而其保護非法的資料存取等情事發生。

靜態加密本身目的就是對儲存資料做資料保護的因應作為。當有非法行為想奪取資料而嘗試去取得資料本身的實體層硬體如:可能的常見方式就是在維護期間非法人員直接拔取伺服器主機中的硬碟,進而將硬碟放到他們的電腦當資料磁碟的身份進而做盜取資料的動作。而加密保護就是在防止此一情事的發生,即使讓非法人員取得具有已加密資料的硬碟,但因為是沒有加密金鑰,則須破解加密後才能存取。雖然沒有破解不了的鎖,但其實相對存取未加密資料相比,因為變得更加耗時耗工最後放棄而保住的資料的完整性避免後面的商業損失。

目前根據政府規定特定產業組織在資料處理合規性上也會需要套用靜態加密來保護資料如:HIPAA、PCI、FedRAMP 等..靜態用加密是能符合這政策合規上所需的必要方案。

靜態加密金鑰類型:

加密模型

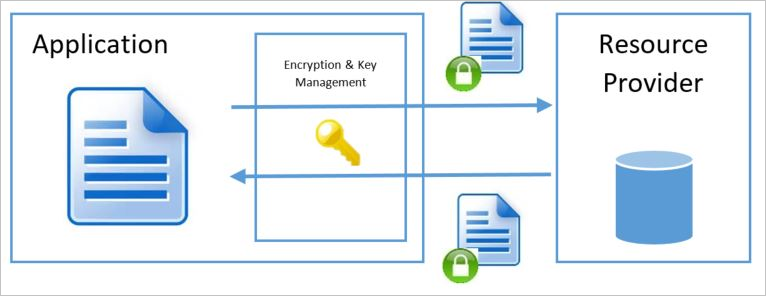

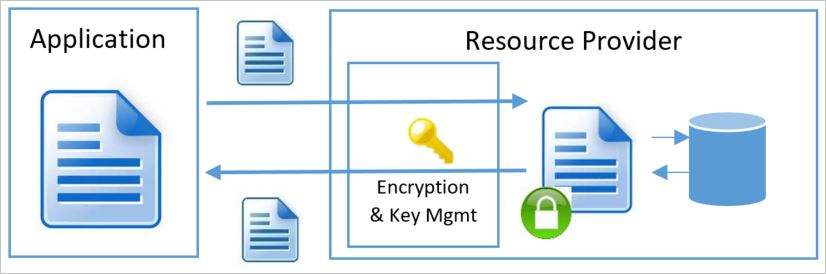

Azure 支援各種加密模型,包括使用下列方式進行的伺服器端加密:服務管理的金鑰、Key Vault 中客戶管理的金鑰,或受客戶控制硬體上客戶管理的金鑰。 使用用戶端加密時,您可以在內部部署或另一個安全位置中管理和儲存金鑰。

用戶端加密是在非 Azure 之外來做執行。其中涵蓋如下:

伺服器端加密中有三種可供不同金鑰管理類型來做需求選擇:

金鑰存取優劣

使用具服務管理金鑰伺服器端加密時,金鑰從建立,儲存到存取都屬服務管理範疇。一般 Azure 資源提供者會將資料加密金鑰儲存在最快速可用且可存取的儲存區中,而金鑰加密金鑰則是儲存在安全的內部儲存區中。

好處:

劣勢:

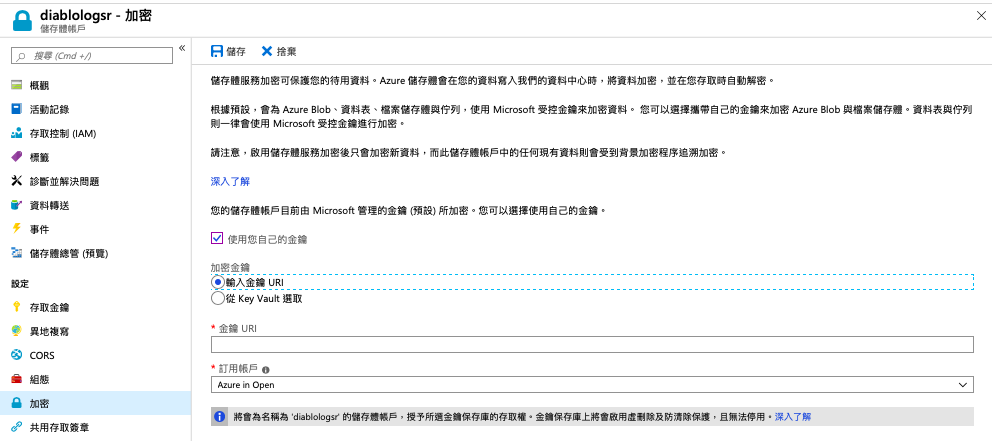

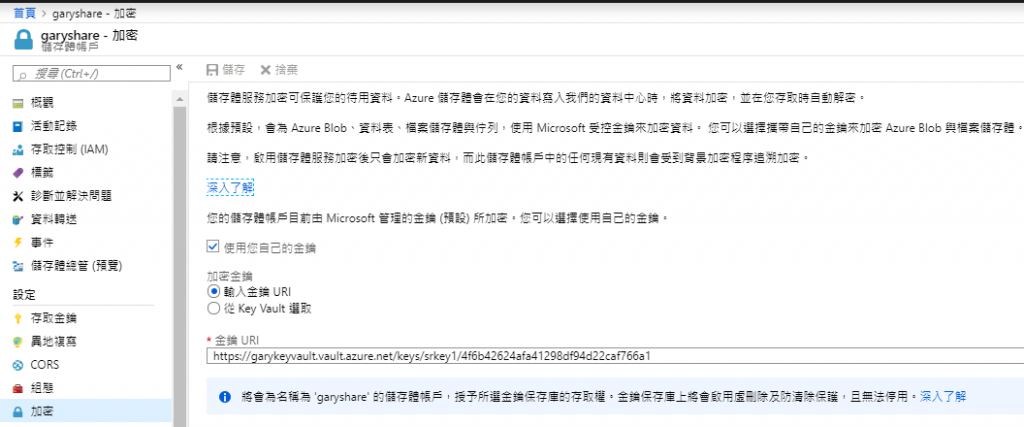

儲存體本身就是由微軟託管預設加密,而如果您想要自訂可以透過自己的 URI 或 Key Vault 來做加密

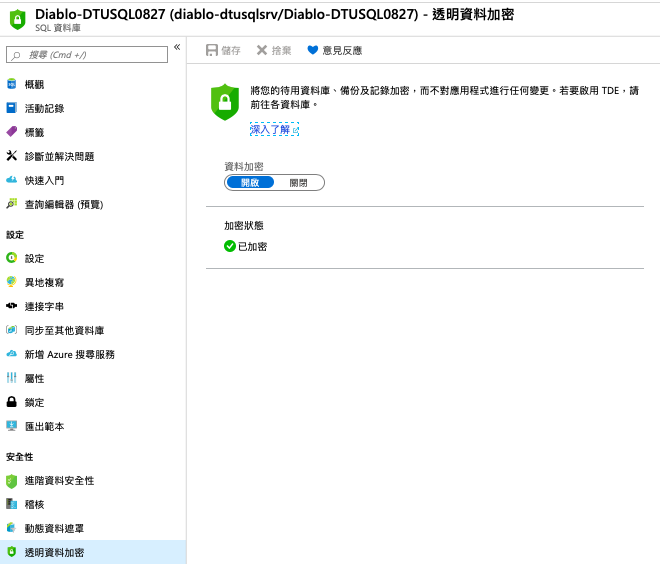

透明資料加密(TDE)本身會執行資料和記錄過程做即時加/解密。加密會用資料庫加密金鑰(DEK),此金鑰是放在資料庫開機記錄中以便復原期間可供使用。此方案支援資料庫類型如下:

最後腦補一下

透過 Azure 儲存體加密後包含的檔案資料都會加密,也包含像是Azure VM 磁碟分頁 blob 的備份,而同時一樣可使用 Azure 磁碟來作加密虛擬機的硬碟加密保護。在 Windows 上使用標準 BitLocker,而 Linux 則是 DM Crypt 來與 Key Vault 作為作業系統的加密解決方案。故兩種並無衝突都可以併行強化安全性。

儲存體加密完工圖(欲知詳情請點選以下傳送門)

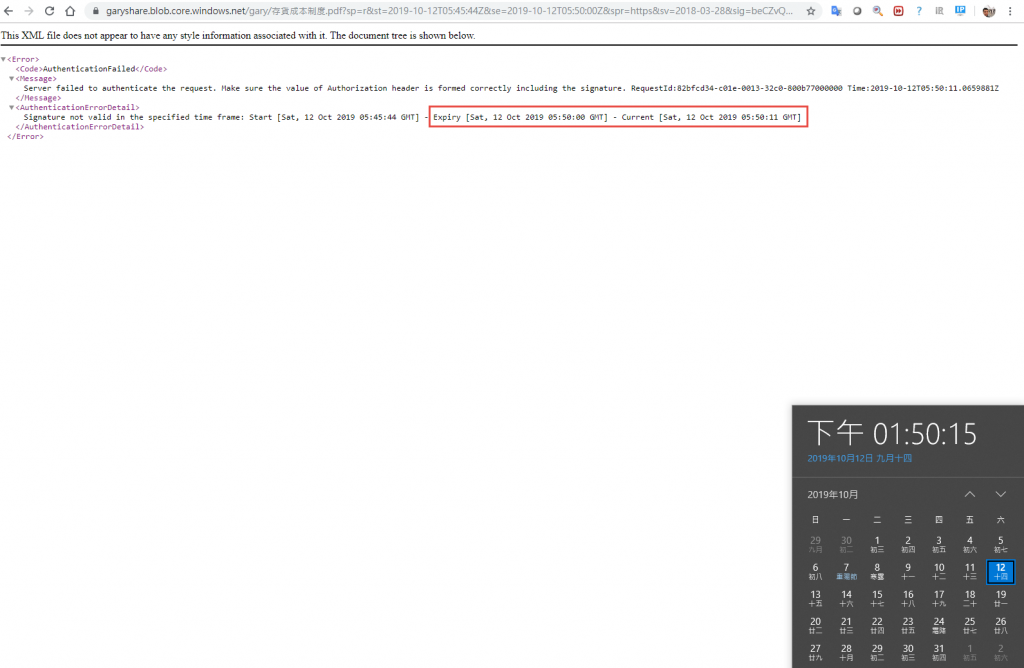

共用存取簽章 (SAS) 超過時限存取會直接禁止存取 Azure 儲存體上資料(欲知詳情請點選以下傳送門)

而光說不練怎麼行,實驗環境中會把持續關注的你/妳帶到小弟我的 wordpress.com Blog連結內容如下:

如果有興趣對您有幫助也請多多支持,歡迎給小弟建議或互相交流!