Sniffing Concepts 嗅探(監聽)概念

駭客入侵的最後一個階段就是網路監聽(Sniffing),指能夠用來擷取網路上傳輸封包資訊的一種程式或者設備。Sniffing簡單來說,就是基本「資料攔截」技術,它的目的是要擷取密碼(電子郵件、Web網頁、SMB、檔案傳輸、ftp、SQL與telnet等)、或是網路傳遞資料的內容,甚至是檔案本身。

Sniffing 不一定是壞的,有些是合法監聽,另如IT人員透過監聽網路封包方式判斷網路的狀況是否穩定、設備是否異常、是否有攻擊之類的在網路中。配合入侵偵測系統可判斷是否有人利用網路進行攻擊行為,也可留下紀錄供日後審查與追蹤,有人是否連線至與工作不相關的網站,違反公司網路安全政策等等

Network Sniffing and Threats

傳統做法就是從竊聽(Wiretap)開始,主要目的是擷取封包(Capturing all data packets),進一步取得企業的Switch ports或是使用當地的(location) Ethernet cable(乙太網路) 開始。

Sniffing的關鍵不是在於偷聽(wiretap),而是搶到中間人的好位置。

通過嗅探取得的敏感資訊

- DNS Traffic(流量)

- Email Traffic

- Web Traffic

- Chat Sessions(聊天會議)

- Syslog Traffic(系統日誌)

- Telnet Passwords(電話密碼)

- Router Configuration(Router設置)

- FTP Passwords

Sniffer Works

監聽要從將系統的 NIC 轉成promiscuous mode (雜亂模式)開炲。

一直不間段的監聽全部網路流量通過電腦NIC解碼封裝在數據包中的信息。

這個概念就像是偽裝成目標,然後跟閘道(geteway)說,我忘記我的網卡號了…

然後,當閘道(geteway)回覆給偽裝主機的時候,後偷偷用wireshark(網路封包分析工具)去監聽封包的內容。

網路監聽的種類:

- Passive sniffing 被動監聽

- 收集經由 (Hub) 的所有流量

- 監控(Monitoring) 所有非傳輸出去的額外封包(any additional data packets)

- 獲取連接所有網路上的主機(all hosts on the network)流量

- Active sniffing 主動監聽

- 基於交換機網路 (switch-based network)

- 注入(injection)交換機網路中取得位址分析封包(address resolution packets) (ARP)

- Active Sniffing Techniques

- MAC Flooding

- DNS Poisoning

- ARP Poisoning

- DHCP Attacks

- Switch Port Stealing

- Spoofing Attack

攻擊者如何使用嗅探器(監聽)攻擊網絡

- 攻擊者將比電連接至Switch Port

- 執行發現工具來了解網路拓樸

- 識別受害者機器針對攻擊

- 用ARP spoofing(欺騙)技術使被害者機器中毒

- 將受害者機器的流量發送重新指向到攻擊者

- 駭客提取密碼和敏感資料來自重新指向的流量

常見網路監聽的漏洞協定

- HTTP:Data sent in clear text

- Telnet & Rlogin:keystokes including user name and password

- POP:Passwords and data snet in clear text

- IMAP:Password & data sent in clear text

- SMTP & NNTP:Password & data sent in clear text

- FTP:Password & data sent in clear text

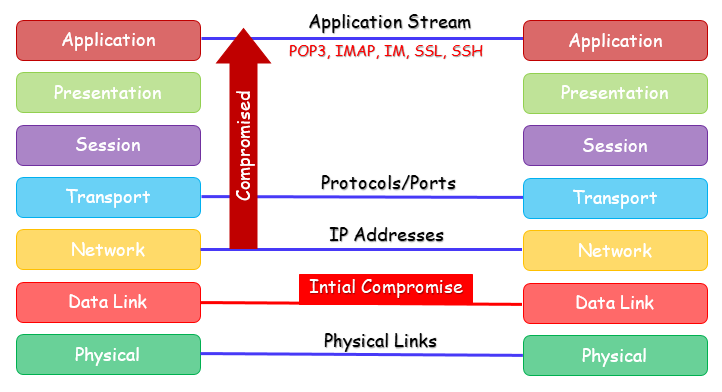

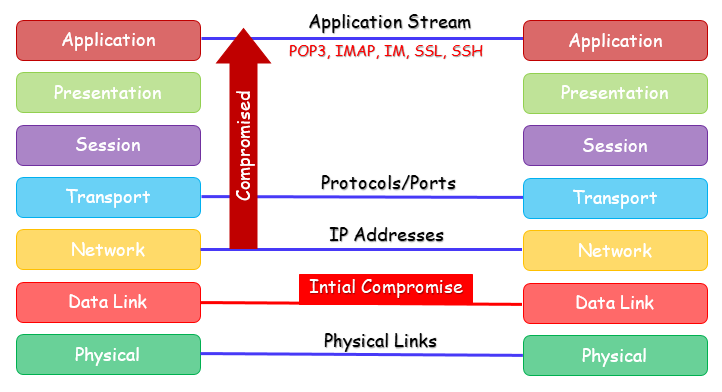

Sniffing 在OSI Model 中Data Link Layer(嗅探器在osi模型的資料連結層工作)

監聽從第二層開始,愈底層愈好。

網路層是屬於設計,獨立工作不受其他層影響

Wiretapping 竊聽

- 由第三方監控電話和互聯網通話的過程

- 允許攻擊者監視、攔截、訪問和紀錄通訊系統中的資料流程

- 主動竊聽:監視、紀錄、修改並向通信或通信中注入內容

攻擊者通過偽裝成友好單位並向發送者發送查詢來主動抓取信息。這稱為探測,掃描或篡改。

- 被動竊聽:監視和紀錄所包含的數據流量和獲得知識

攻擊者通過監聽網絡中的消息傳輸來檢測信息。

※在大多數國家,沒有搜查令或當事人同意的竊聽是犯罪行為

Lawful Interception合法監聽

合法監聽是指對傳統電信的VoIP,數據和多業務網絡合法攔截的監控兩個端點之間的數據通信

MAC attacks

- 每個交換器都有一個

固定大小的動態內容地址記憶表(Content Addressable Memory,CAM)

-

CAM表中儲存資訊 如物理端口(Physical Ports)上可用的MAC addresses & 相關的VLAN參數

- Mac Flooding:發送大量偽造的MAC位址給switch使其表溢出,讓switch變成廣播模式。

- 流程:

攻擊者→MAC address flood→switch→user1,user2,user3

DHCP Attacks

- DHCP Attack:先跟DHCP Server拿光IP位址,並取得子網域遮罩、預設閘道,以假冒DHCP Server。

- 讓合法用戶無法獲取或更新通過DHCP請求一個IP地址,無法訪問網路

- DHCPv4、DHCPv6訊息名稱差異:

- DHCPDiscover -> Solicit

- DHCPOffer -> Advertise

- DHCPRequest -> Request, Confirm, Renew, Rebind

- DHCPAck -> Reply

- DHCPRelease -> Release

- DHCPDecline -> Decline

ARP poisoning

Arp Spoofing:送出假的ARP回應封包給目標主機,讓對方的流量送至攻擊者主機。

DNS Poisoning

- DHCP Attack:先跟DHCP Server拿光IP位址,並取得子網域遮罩、預設閘道,以假冒DHCP Server。

- Proxy Server DNS Poisoning:感染目標主機使其走攻擊者架的Proxy。

- DNS Cache Poisoning:送偽造的DNS封包給DNS Server,使其記錄下錯誤的Domain Name與IP的對應資料快取。

Sniffing Tools :

-

Wireshark: 免費開源的網路封包分析軟體

- Dsniff:是一組密碼嗅探和網絡流量分析工具

- WinSniff:是一个小而简单易用的网络数据包嗅探器

- Sniffit:網路監聽軟體

- tcpdump:是一個執行在命令列下的嗅探工具

Countermeasures

- 使用HTTPS

- 使用switch而不是Hub, 僅將資料傳遞給預期的收件者

- 使用SFTP 而不是FTP傳遞檔案

- 使用PGP 、S/MIPE、VPN、IPSec、SSL/TLS、SSH(Secure Shell)

- 加密無線流量,強壯加密協定(WPA&WPA2)

- 使用NIC直接檢索MAC而不是OS

- 使用工具確定是否有任何NIC以混雜模式運行 //透過送ping或arp可確認對方是否開啟雜亂模式,若對方有回應received則表示有開啟。

資料參考:

CEHv9

資安人-入侵行為介紹: https://www.informationsecurity.com.tw/SecondhandMarket/sdetail.aspx?sid=22

資安人-網路封包擷取: https://www.informationsecurity.com.tw/article/article_detail.aspx?tv=&aid=6288&pages=1

常見網路監聽手法分析與防護策略: ttps://www.informationsecurity.com.tw/article/article_detail.aspx?t3id=11&aid=520

Valency Networks-網路安全攻擊:網路嗅探:https://www.valencynetworks.com/articles/cyber-security-attacks-network-sniffing.html

網管人-Wireshark : https://www.netadmin.com.tw/netadmin/zh-tw/technology/22A1719CB7B54BDDBB0F6A477A535355