上一篇我們說明了 XMAS scan,今天首先要來介紹 FIN scan,顧名思義就是送出FIN,然後看回傳結果。

nmap -sF -p[目標port] [目標IP]

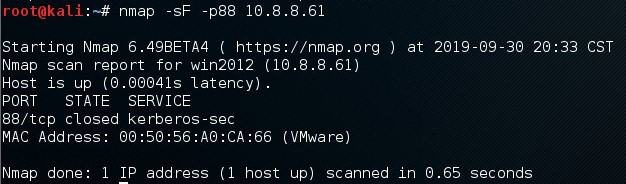

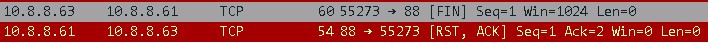

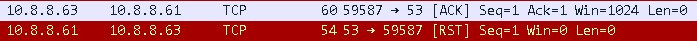

我們以下針對Windows 2012 測試沒有開的 port,最後得到的回應是 RST & ACK,所以NMAP判定為port未開啟

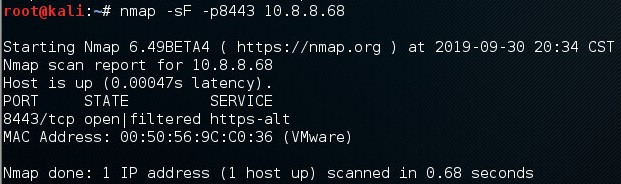

接下來我們針對 RedHat 主機進行測試

有開的port,取得的回應為 open|filtered,就跟 XMAS scan一樣,會出現的結果

若port沒開,取得的結果是好識別的closed

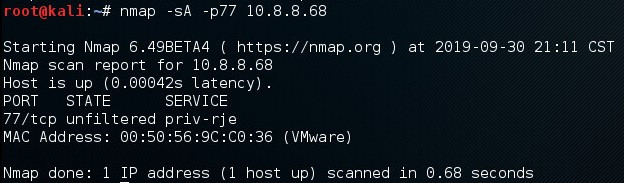

再來要介紹的是ACK scan,意即針對目標送出ACK

nmap -sA -p[目標port] [目標IP]

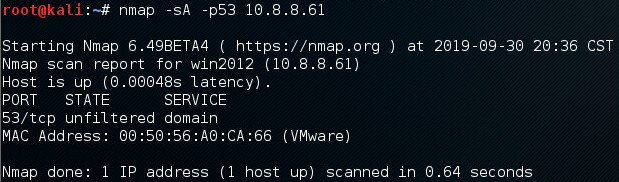

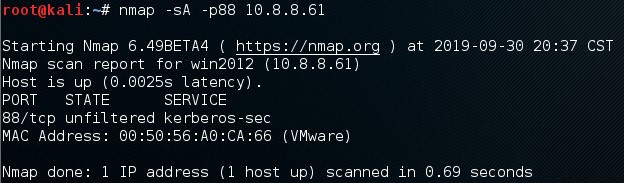

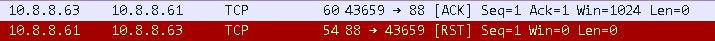

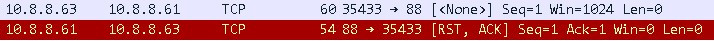

針對Windows進行測試,發現不論port是否有開啟,都會回應RST,因此結果會是unfilterd,接下就可以透過SYN scan等其他方式接著判斷是否有使用該服務。

Windows port 沒開的結果和有開的結果相同,因為都回應了 RST,所以對NMAP來看結果是一樣的

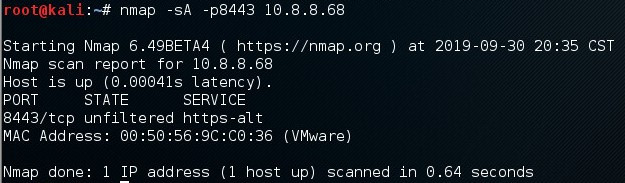

而針對RedHat主機,有開的port回覆為unfiltered

沒開的port回覆也為unfilterd,所以同樣地要繼續使用其他方式進行掃描,例如SYN Scan

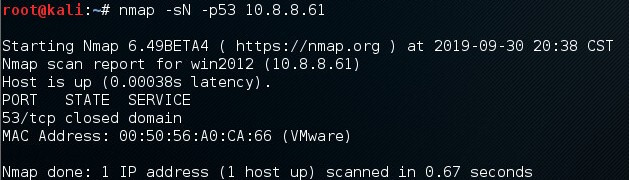

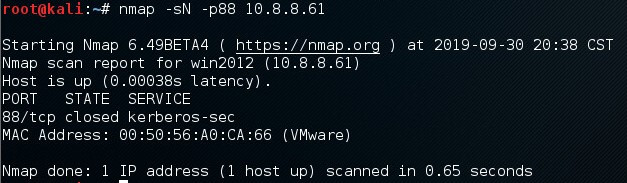

最後一個要說明的是 NULL Scan,意即送出去的TCP 旗標的表頭是 0

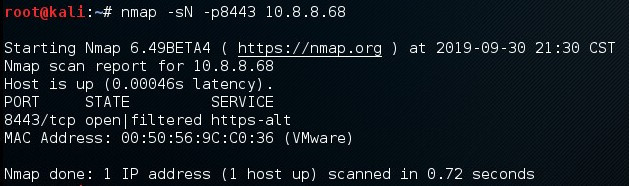

nmap -sN -p[目標port] [目標IP]

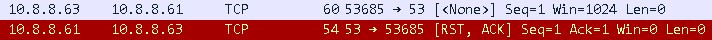

針對 Windows 2012主機進有開的port進行掃描,回應為RST & ACK,因此NMAP的結果為closed

針對Windows沒開的port進行掃描也取得closed的結果

針對RedHat 有開啟的port進行掃描,取得結果為 open|filtered,代表封包可能被丟棄所以無法判斷

以上是 Inverse Scan,有趣嗎? 一起來玩玩吧!