在進行 Inverse Scan 前,我們再幫大家複習一下關於port的回應有六種:分別為open、closed、filtered、unfiltered、open|filtered及closed|filtered

至於什麼叫做 Inverse Scan 呢? 意即送到目標主機的第一個封包旗標不為 SYN

首先來介紹 Xmas,他會同時送 FIN, PSH, URG 至目標主機

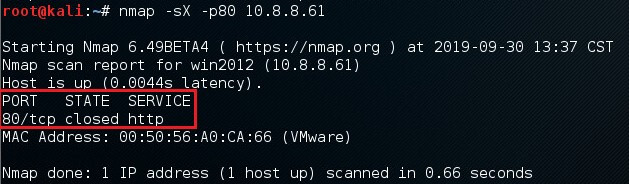

語法為 nmap –sX -p[指定port] [目標IP]

範例一. 針對 Windows 2012的 port 80 為目標連接埠

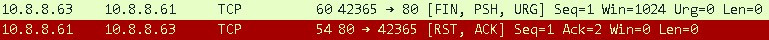

在目標主機上開啟WireShark看到的確收到來自Kali NMAP傳送的FIN, PSH及URG封包,雖然在先前的測試中得知port 80 其實有開,但由於 Windows 回覆了 RST 及 ACK,所以我們在上圖中得到的結果是 port 80 未開啟

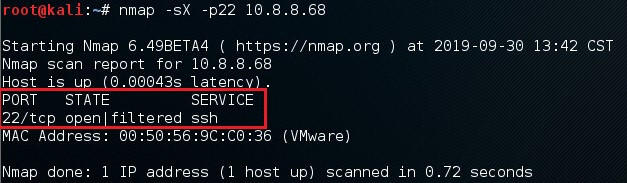

接下來我們針對RedHat的設進行相同的掃描。記得在第20天時候,我們有提到關於open|filtered的狀態,代表不知道是開啟或被過濾,這種類型的回應會出現在有開啟的目標連接埠但未給出任何的回應,沒有回應代表了封包被丟棄(drop),常是UDP, IP protocol, FIN, NULL和Xmas scan會出現的結果,今天正好來試試,雖然實際我們知道該目標主機的port 80 有開,但得到這樣的回應,就要好好來回想一下 open|filtered 代表的意義

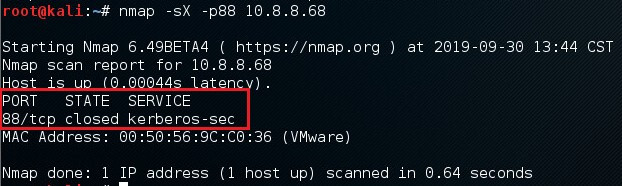

下圖則是用 XMAS SCAN 掃描一個確定已關閉的port 88,得到的結果就會是 closed

接下來還有三種 Inverse Scan 的方式,會一一會大家介紹~