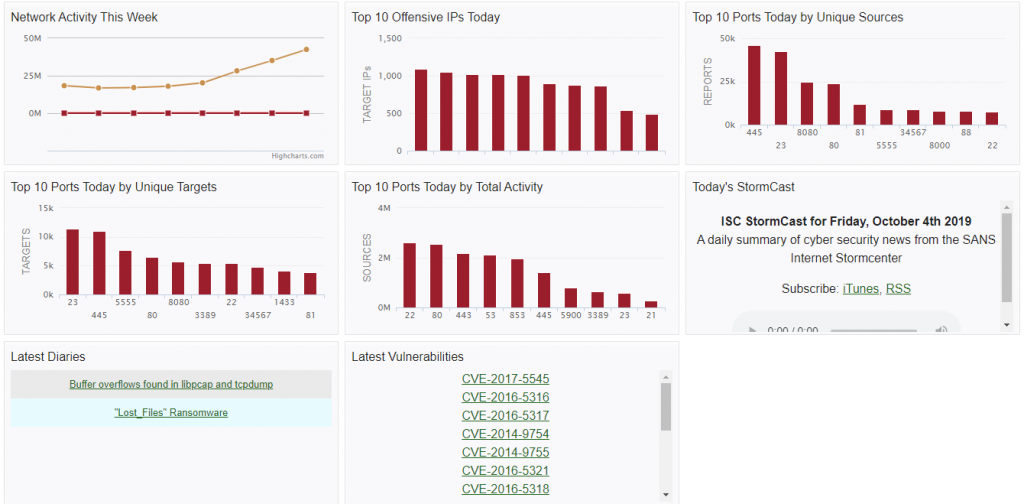

這幾天提到DShield Honeypot 是由SANS Internet Storm Center (ISC) 維護,DShield蜜罐的資料將提交給SANS ISC作為研究,當我們註冊ISC的帳號,登入後可以從My Dashboard看到研究後的資訊,裡面包括:

Network Activity This Week

Top 10 Offensive IP Today

Top 10 Ports Today by Unique Sources

Top 10 Ports Today by Unique Targets

Top 10 Ports Today by Total Activity

圖示:SANS ISC Dashboard

裡面還有一個podcast的連結,”Today’s StormCast” 是周一至周五都會發布的ISC StormCast,會介紹當天發生的重要資安相關新聞、事件和研究,每集podcast約略五分鐘而已,英文聽力不錯的話可以收聽。也可以從網頁左邊的Podcasts連結收聽;另一個有用的資訊是網頁左邊的Diary,由當天值班的Incident Handler撰寫日記,介紹一些研究的樣本和研究內容。例如十月日的日誌便有介紹最近蒐集到的Emotet malspam樣本。

如果要看我們設置的DShield Honeypot蒐集來的資訊,可以從頁面右上方顯示My Accounts的區域選擇My Reports查看。DShield Honeypot會定期(一個 小時兩次)用/etc/cron.d/dshield這個cron job上傳本身蜜罐蒐集來的資訊。點擊My Account頁面除了可以看到我們的API Key外,也可以更新一些例如上傳防火牆日誌設定的選項。

除了My Account和My Report,還有My 404 Report的選項,目前是空白的因為這並不會隨著DShield蜜罐預設,必須額外設定。駭客在嘗試攻擊網站伺服器時,試圖開採已知或未知漏洞,往往會產生一些404錯誤網頁,所以從這些404錯誤網頁蒐集資料,可以幫助我們了解駭客目前在嘗試從什麼漏洞下手攻擊。這部分的設定依樣需要ISC帳號和API Key,依照網站架構的不同,需要複製並張貼一段PHP程式碼在404錯誤網頁上,社群中也有人自行開發出Perl、Python、 .NET和Javascipt等不同版本的程式碼方便網站管理員套用。這些資料可以在左邊Data連結中Weblogs頁面顯示。詳細資訊可閱讀以下連結

https://dshield.org/tools/404project.html

網頁左邊Data連結下還有很多有用的資訊連結,有過往的一些報告和presentation,還有很多報告都是來自蒐集到的資料,甚至還有Threat Map

https://dshield.org/threatmap.html

“I'll have you know, this is where our most cutting edge technology is developed.” – Q, Die Another Day