CISA書最後一章為資訊資產安全控制及安全事件管理,與CISSP內容大致重疊,差別在需以稽核角度查看資訊資產有什麼風險、有做什麼控制、是否能符合規範並有效。

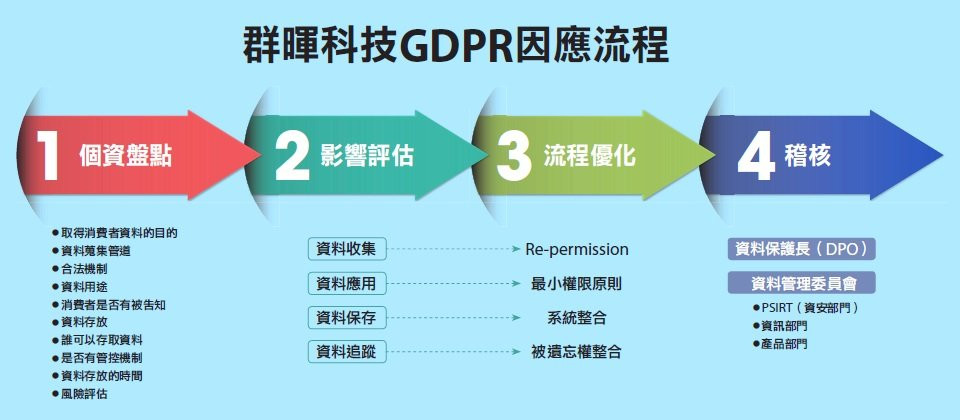

隱私目前在國外都有很重的罰責,例如有歐盟的GDPR、美國的HIPAA,在稽核時需要考慮到法令法規問題(找法務一起合作)。

書中提到幾個步驟

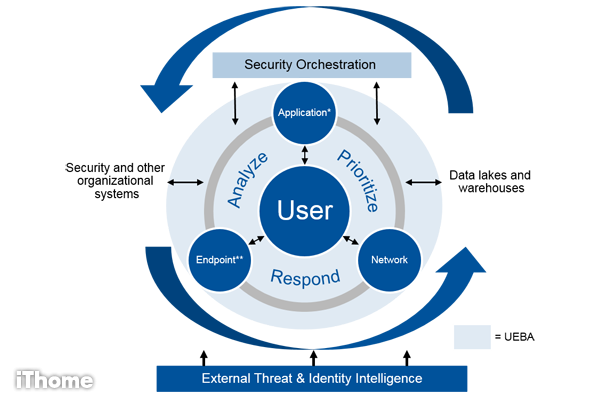

圖片來源: https://www.ithome.com.tw/news/123462

SOC (Security Operation Center) 資安維運中心

自建或委外,來處理資安情報收集、維運及事件處理。

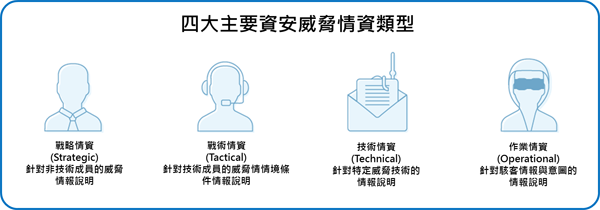

圖片來源:https://www.ithome.com.tw/article/139571

SIEM (security information and event management) 安全信息和事件管理

收集及分析日誌數據,以識別可能表示攻擊的模式,並關聯不同設備之間的信息以檢測任何異常活動

CTI (Cyber threat intelligence) 網絡威脅情報

收集資安情資如版本漏洞、IOC(Indicator of Compromise),用來及早修補或放置防禦設備做阻擋

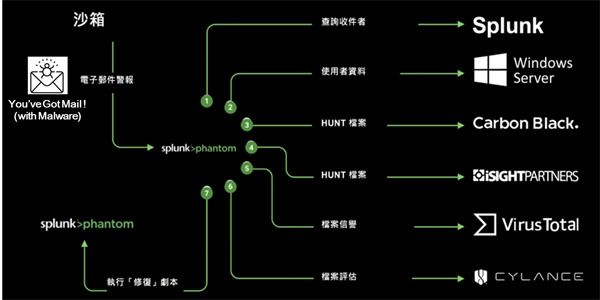

SOAR (Security orchestration automation and response) 資安協調自動化與回應

自動響應安全警報。將收集到的攻擊情報做自動化,串接防禦設備來達到更快速的防護

EDR (Endpoint Detection & Response) 端點檢測和響應

檢測和調查主機/端點上其他問題的可疑活動(程式行為特徵),輔助傳統防毒不足的地方

https://www.trendmicro.com/zh_tw/business/products/user-protection/sps/endpoint/detection-response.html

UEBA (User and Entity Behavior Analytics) 用戶和實體的行為和分析

觀察用戶和實體的正常行為,並檢測用戶偏離這些“正常”模式的任何異常行為

圖片來源: https://www.ithome.com.tw/tech/105695

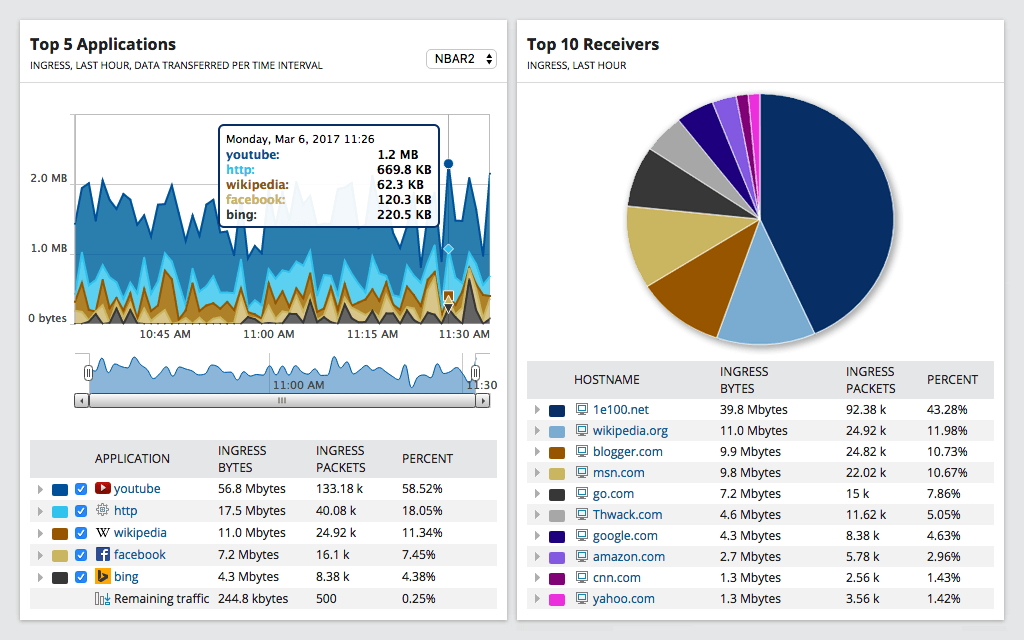

NTA (Network Traffic Analysis) 網絡流量分析

監視網絡流量,通常使用Netflow或sflow,可以看到流量中更多資訊(協定),讓網管或資安人員更容易分析及看出網路問題。

圖片來源:https://www.solarwinds.com/netflow-traffic-analyzer/use-cases/network-traffic-analysis

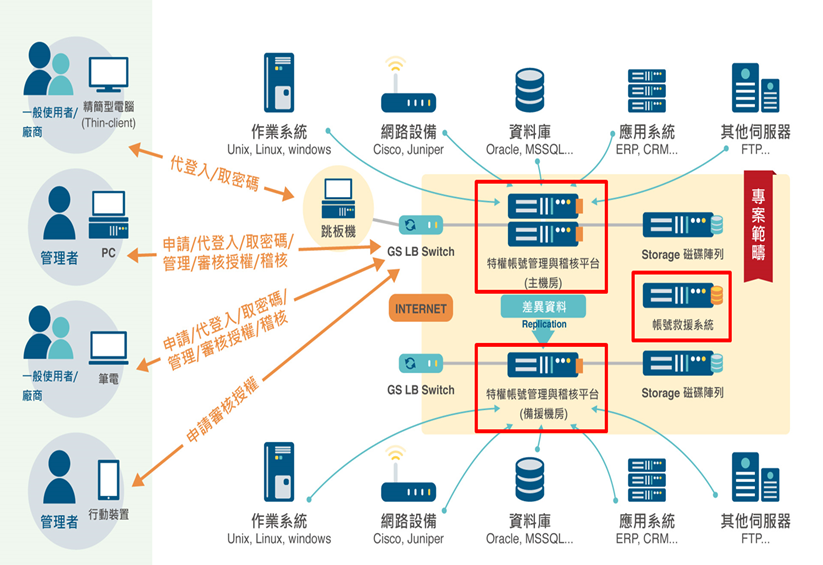

PAM (Privileged access management) 特權訪問管理

保護特權帳戶以及有權訪問它們的用戶,利用一個平台代替原本登入畫面,使用者每次登入時需要向管理平台申請,得到許可後配發一次性密碼,並記錄使用者的操作行為,通常用來管控AD等重要服務登入。

圖片來源:https://www.etatung.com/Home/ShowProductionInfo3Idea?ID=80b24d18-d1ff-4808-be79-23f7ac17ca47

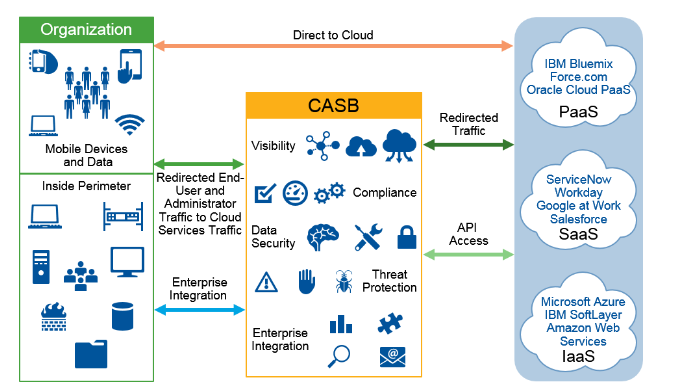

CASB (Cloud Access Security Brokers)雲端存取安全代理程式

雲端服務的安全策略管理

https://secbuzzer.co/post/172

圖片來源:https://managedmethods.com/blog/retire-casb-adopt-casp/

在做資訊資產防護時,通常組織會提出有通過ISOXXXX驗證,然而合規是一個依據或一個要達到的標準,因為資訊變化太快,檢查清單會在技術或環境改變失去作用,需要不斷評估風險,不斷的改進,幫助核心業務能運作且能持續達到組織目標。

The Def initive Cybersecurity Guide

https://www.securityroundtable.org/navigating-the-digital-age-3rd-edition/

“…compliance is not—repeat, not—

your goal. Or, at least it should not

be the key focus of your cybersecurity

program. And let me tell you why:

Being compliant is not the

same as being secure. “

https://www.fortinet.com/tw/products/ueba

https://www.paloaltonetworks.com/cyberpedia/what-is-ueba

https://www.ithome.com.tw/article/139571

大數據與法律實務指南