針對Zero Day 或APT 攻擊這種難以防禦、監控的方式,其一種被動偵測方式是使用蜜罐(honeypot),利用駭客或腳本不清楚環境架構在做偵查時做告警

安全研究組織,致力於調查最新攻擊並開發開放源代碼安全工具以改善Internet安全

https://www.honeynet.org/projects/?_page=2

其中一個教學 Academy Learning from Honeypots

簡報: https://academy.apnic.net/wp-content/uploads/2020/02/Introduction-to-Honeypots2.pdf

部落格: https://blog.apnic.net/2020/07/09/apnic-community-honeynet-project-behind-the-scenes/

### Conpot

這邊測試裝一個工控的Pot

用Docker裝,大家抄來抄去都是舊的指令…

sudo docker run -it -p 80:8800 -p 102:10201 -p 502:5020 -p 161:16100/udp --network=bridge honeynet/conpot

git clone https://github.com/mushorg/conpot.git

cd conpot

Docker 內 config路徑 (一些設定可以調一下,避免輕鬆被辨認出來)

/home/conpot/.local/lib/python3.6/site-packages/conpot-0.6.0-py3.6.egg/conpot/testing.cfg

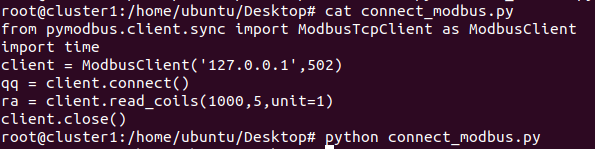

攻擊方寫個python script 試圖偵測 modbus的值

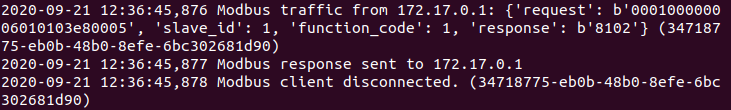

Pot 偵測到讀取行為,紀錄指令

Logstash 爬 conpot.log 傳回去 es

2020-09-21 13:34:21,632 Modbus traffic from 172.27.0.1: {'request': b'000100000006010103e80005', 'slave_id': 1, 'function_code': 1, 'response': b'8102'} (287eeb22-4be2-44d0-97fb-8d2cd73b2b0f)

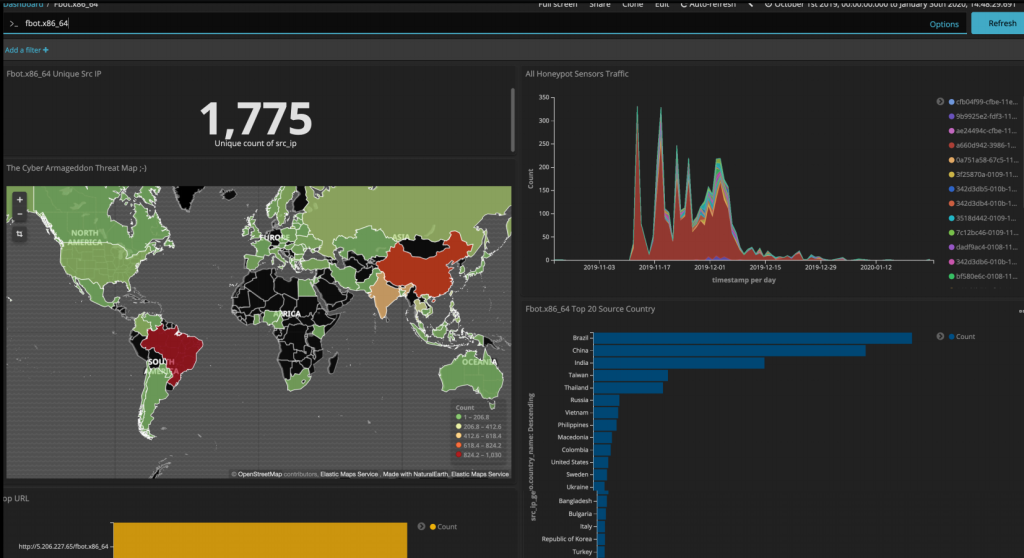

上面建立了一個陷阱(蜜罐)後,為了要摸清楚惡意行為的軌跡,會佈上大量pot,有不同功能、不同互動等級,真真假假讓駭客分不清楚

Modern Honey Network

https://github.com/pwnlandia/mhn

有興趣的可以參考"30天蜜罐品嘗"

https://ithelp.ithome.com.tw/users/20084806/ironman/2464

T-POT

https://github.com/telekom-security/tpotce/releases

工控安全入门之攻与防

https://www.freebuf.com/articles/ics-articles/220302.html

工控蜜罐 Conpot 的进阶玩法

https://www.freebuf.com/sectool/147560.html