以前的年代談資安總是把重點放在邊境防禦,認為顧好防火牆、把病毒、駭客、惡意程式等"拍咪阿"隔絕於境外就安全,如今已經不適用了。

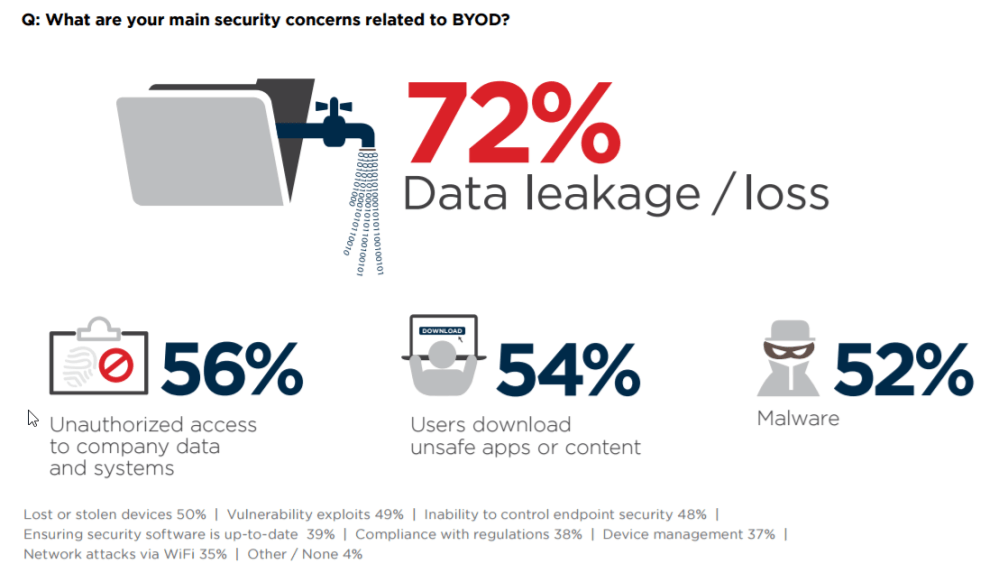

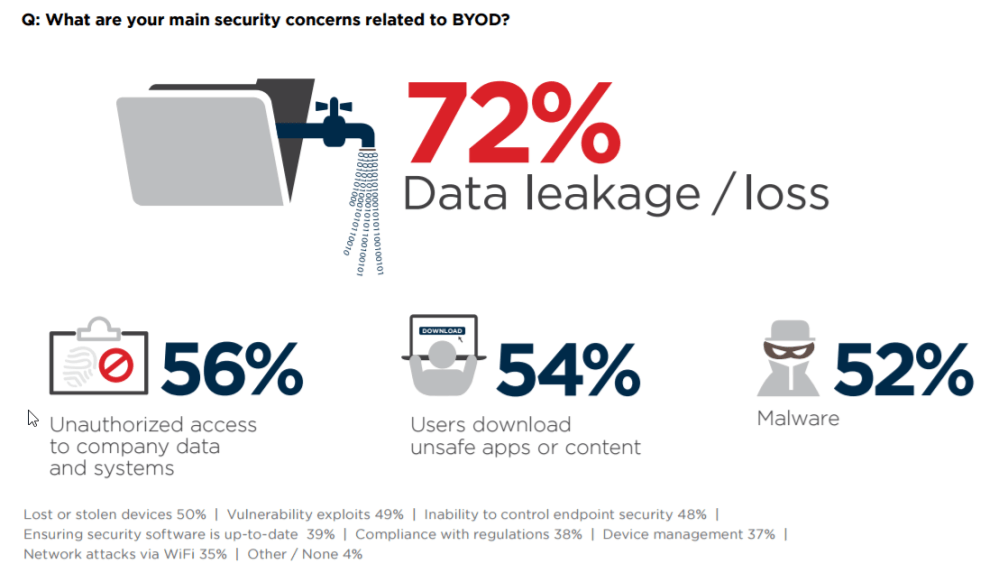

在這麼多的破口下,你必須假設"拍咪阿"已經進入到內部了,就像寄生蟲般,駭客/病毒/惡意程式侵入後在內網潛伏、橫向移動,內網一旦被入侵就可能全部淪陷;又或是BYOD的興盛使得不乾不淨的私人個人電腦、行動裝置全帶到公司來了,後果不僅機敏資料遺失、使用者行為失控,更甚者盜版軟體侵入成為軟體商求償的標的,這些風險完全失控阿。

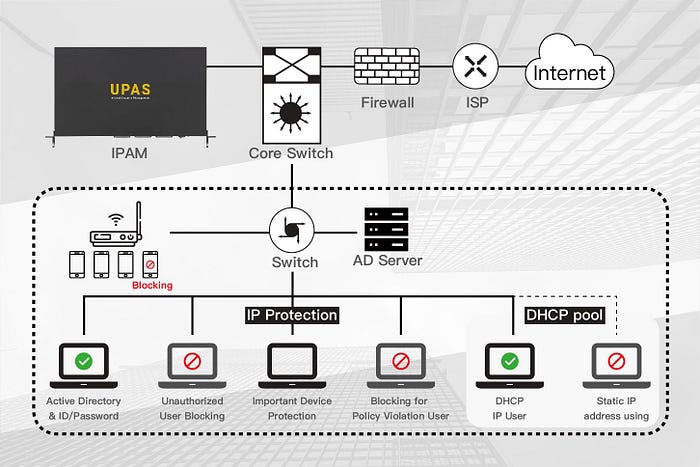

對策:要收斂這風險,我們必須把內網的主控權拿回來,並且假設內網已遭侵入,同時只要是內網的存取/接入/使用,都得列管、檢驗。因此我們要檢查的有:

一、存取控管

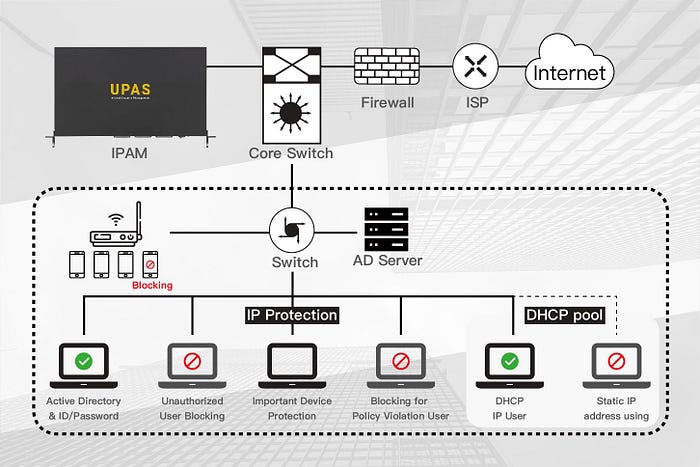

- ①員工用有線、無線網路:可利用MAC/IP對應管控,做到內網存取控制(NAC),建立層層控管,對每個網點、使用哪台設備,哪一個PORT連到哪個MAC位址留下稽核紀錄,若公司規模大設備數量多,建議可採適用的NAC系統(PacketFence/Pulse Secure NAC /NAC++/Pixis...etc)來系統化、自動化的封鎖、追蹤和列管。

- ②內網設備:秉持零信任概念,唯有受過檢核的設備、確認其符合資安合規的電腦裝置才可接入,凡舉私人AP分享器、私人電腦、個人IOT娛樂裝置、偷偷買的NAS,這些如體內寄生蟲般的無法控制風險的設備通通趕出去,封鎖設備MAC+提報違規人等。

二、合規控管

筆者第一次檢視內網時下巴快掉下來,許多是來自人的行為以及各種取巧,使得規範形同虛設,常見異常不合規有:

- ①不對的時間:內網中有有幾台終年不關機的PC,原來成為了同仁好康檔案分享中心,司機等等我也要上車!

- ②不對的地點:OA設備未經許可出現在FAB區段。

- ③不對的來源:某主機不斷跳警示到有來自內網的嘗試存取,疑為木馬橫向探測。

- ④不對的行為:偷偷把機敏RD繪圖室的電腦搬到外面OA區來"方便"收信傳資料的設備、產線班長具有跨班別的異常強大存取權限且所有檔案都有軌跡被存取過多次

- ⑤不對的狀態:未套用到該site所屬的GPO,或Client端防毒久未更新版本。

三、網段規劃

網段的規劃好壞是直接影響災損控管的要因,不同的網段經由適當的切割,配置特定使用區域,甚至再細分下去,搭配內網防火牆,方可達成最佳防火效益。舉例來說,我司網段有:

- ①OA行政網段:只給行政人員NB/PC使用,允許的主機服務為:Mail/File Sharing/Printer

- ②FAB工廠網段:只給工廠站點使用,允許的主機服務為MES、進料系統、倉儲系統...等生產相關的。

- ③RD網段:只給研發單位使用,不提供任何OA服務使用,網段內有配置繪圖設施和版控系統。

- ④純淨封閉網段:一些老機器、老設施無法更新、無廠商維護、也無法汰換,只好出此下策,將他們封閉在這個完全不對外的網段,預防病毒感染。

- ⑤訪客用無線網路:該線路應避免與內網連接,使用者連線後直通往internet,且需經限時申請短暫開放給訪客,留下所有申請的紀錄、避免內部員工取巧使用。

- 喔對了,有些單位會自己申請對外寬頻使用、有意無意的繞過防火牆或是早期前朝餘孽所然,試試在內部探聽一下或用wifi analyzer探查一下不明的訊號源,或許有所斬獲。

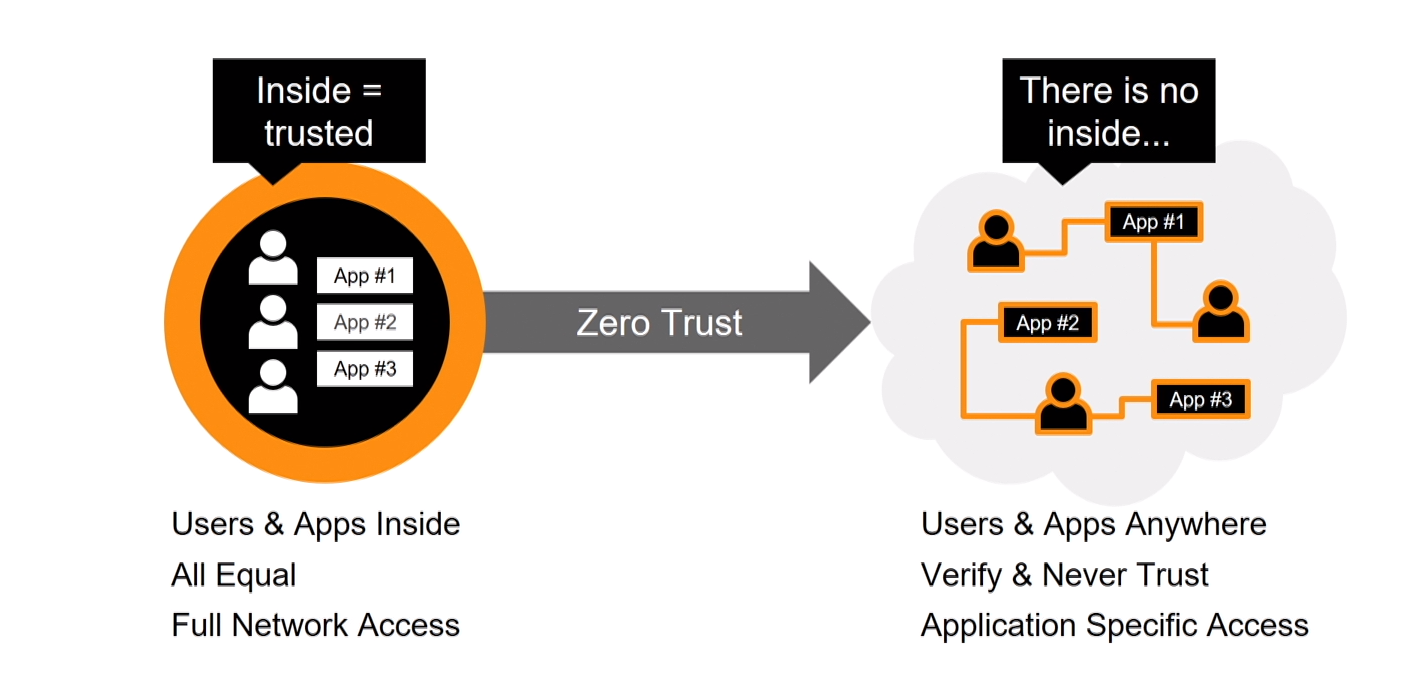

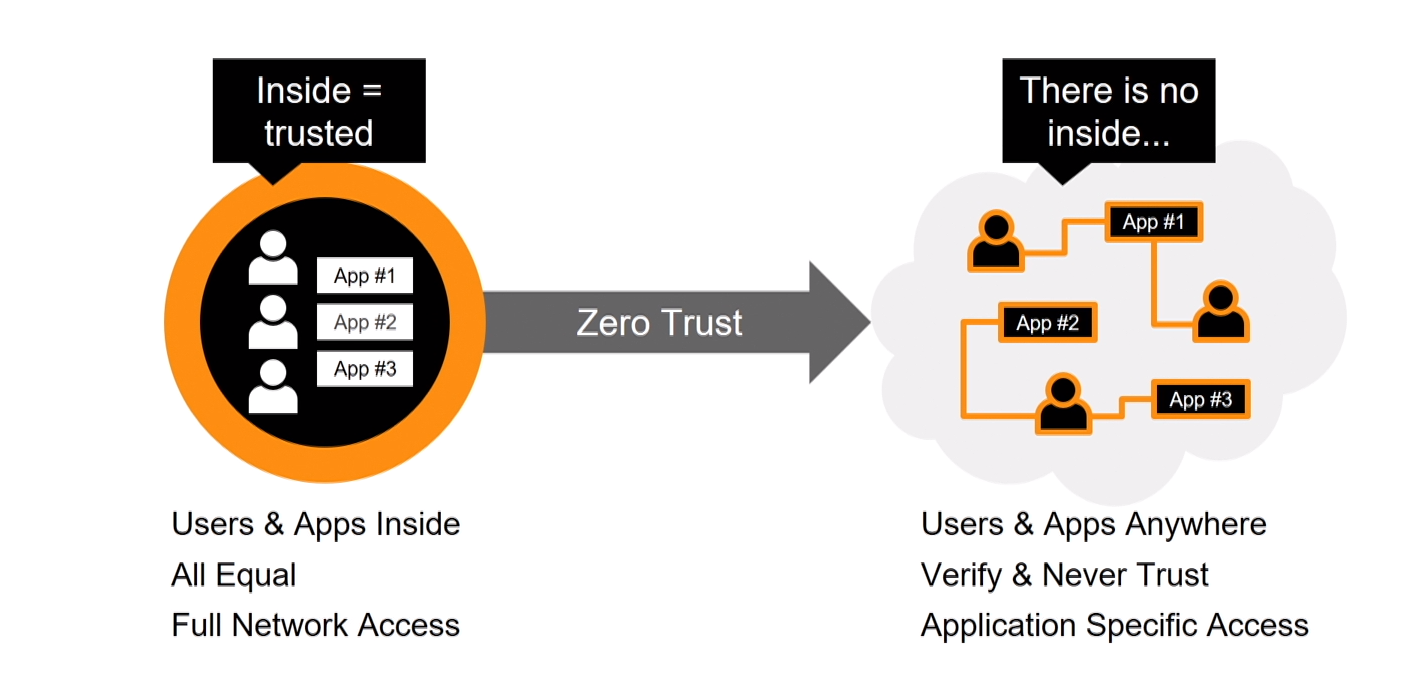

零信任網路(Zero Trust Network)指出了邊界防護策略的局限,而在實際的作法上,所有的安全管制作法針對的目標,預設就是「全部」的使用者、裝置、應用程式、資料來源、網路通訊流量。

延伸閱讀:

從大型製造業實例,看FAB廠房、OA、RD和IoT內網防護新作法

漫談NAC (Network Access Control) 網路存取控管解決方案

內網安全防火牆解決方案指南

零信任!重新定義資訊安全模式

員工是企業安全的最大風險:資安總監應留意 BYOD 安全威脅!