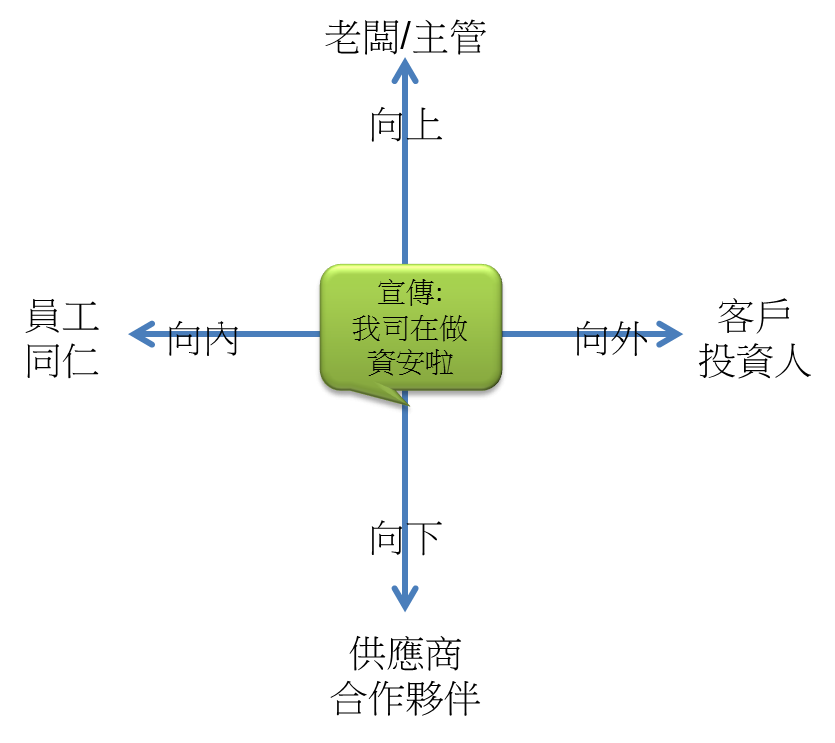

趨近尾聲了,今天開始來講對外的部分啦,其主角就是企業的供應鏈(供應商/合作商/3th Party)

在我們努力把本體提升的同時,供應鏈中的各種廠商/夥伴儘管不是我們同公司管轄的範圍,但是由於密切合作的商業往來,仍有很大的機會成為跳板,外部威脅先攻擊較為薄弱的供應商、再轉向攻擊主要目標(我們)。

因此,拉著供應鏈成員一起提升資安對企業的安全共好是有利的,供應商的資訊安全今年起聲量逐步上升,包含台積電也在資安大會中提到對於供應鏈的資安要求。

對於供應鏈中的廠商,我們該怎麼著手呢?建議除了把本公司資安推進的藍圖作法分享外,也可以逐步設立【xx公司資安宣導季刊】、【供應商合作資安基準】、【法律文件簽署】:

【xx公司資安宣導季刊】

把對於該產業的資安新聞、近期資安攻擊、我方對於供應鏈資安的期許等資訊放入,做成一份宣導期刊發放給供應鏈的合作窗口,初期頻率不用多,每季或每半年發行一次,作為一個柔性的宣導措施,讓他們知道我們對於資安的重視。

【供應商合作資安基準】

這一項會比較硬一些,主要設立基準線(Base Line),要求供應商需要符合此基礎基準方可與我方做生意(ex:具有ISO27001認證廠商),讓合作夥伴們至少都在一定的資安水平上。這一項在跨國外商企業(例如:Apple設有**「供應商責任標準」及「供應商行為準則」則**),針對供應鏈要求各項資安基準,並定期查核評鑑。

初期規劃設立時,也建議設有落日條款和較長的緩衝期,讓準備不及的供應商有充裕的時間應對。

【法律文件簽署】

這部分相信在雙方合作簽訂時,皆具有基礎的保密協議,但是如今針對個資法、營業秘密保護法等的新法實施,我建議找法律顧問(或是公司法務單位)討論一下,是否要要求供應商們補簽或增簽署新的文件,以保障雙方在資安適法性上的權利義務。

(圖片引用自台積電)

延伸閱讀與參考資料

供應鏈安全層面大剖析,奧義揭露臺灣多起APT攻擊事件都是對方從供應鏈下手

攻擊型態趨於多元,供應鏈防護需涵蓋VPN網路與外部服務

強化資訊保護 台積電成立供應商資訊安全協會