在昨天我們談完Azure Security後,今天我們來聊聊Azure上的身份驗證及授權,

對於任何解決方案來說,了解誰在使用系統及他們有什麼權限來操作是我們首要

進行的工作,在這裡我們會提到身份驗證與授權,含蓋到Azure Active Directory,

Azure multi-factor authentication (MFA)。

身份驗證是建立辨識個人或服務存取資源的身份過程,它涉及扮演挑戰方以獲取

合法憑證的行為,並且建立辨識及存取控制的的安全主體。

授權是建立經過身份驗證的人員或服務具有什麼存取不同層別的流程,它指定

了允許他們訪問哪些數據以及可以使用它們做什麼。

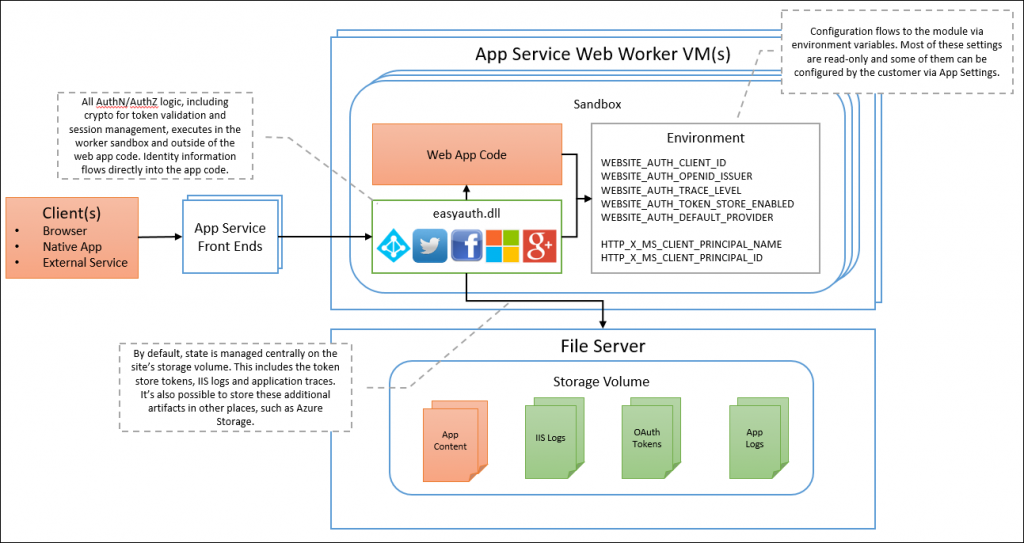

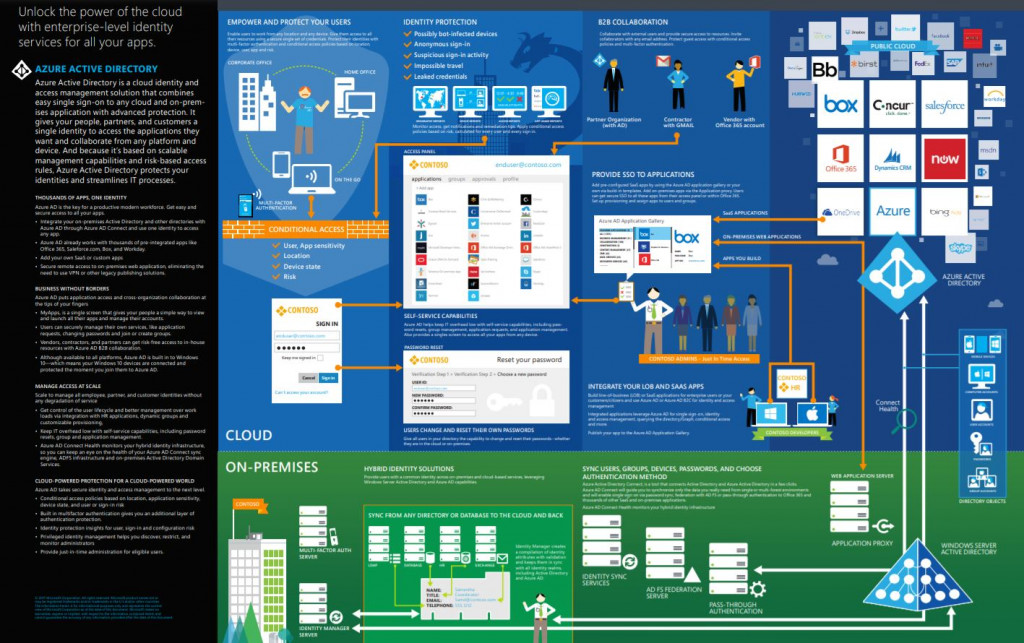

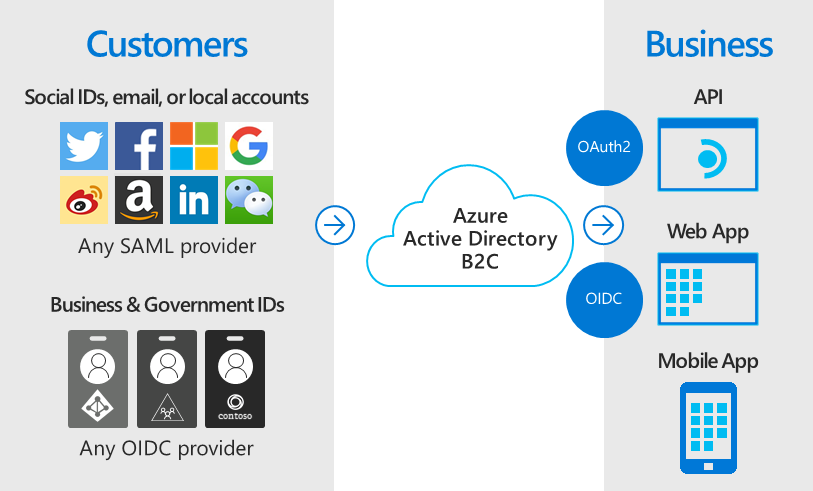

Azure Active Directory是基於Microsoft Cloud-Based Identity及Access

Management的服務

以下為Cloud-Identity and Access Management全貌

Azure AD提供的服務包括以下:

--Authentication:

包括驗證身份以訪問應用程式和資源,並提供如自助密碼重設,多因素身份驗證(MFA)

,自己定義禁止密碼列表和智慧鎖定服務功能。

--Single Sign-On (SSO):

使用者僅記住一個ID和一個密碼即可訪問多個應用程式, 單一身份與用戶綁定簡化

了安全模型。當用戶更改角色或離開組織時,只要修改與該身份相關聯,大大減少了

更改或停用帳戶所需的工作。

--Application management:

可以使用Azure AD應用程式代理,點擊登錄我的應用程式和SaaS應用程式來管理雲

和本地應用程式。

--Business to business (B2B) identity services:

管理訪客和外部合作夥伴,同時保持對自己公司資料的控制

--Business-to-customer (B2C) identity services:

在應用程式與服務一起使用時,自己定義和控制用戶端如何註冊,登錄和管理其個人資料。

--Device managemen:

管理雲端或本地設備如何訪問公司資料。

Azure Multi-Factor Authentication通過要求兩個或更多元素進行完全身份驗證,

可以為你的身份提供額外的安全性。這些元素分為三類:

--你知道的可能是密碼或安全問題的答案。

--你擁有的可能是接收通知的移動應用APP或Token。

--你所擁有的通常是某種生物特徵,例如許多Mobile設備上使用的fingerprint或Face

Scan。

使用多因素身份驗證(MFA)可通過限制憑據暴露的影響來提高身份安全性。為了進行

完全身份驗證,例如擁有用戶密碼的攻擊者也需要擁有自己的電話或指紋,僅憑一個因素

進行身份驗證是不夠的,如果沒有MFA,攻擊者將能夠使用這些憑據進行身份驗證,MFA

應該盡可能啟用MFA,因為MFA可以為安全性帶來巨大的好處。

Day11教學講義:

https://docs.microsoft.com/zh-tw/learn/modules/examine-core-identity-services/1-introduction