今天繼續趁空檔時間修補一些公司設備及系統弱點。

弱點名稱:

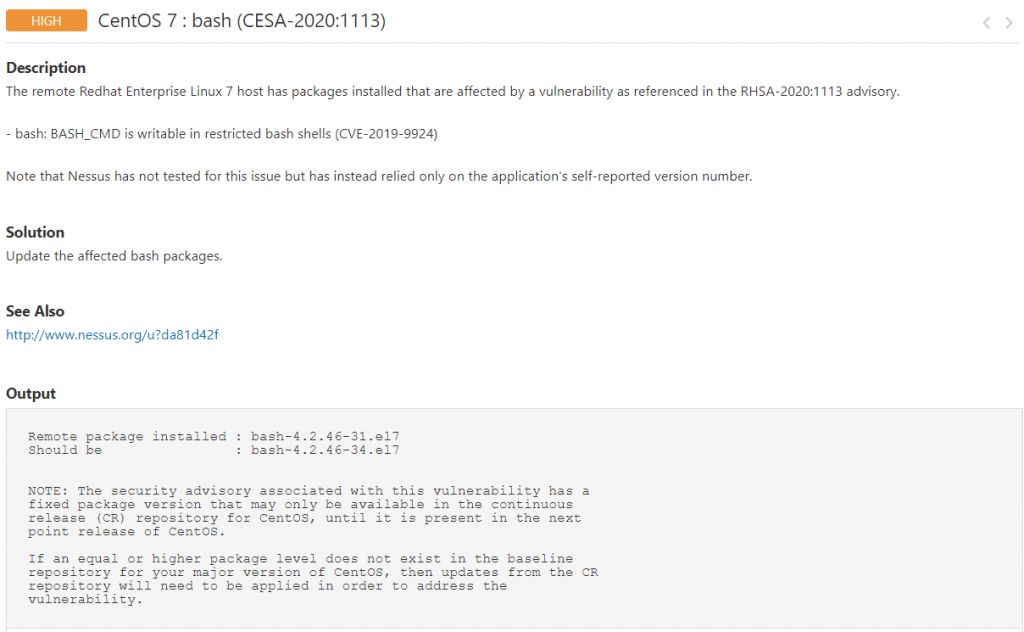

CentOS 7 : bash (CESA-2020:1113)

插件編號: 135339

風險程度: 高

風險原因:

主機已安裝受RHSA-2020:1113通報中引用的漏洞影響的軟體包。 -bash:BASH_CMD可在受限制的bash shell中寫入(CVE-2019-9924)

修補方式:

更新相關Patch修正檔。

參考網址:

https://lists.centos.org/pipermail/centos-cr-announce/2020-April/012412.html

弱點名稱:

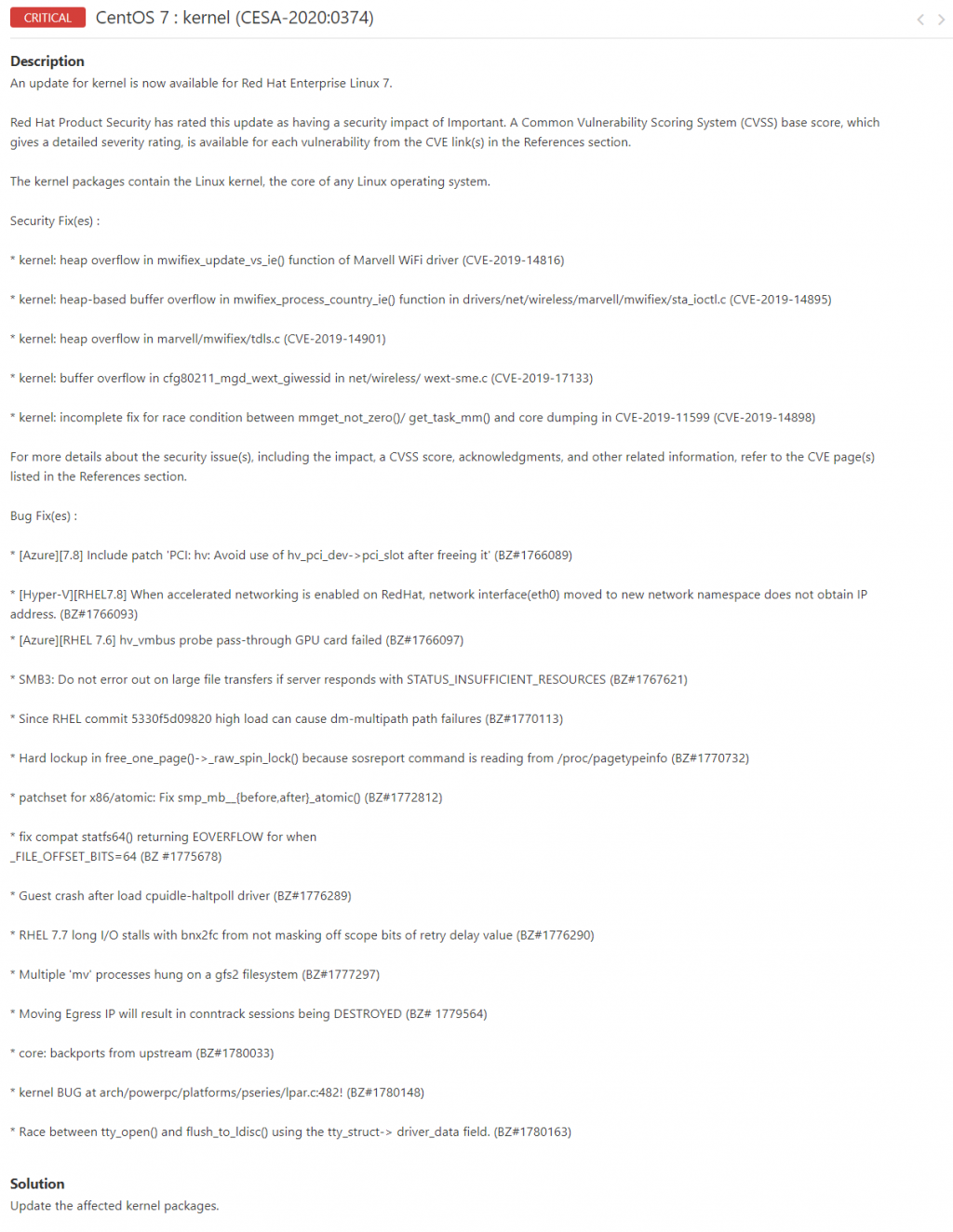

CentOS 7 : kernel (CESA-2020:0374)

插件編號: 135339

風險程度: 高

風險原因:

核心層出現多種安全漏洞,開發商已針對問題提供相對應修正檔

安全修復程式:

Marvell WiFi驅動程式的mwifiex_update_vs_ie()函數中的堆溢出 。

marvell / mwifiex中的mwifiex_process_country_ie()函數中的緩衝區溢出/sta_ioctl.c(CVE-2019-14895)。

marvell / mwifiex / tdls.c中的堆溢出(CVE-2019-14901)。

net / wireless / wext-sme.c(CVE-2019-17133)中cfg80211_mgd_wext_giwessid中的緩衝區溢出(CVE-2019-17133)。

錯誤修復:

SMB3 :如果伺服器以STATUS_INSUFFICIENT_RESOURCES(BZ#1767621)回應,在大文件傳輸中出錯的問題( * BRL#1767621)

修補方式:

更新相關CentOS Patch修正檔。

參考網址:

https://lists.centos.org/pipermail/centos-announce/2020-February/035645.html

雖然修補的機器只是開發人員的VM測試環境 (基本上都是CentOS弱點),但畢竟有對外所以還是要把洞補起來。 今天內部設備修補進度就到這裡。