由於客戶長官要求要連同低風險弱點也要一起修補,所以時間會再拉長1~2天 不過也還來得及在期限內將這個案子FINISH。

弱點名稱:

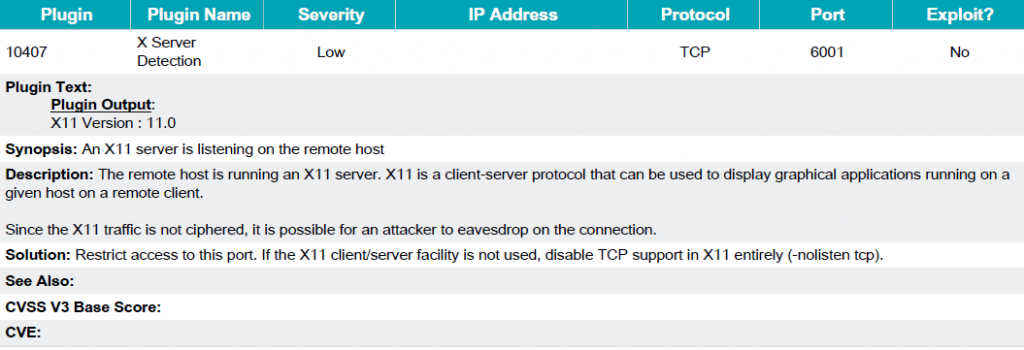

X Server Detection

插件編號: 10407

風險程度: 低

風險原因:

伺服器正在執行X11服務。X11是一種服務協議,可用於顯示主機上執行的圖形應用程式。由於不對X11通信進行加密,因此攻擊者有可能竊聽連接。

修補方式:

限制對此端口的連線。如果未使用X11服務,請停用X11中的TCP支援(-nolisten tcp)

參考網址:

https://forums.centos.org/viewtopic.php?t=69502

備註:

同事協助修補之後發現在 X Server登入介面會不受控制無法輸入,經跟客戶討論之後決定不修補此弱點。

弱點名稱:

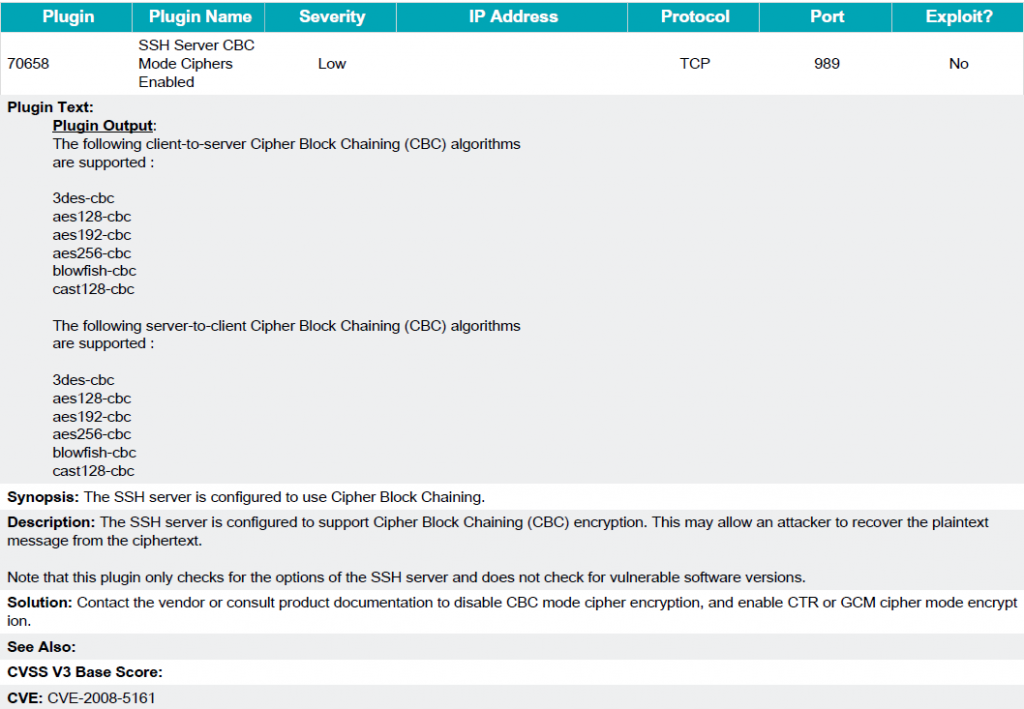

SSH Server CBC Mode Ciphers Enabled

插件編號: 70658

風險程度: 低

風險原因:

SSH服務配置為支援密碼塊鏈接(CBC)加密。這可能允許攻擊者從密文中恢復明文消息。

修補方式:

停用CBC模式密碼加密,並啟用CTR或GCM密碼模式加密。

今天修補進度到這,其實低風險弱點定義為可修或不修補,但客戶要求的話還是得要修補 畢竟低風險弱點可能那一天會提高風險等級也說不定。