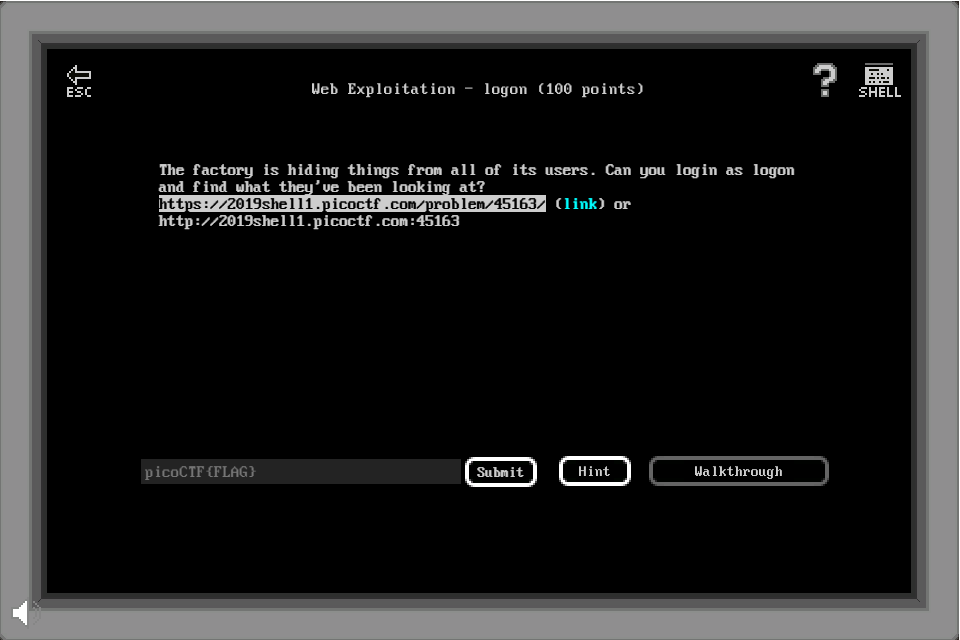

The factory is hiding things from all of its users. Can you login as logon and find what they've been looking at? https://2019shell1.picoctf.com/problem/45163/ (link) or http://2019shell1.picoctf.com:45163

這間工廠對使用者隱瞞了什麼。 請連上 https://2019shell1.picoctf.com/problem/45163/ 並試著登入找到一些蛛絲馬跡。

Hmm it doesn't seem to check anyone's password, except for {{name}}'s?

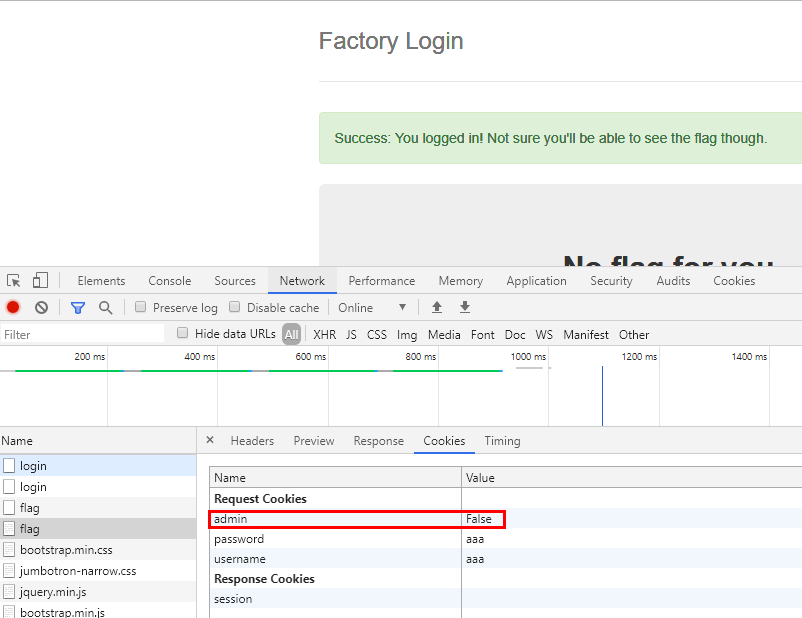

打開網址會呈現出一個要求登入帳號密碼的網頁,隨意輸入後跳轉到一個新的網頁,卻是顯示拿不到 flag 。

因此這裡再次按下 F12打開” 開發者工具”查看。這一次在 Sources 裡找不到線索,切換不同頁面直接到 Network 時的確發現了一點東西。 Network 分頁中會記錄網頁間傳遞了什麼資訊,也是很常用到的重點工具。

點選左下方各個網頁後會現在其中一個 flag 頁面,(右下方請切到 Cookies 分頁)除了檢查 username 與 password 的值之外,居然還有一個檢查是否為管理者的欄位 admin。

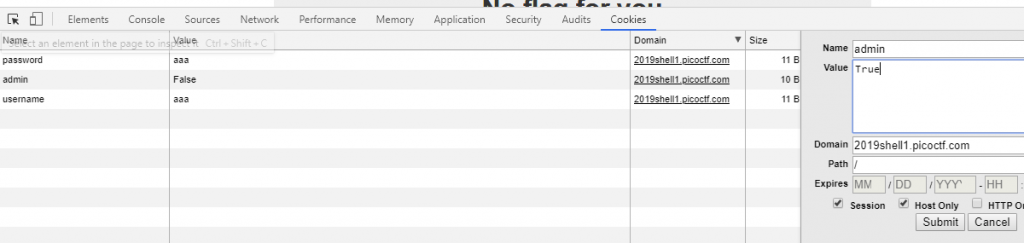

此時開發者工具另一個強大的功能上場”即時更改 cookie 值”。方法為切換到 Cookies 分頁,點擊 admin 修改為 True 後再按下 submit 儲存,最後再重新整理頁即可求出 flag。

Cookie 在教學文件中沒有提到,請自行詳閱Wiki。可以把他想像成幫助使用者記錄的資料,例如網站為了更加的友善,通常會記錄使用者上次所輸入的文字、選擇等。為此也暴露了使用者自行更改的風險,千萬不要把重要的訊息儲存在 cookie 裡!

picoCTF{th3_c0nsp1r4cy_l1v3s_6679fcb5}

注意每個人不同