祝大家中秋節快樂!

這部分討論較多風險因素,本章筆者暫時就屏蔽該部分風險因子,大家可先參考DAY 17完整的風險因子。

有關上一章的標題,未KEY入"第十七章",原因在於標題有100字的限制,本章之後,筆者會調整,以符合規定。

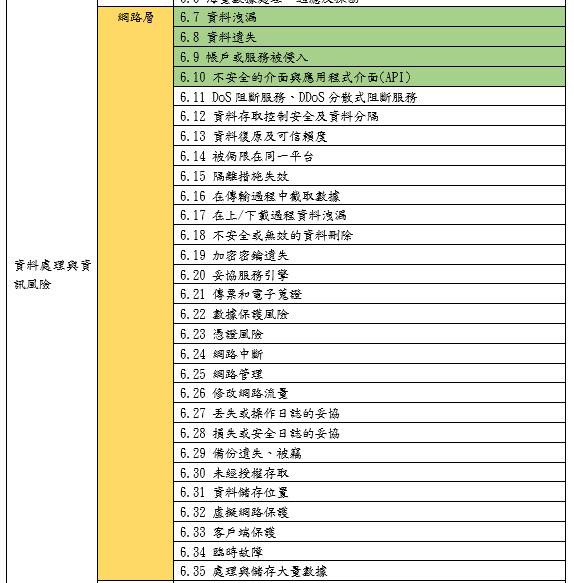

風險類別--資料處理與資訊風險--網路層

6.7 資料洩漏

《新聞分享》:51萬臺物聯網裝置的Telnet帳密被公布,史上最多

(新聞來源:iThome 2020-01-20:https://www.ithome.com.tw/news/135436 )

《筆者分析及建議》:

有關於新聞分享的內容,主要是說『殭屍』物聯網,透過Telnet,被洩漏了個人資料。所謂的殭屍物聯網,就是已棄置不用的雲端伺服器,可能是企業轉換或者關閉時,未能清理乾淨而流下來的資料。

類似這種棄置的資料庫,在企業裡面,應該常會出現,例如,公司網頁更新之後,舊網頁遺棄,這些殭屍網頁,如果不清理,終究有可能發生相同的事情的。筆者認為要避免這個風險,企業在網頁重製或者更新時,必定要要求網頁設計承包商要將舊網頁徹底移除,降低此風險要素。

6.8 資料遺失

《新聞分享》:離職 5 個月後工程師「刪資料庫落跑」,讓思科損失 240 萬美元

(新聞來源:科技新報 2020-09-02:https://technews.tw/2020/09/02/programmer-delete-database-cisco/ )

《筆者分析及建議》:

這篇報導,很明確點出資料遺失的風險,筆者看完直接引用新聞最後的三個預防措施給大家參考:

第一,事前預防:要統一入口,做到帳號和權限分配管理,並要每人獨立帳號和權限,細化至每個人能做什麼、不能做什麼。同時在統一平台把已知的高危險操作都攔截,如 rm -fr 等。

第二,事中發現:透過配置審計規則,警示會變更系統的操作示,同時要對系統進行完整性等健康監控。

第三,事後容災:對企業而言,數據是核心,有數據才能在災難後恢復系統。備份一定要全量備份、增量備份、異地備份等,最好多機房備份。

當然,即便有完備的預防措施,刪資料庫事件也不可能一勞永逸,還是要解決企業與員工之間的矛盾。

尤其最後一句,解決企業與員工之間矛盾,筆者太認同這點了,這也說明了一件事,人才是最難搞定的。

6.9 帳戶或服務被侵入

6.10 不安全的介面與應用程式介面(API)

《新聞分享》:Zoom備受質疑 在家工作如何顧資安?台積電有祕技......

(新聞來源:天下雜誌 2020-04-08:https://www.cw.com.tw/article/5099772?template=transformers )

《筆者分析及建議》:

關於帳戶被入侵的風險以及不安全的介面與應用程式這兩個風險,筆者倒是很建議企業參考台積電的做法,把影、音、文件資料做不同的分流,企業在成本考量下,並非一定要花大錢購買視訊軟體,只要做好分流,雖然有其不方便之處,但也能減低這兩項風險。

『現在是把文件郵寄或送去給台積電,然後雙方用電話擴音、各自看著手上的紙本討論,「聲音歸聲音,人的影像或文件都沒看到,就說現在請翻到第幾頁、第幾頁。』

台積電的做法比較不容易被所謂外部程式所干擾,同時也避免同一個帳戶被入侵的問題,企業能充分的分散風險,並且再加上低成本的加密方式,也降低資料被截取之後的風險。