客戶端的第12天弱點修補專案 發現有些弱點修補之後其他弱點也會跟著修補,但也有一些弱點修補之後會衍生另外一個弱點,就只好跟客戶討論要怎麼處理。

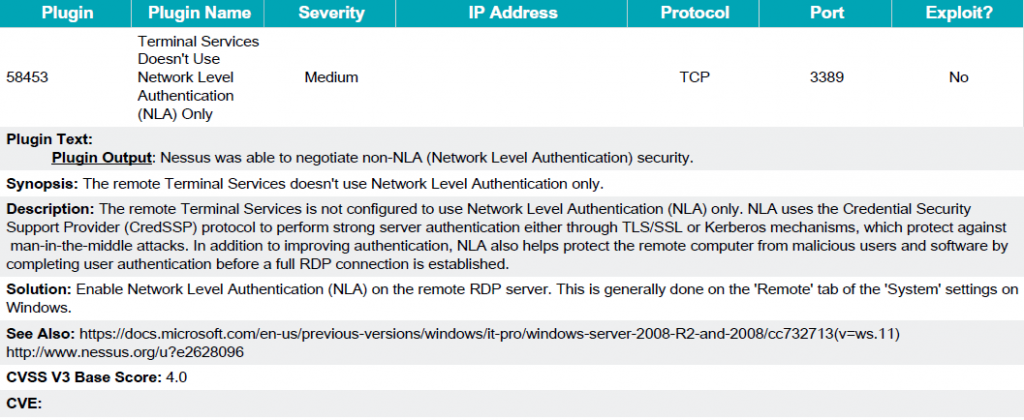

弱點名稱:

Terminal Services Doesn't Use Network Level Authentication (NLA) Only

插件編號: 58453

風險程度: 中等

風險原因:

遠端桌面服務未配置為僅使用網絡級別身份驗證(NLA)。NLA使用憑據安全支援提供程式(CredSSP)協議通過TLS / SSL或Kerberos機制執行伺服器的身份驗證,以防止中間人攻擊。

NLA還可以通過在建立完整的RDP連接之前保護伺服器免受攻擊者入侵。

修補方式:

系統 -> 進階系統設定 -> 遠端 -> 僅允許來自執行含有網路層級驗證之遠端桌面的電腦進行連線。

備註:

若有修補 弱點代號 18405這個弱點時,該弱點也會一併修補。

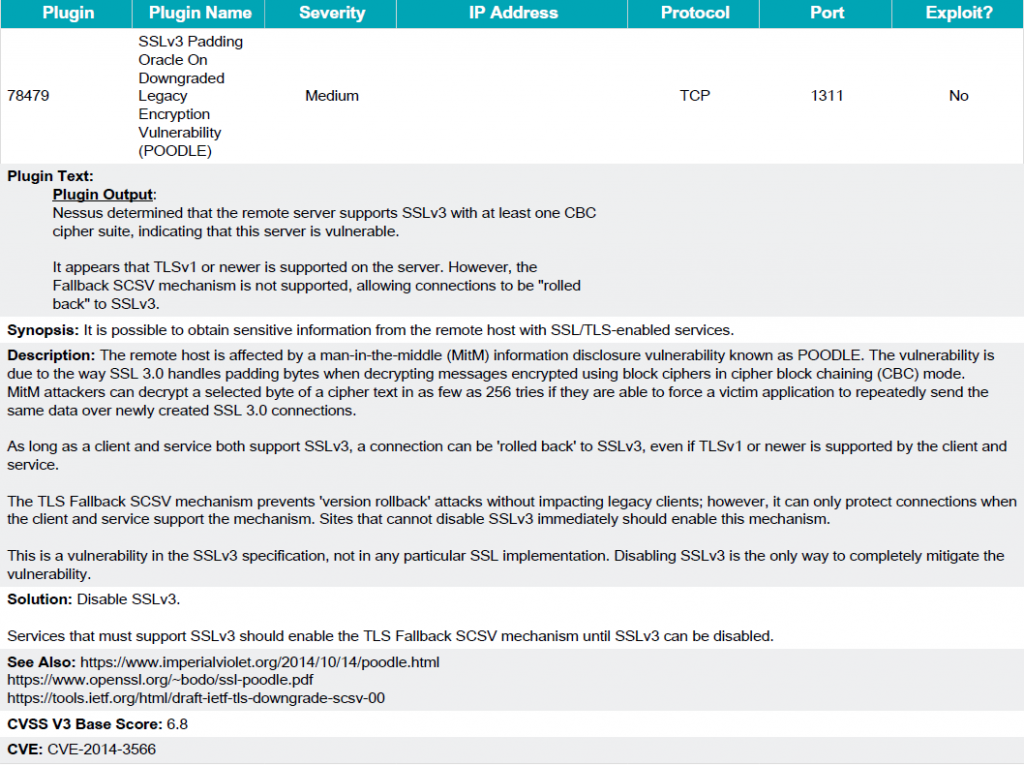

弱點名稱:

SSLv3 Padding Oracle On Downgraded Legacy Encryption Vulnerability (POODLE)

插件編號: 78479

風險程度: 中等

風險原因:

伺服器受到POODLE的中間人(MitM)信息洩露漏洞的影響。該漏洞是由於SSL 3.0在以密碼塊鏈接(CBC)模式解密使用分組密碼加密的消息時處理填充字節的方式所致。

修補方式:

禁用SSLV3協定。

今天的修補進度就到這裡,出現了一些沒碰過的軟體服務修補起來真是格外困難。