今天是客戶端的第13天弱點修補了以下弱點。

弱點名稱:

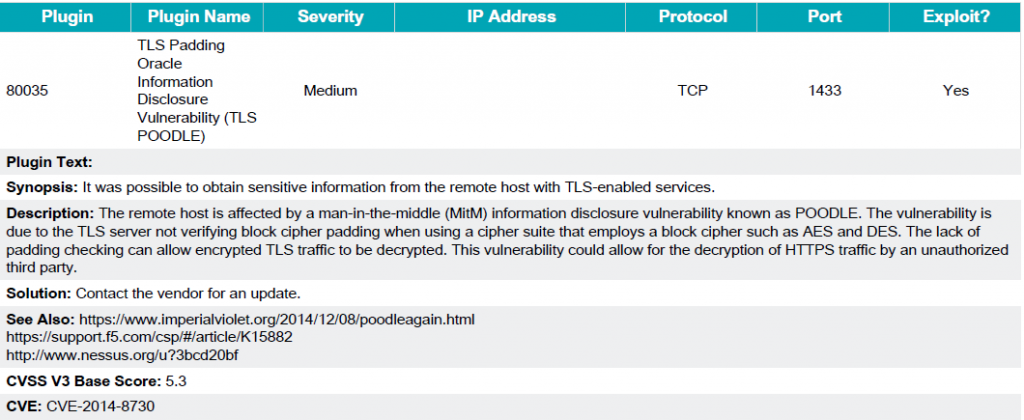

TLS Padding Oracle Information Disclosure Vulnerability (TLS POODLE)

插件編號: 80035

風險程度: 中等

風險原因:

該漏洞是由於TLS協定在使用採用AES和DES之類的分組密碼的密碼套件時未驗證分組密碼填充而引起的。缺少填充檢查可以允許對加密的TLS通信進行解密。此漏洞可能允許未經授權的第三方解密HTTPS流量。

修補方式:

請軟體供應商提供修補補丁 (此案例經確認是Oracle WebLogic產生的,故請Oracle原廠提供修補補丁或是技術修補文章)。

弱點名稱:

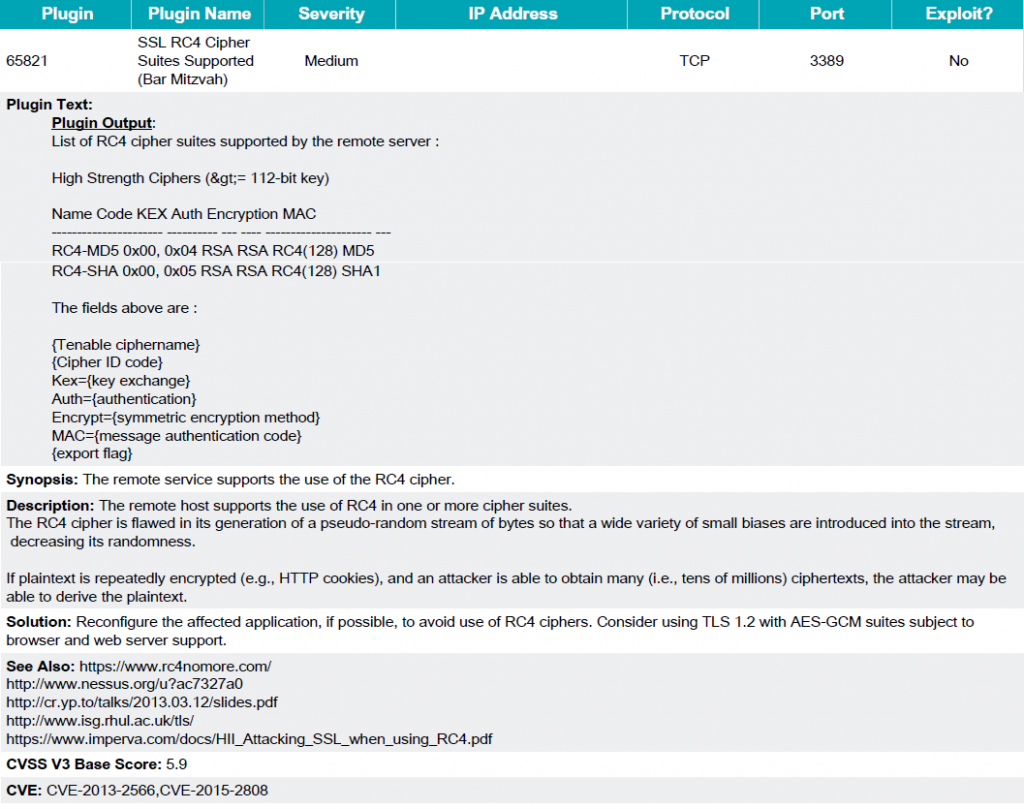

SSL RC4 Cipher Suites Supported (Bar Mitzvah)

插件編號: 65821

風險程度: 中等

風險原因:

伺服器支援在一個或多個密碼套件中使用RC4。 RC4密碼在生成偽隨機字節流方面存在缺陷,因此會在流中引入各種各樣的小偏差,從而降低其隨機性。 如果對明碼進行了重複加密(例如HTTP cookie),並且攻擊者能夠獲得許多(即數千萬個)密文,則攻擊者可能能夠得出明碼。

修補方式:

禁用RC4 ciphers並啟用 TLS 1.2協定和AES-GCM協定一起使用。

今天修補進度就到這一個段落,明天開始就是國慶連假了 但還是有不少中風險弱點要修補看能不能加速修補完,

明天還要來繼續修補公司的一些弱點。