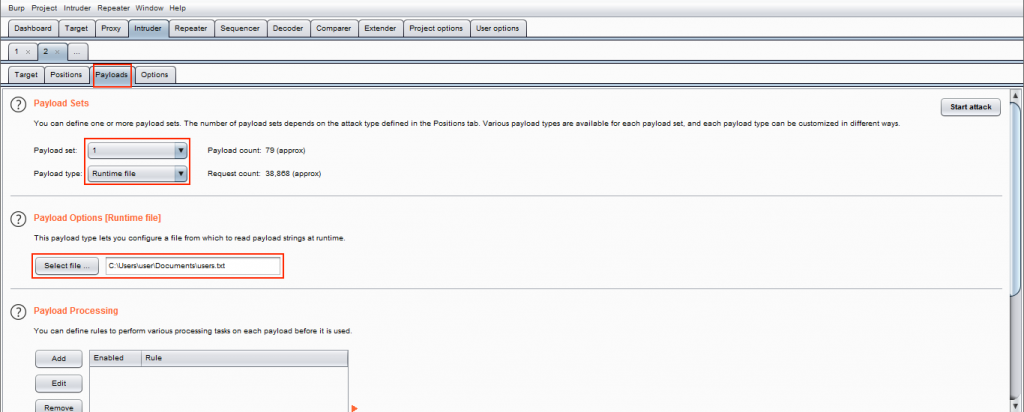

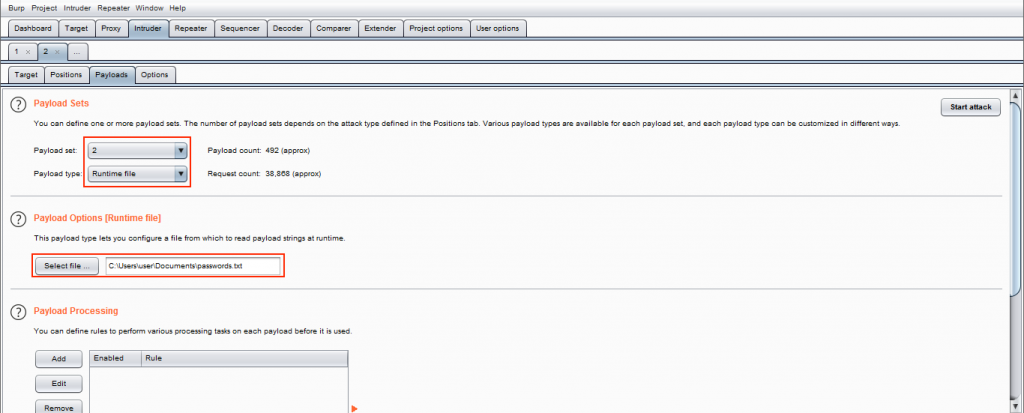

設定攻擊的Payloads

payload set:1 > 第一個接口為uid

payload set:2 > 第二個接口為passw

payload type:Runtime file > 由檔案提供payload

select file > 選擇要使用的字典檔

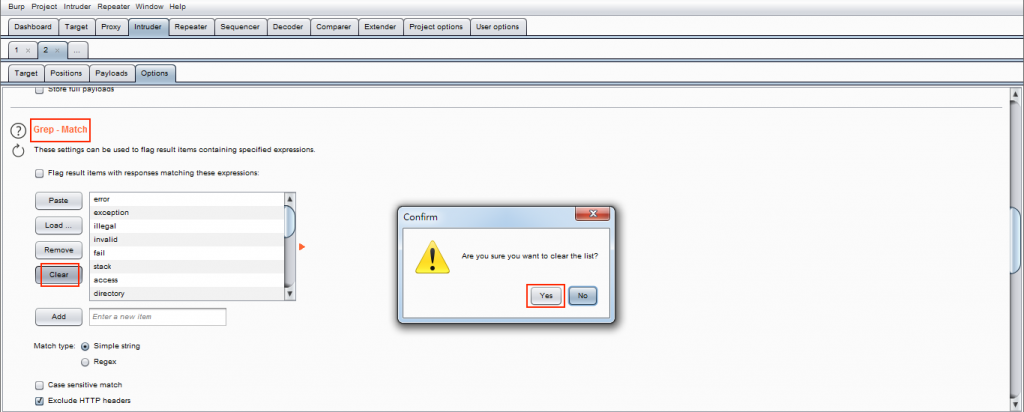

設定用來判斷結果的文字

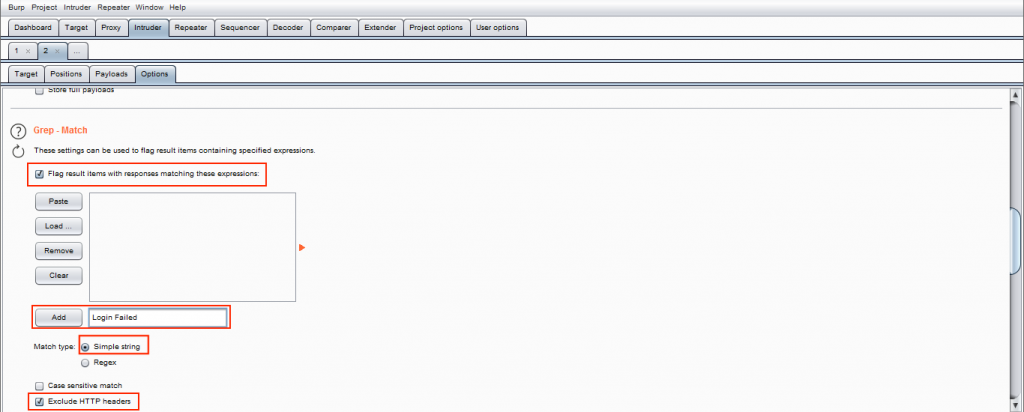

勾選Flag result items with responses matching these expressions > 自動判斷

Clear > 清除之前的判斷準則

Add > 新增自己的準則

Simple string > 單純字串比對

Exclude HTTP headers > 排除準則文字出現在Response標頭的情況

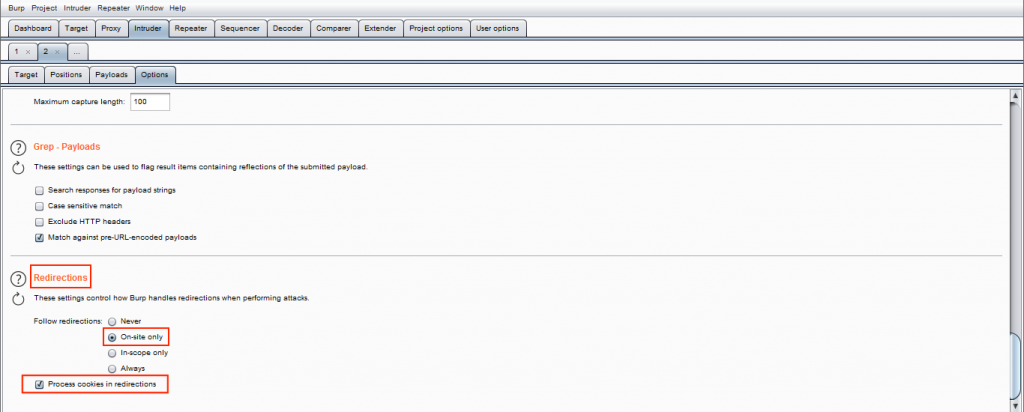

Follw redirections > 不要選Never

勾選Process cookies in redirections > 重導時也要處理Cookies

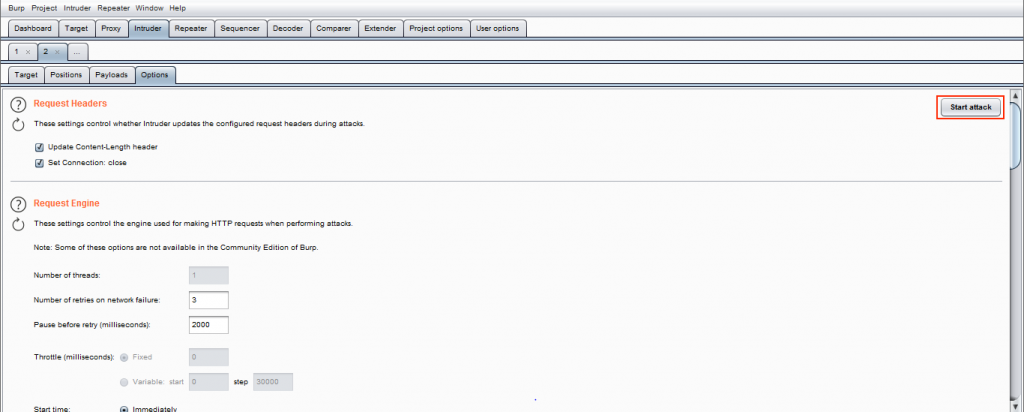

開始攻擊

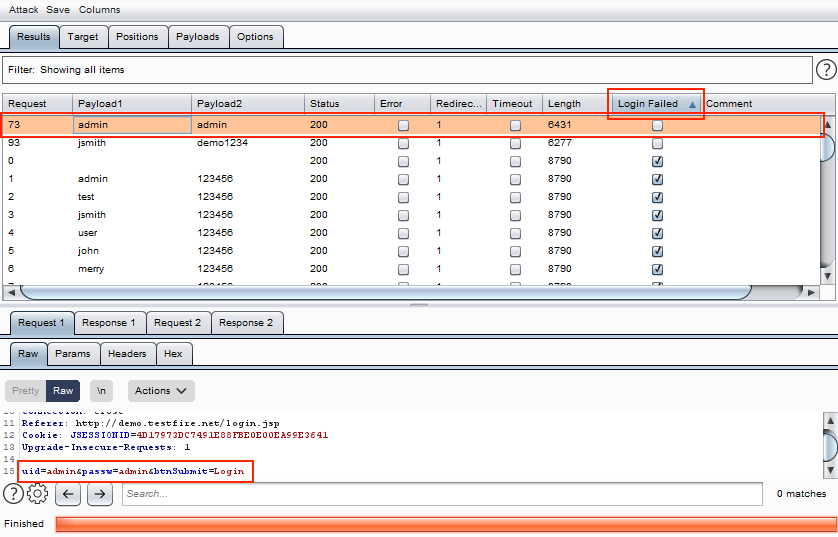

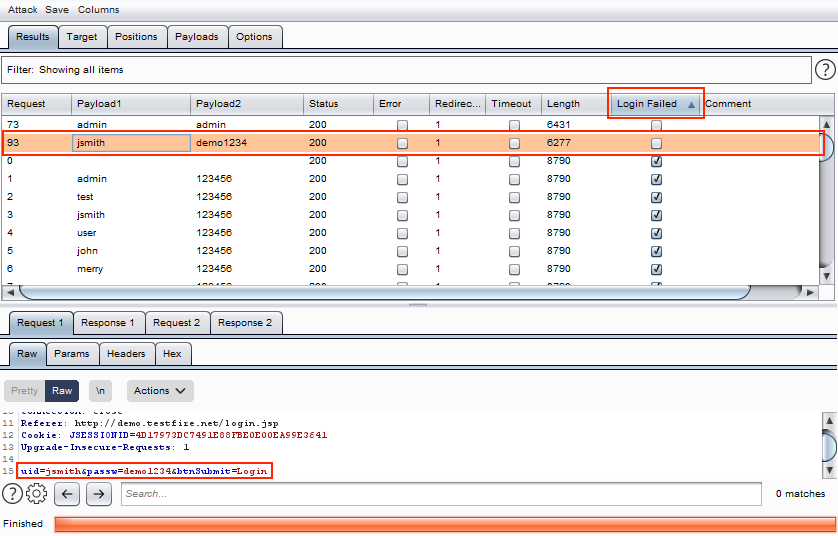

找到兩筆資料

Login Failed > 前面設定的判斷準則

找到uid:admin, passw:admin與uid:jsmith, passw:demo1234兩筆資料

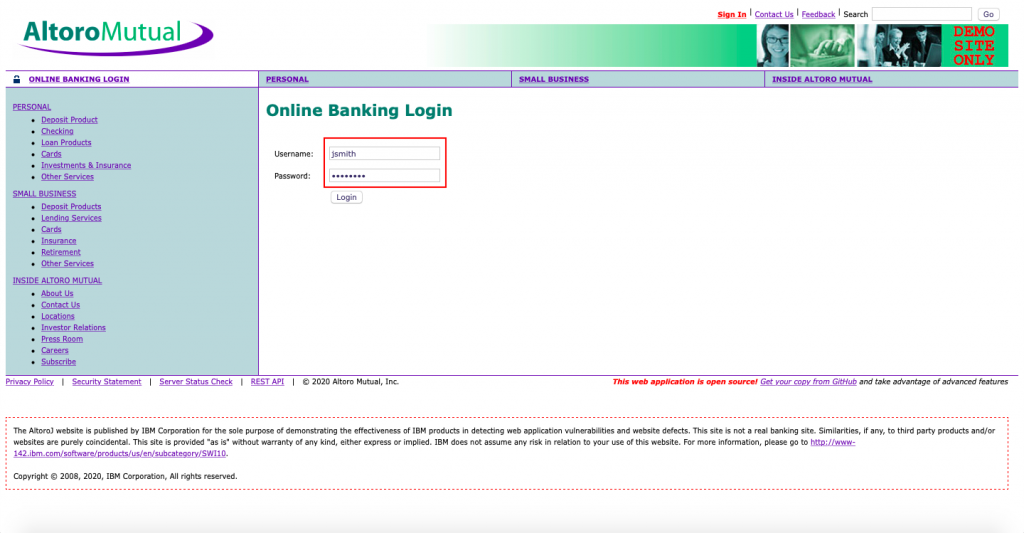

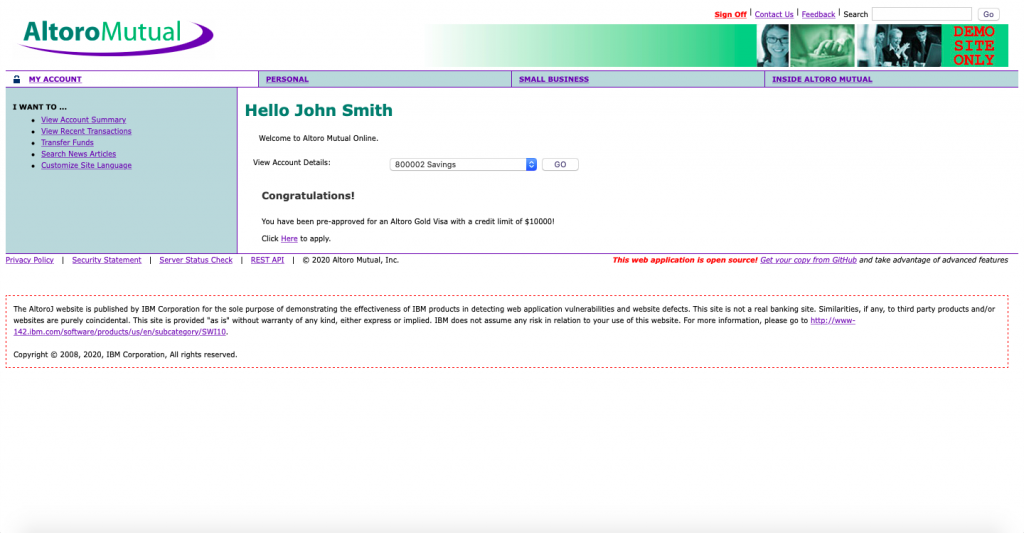

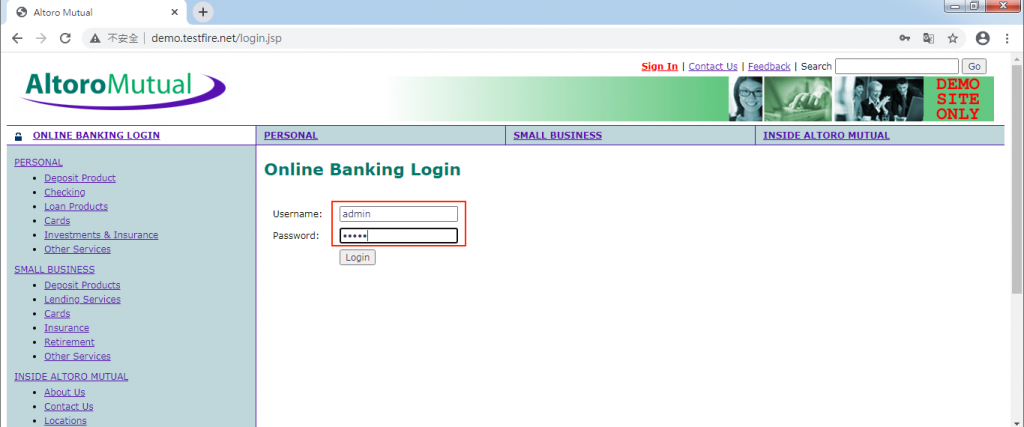

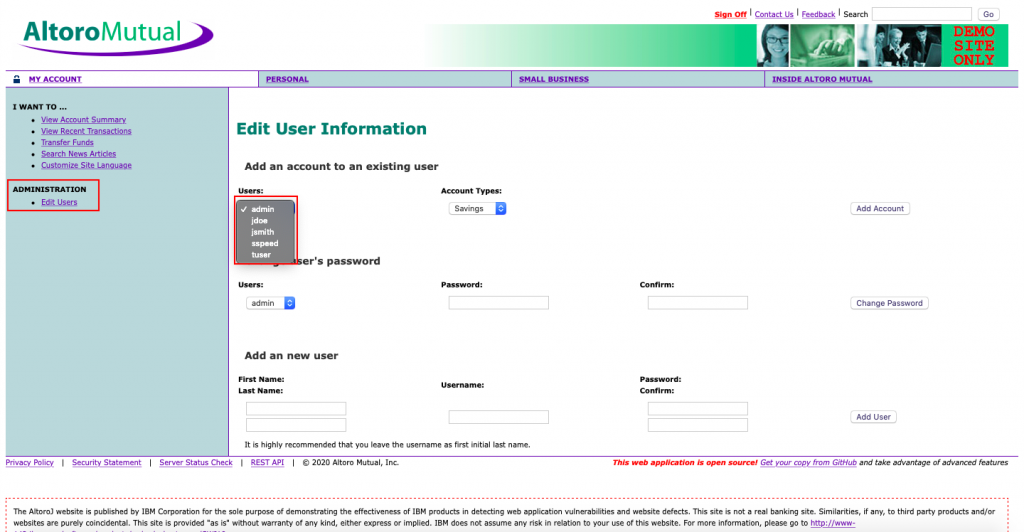

驗證

於管理者權限又找到三個帳號