上一篇有提到 Let's Encrypt 的執行要素,如果開發的網站是建立在 Linux 或 Windows 伺服器的話,就可以依照要求在指定的路徑中加入指定的檔案名稱並建立對應的內容,這樣 Let's Encrypt 就可以抓到資訊,並生成憑證給你。但是建立在Azure 上的服務,像是 App Service 或是 Kubernetes Service 要怎麼做呢?第一種是建立對應的檔案後更新,但這會需要花一些時間,若這些服務有使用 Application Gateway 掛在最外層的話,可以參考本篇整合 Blob Storage 的方式 !

本篇將介紹如何在建立Application Gateway時同時完成免費憑證申請所需的設定。在前面有稍微介紹到storage的功能,他是Azure 提供的類似雲端硬碟的服務,建立的檔案在權限足夠的情形下,也可以透過指定的路徑檢視。在前篇也有提到 Rule 中除了設定目標到Backend pool 及外部網路外,也可以建立 path-based rule 設定單一條件路徑下的重新導向功能,讓要求路徑為.well-known/acme-challenge/底下的頁面的流量,重新導向到 Blob storage 中。

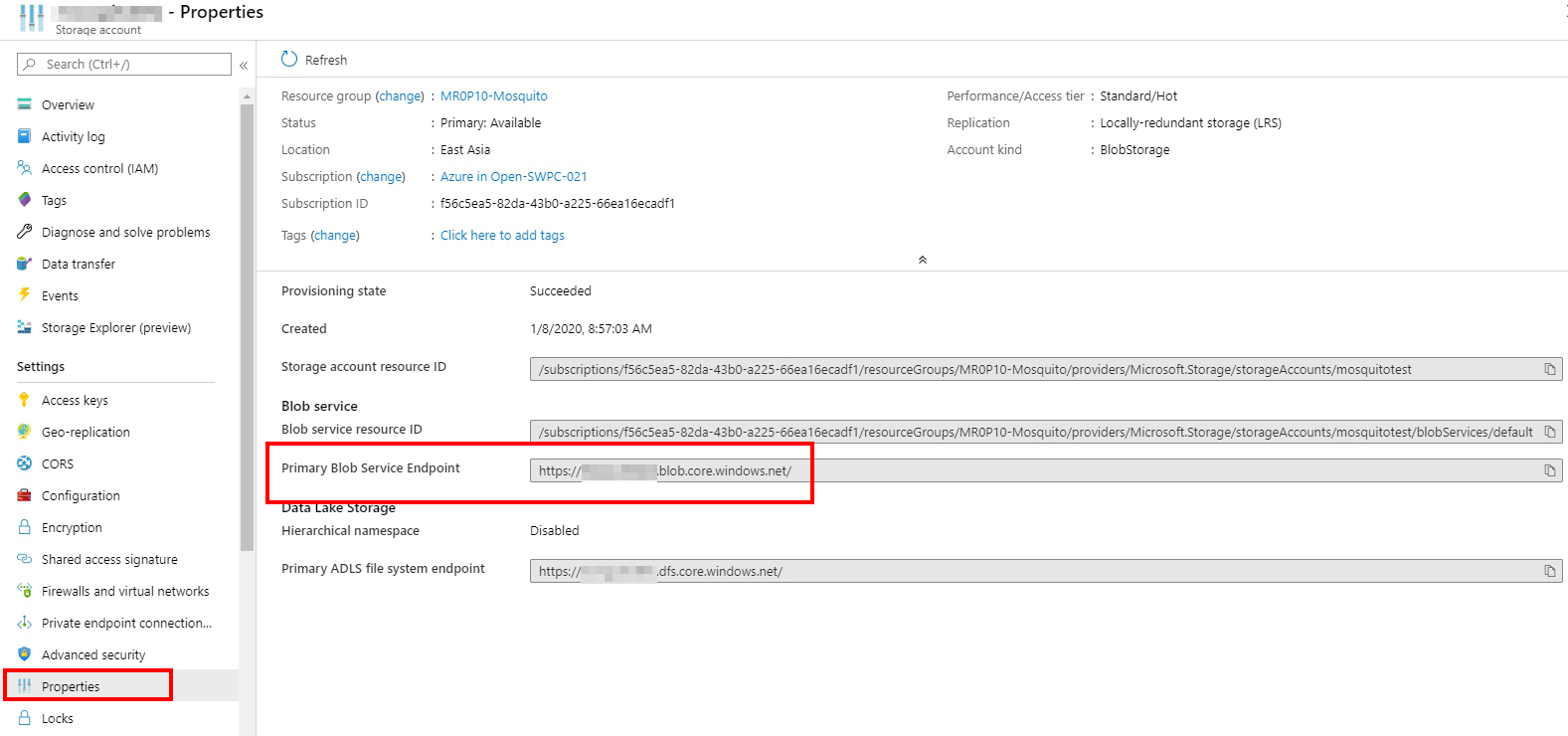

因此在設定前,需先建立Blob Storage,並在其中建立名為 public 的 container 。建立完成後,到Properties 中找到Blob Service的路徑並複製下來。

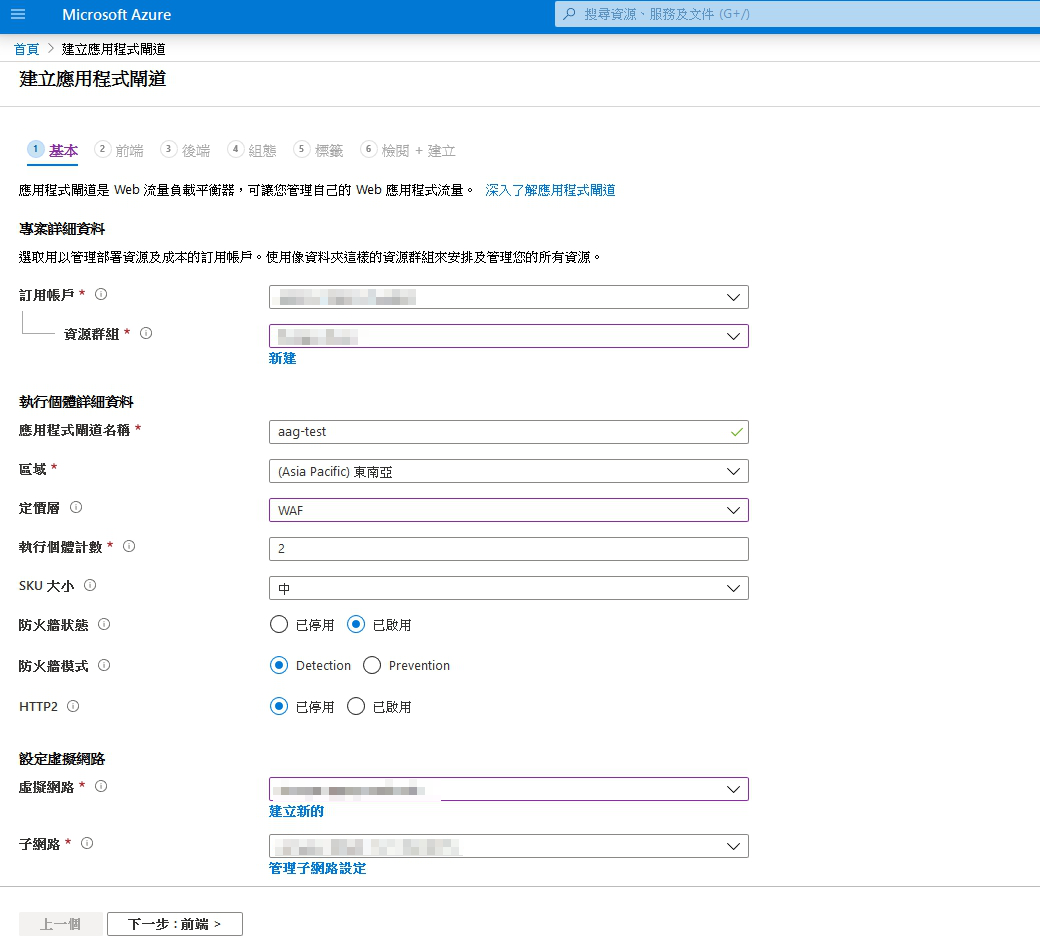

在建立 Application Gateway 時,需先設定好一組連線,因此可以直接設定重新導向至blob的連線。先至AAG列表並按新增,依網頁提示建立Application Gateway:

設定Application Gateway基本資訊

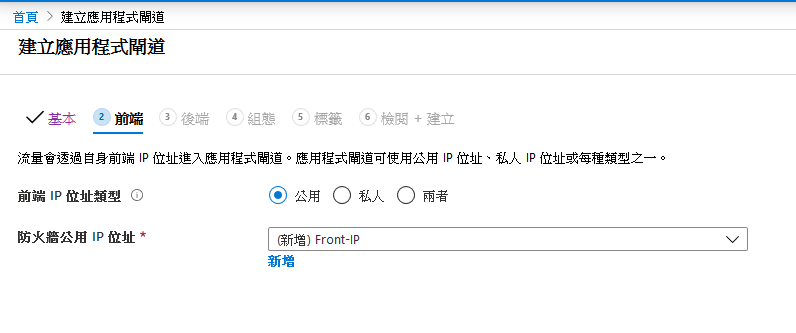

設定Frontend IP,新增Public IP

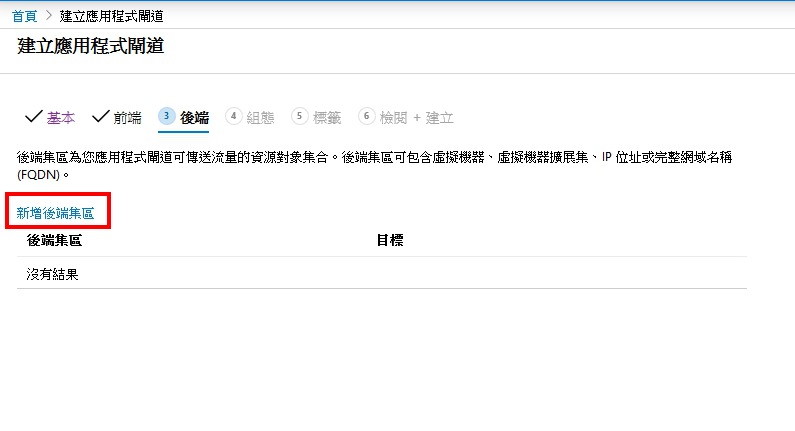

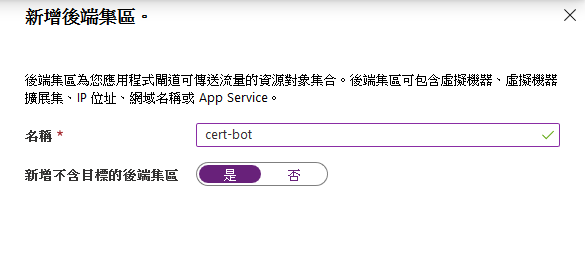

設定 Backend pool,按下新增後端集區

設定新增 Backend pool,若還沒有網站服務可以連接,可以先建立不含目標的後端集區。

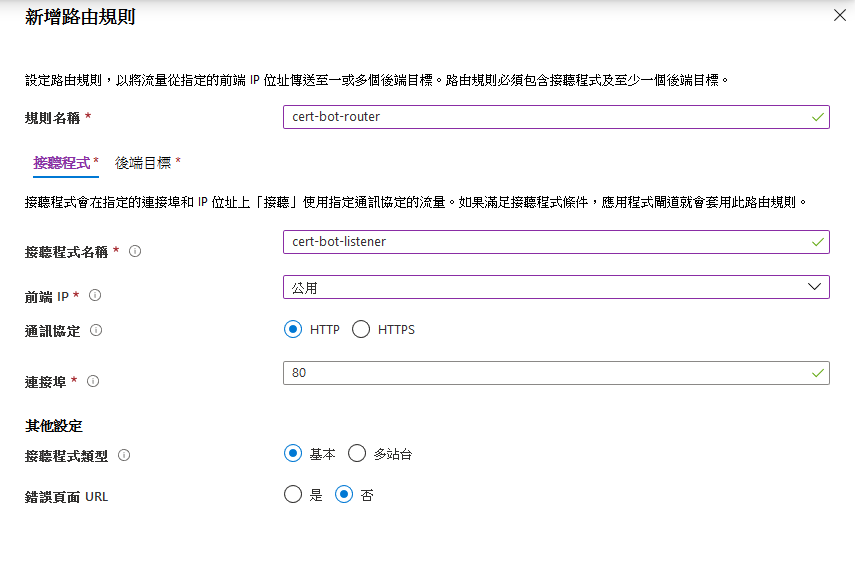

設定 Rule

Rule串接Listener及Backend。首先建立接聽程式,設定完後按後端目標

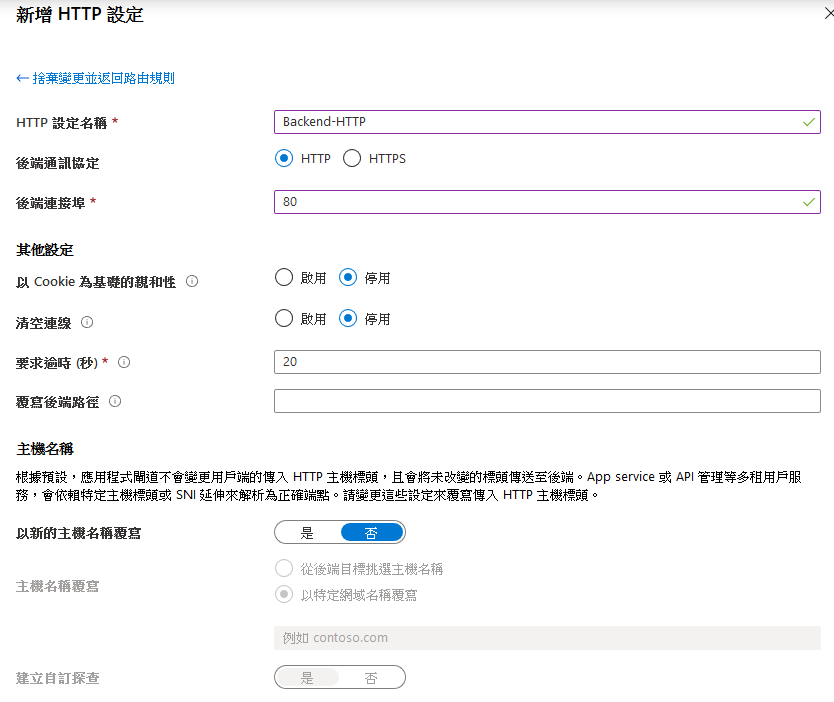

設定後端目標,新增HTTP設定

HTTP設定基本上沒有太多設定,後端連接埠設為80即可,然後按下儲存。

這邊有一個設定為要求逾時(秒),當有連線要求超過設定秒數的話,便會回傳502。因此如果有連線需要超過20秒的話,可以設定適合的秒數,以免連線時出現問題。

跳回來後,按新增多個目標來建立路徑式規則

這邊就是設定讓cert bot 連線時,將流量導向至 Blob 的設定,這樣一來我們就可以直接將檔案更新到Blob上面,不必再經過版本更新、重新佈署,等待新版本建置完成才能完成憑證申請。設定時目標類型選擇重新導向,路徑設定/.well-known/acme-challenge/*,重新導向類型選擇暫時,目標為外部網站,目標URL為Blob網址加上容器名稱(如https://tatamo.blob.core.windows.net/public)。按下新增後回到後端目標畫面,再按一下新增建立路由規則。

完成之路由規則會長這樣

設定好的組態會長這樣,前端、路由規則及後端集區皆有設定完成。

標籤不必設定的話,直接按下一步

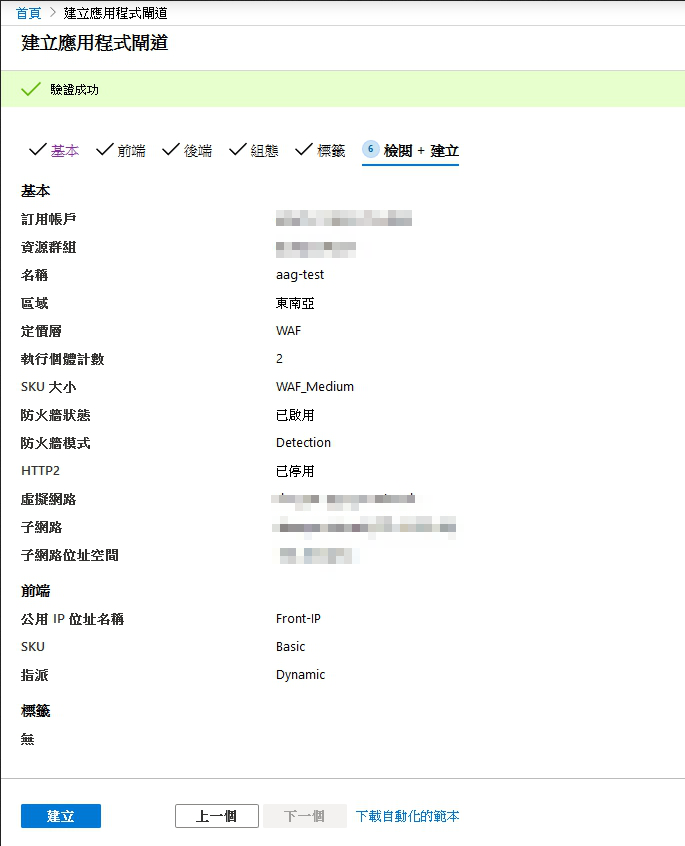

在檢閱+建立畫面,若驗證成功,則可以按下建立,等待Application Gateway建立完成。

本篇為集結前面幾篇的知識,在了解到storage的特性、Applicatoin Gateway主要功能的說明及Let’s Encrypt的申請方式後,建立一個可直接申請免費憑證的Application Gateway服務。下篇將接續本篇建立的Application Gateway,說明申請免費憑證後,如何轉換成Azure所需的憑證類型並建立HTTPS連線。

★ Amos3.0 團隊系列文 ★

以下為團隊所有成員的主題,也歡迎大家前往欣賞喔!