圖片來源: MIS的背影

小新自從上次順利解決了檔案伺服器不能用 IP 連線的狀況,

坐在隔壁區的 RD 偷偷的來詢問小新一些問題,

原來是 RD 在做公司功能開發需要串接 AD 上的資料,

所以用了一台 VM 加入 AD, 但發現 VM 在一陣子之後就會出現

「此工作站和主要網域間的信任關係失敗」

每次都要請 IT 部門刪除電腦後重新加入 AD,實在是很麻煩。

所以特別請菜鳥 IT 小新幫忙看看是什麼原因

經過小新一番測試,發現了以下條件才會有靈異現象:

小新第一件事當然去查這個錯誤訊息的解決方案,

但 Google 第一頁不外乎都是要你從網域移除這台電腦重新加入網域,像是微軟的文章就是這樣寫。

但如果真的照做就完全沒有意義了,小新很想要找出真正的原因

經過仔細看這些方式和大家找到的錯誤發生原因不外乎:

那這次的問題看起來是第二種,那是什麼東西導致 AD 認不出來電腦呢?

原因就是預設每 7 天 AD 網域的電腦密碼,電腦密碼最多存活 30 天 (參考連結),所以這就是原因!

所以每次還原 VM 的時候電腦密碼也一起還原了,但網域控制站認為你的密碼已經到期了!

或已經不是這組密碼了,也就導致信任失敗出現「此工作站和主要網域間的信任關係失敗」

在 Active Directory 網域中電腦密碼最多存活 30 天,你可能會想那我把這個改長一點或是關掉就好了吧?

但這個設計是有道理的,讓我們先來看看微軟的解釋,

Significantly increasing the password change interval (or disabling password changes) gives an attacker more time to undertake a brute-force password-guessing attack against one of the machine accounts.

微軟表示避免被暴力破解,但我覺得有其他的解釋

畢竟預設 computer account 密碼是 120 characters 的長度,根本不太有人能暴力破解成功。

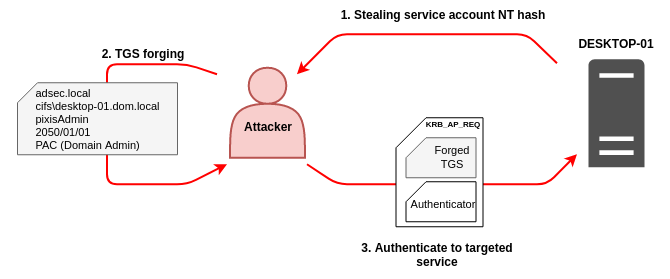

實際上他要避免的是駭客在 AD 電腦中持久化攻擊,這時候我們就必須去理解 Silver Ticket

Credit: hackndo

從上圖第一步我們可以知道駭客要竊取 Service Account Password ,

而在網域中的 Computer Account 本身也是一種 Service Account ,

所以回到我們上面所提到的,為什麼微軟要固定更換電腦密碼?

因為只要駭客獲得過 Computer Account Password ,如果密碼一直都有效的情況下,

駭客就能一直透過 Silver Ticket 這種攻擊合法控制電腦,偽造身分重複進入電腦。

寫到這邊順便工商一下自己在 HITCON Training 的課程

適合正在閱讀這篇,想要學更深的人:

歡迎報名 HITCON Training- 「還陽禁術:逆天改命,改善你的 Active Directory 體質」

HITCON Training 報名連結:

https://hitcon.kktix.cc/events/hitcon-training-2021