哈囉~

今天要跟大家介紹網路攻擊鏈(Cyber Kill Chain),

自己在剛開始學習資訊安全時,

也是先透過數位靶場才了解到Cyber Kill Chain。

熟悉Cyber Kill Chain可以讓我們了解到通常駭客攻擊行動是什麼樣子,

對於我們之後學習如何應對攻擊時,也能有幫助=)

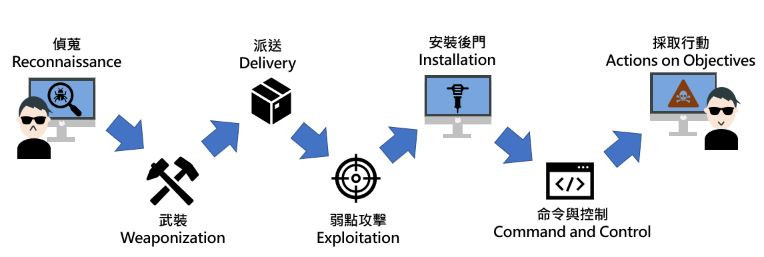

話不多說,就先來介紹Cyber Kill Chain的流程吧!

以上就是駭客的攻擊流程,

另外介紹一下近年來資安業界提出的 MITRE ATT&CK。

它算是一種定義了攻擊流程的資安框架,

跟上述的Cyber Kill Chain一樣都描述了攻擊者各階段的手法。

由於Cyber Kill Chain對於各資安公司的階段可能區分方式不同,有的可能分五階段或更多階段。

而MITRE在2013提出了ATT&CK,

根據真實企業的數據做觀察並分類後,所提出的新框架。

區隔出了11個階段,並用比較結構性的方式,說明了攻擊者各階段細部的慣用手法,

對於業界之間也比較有一個統一的標準去溝通。