《前言》

技嘉是國內知名的主機板大廠,每天所遭受攻擊的事件,應該是非常的多,台灣目前處理資安的問題是相對比較封閉的,我們應該不難了解,台灣電子產業應該有很多處理的經驗,不管處理方式適切處理與否,總之,如果能夠透過年報作事件分享,其實也能幫助供應鏈上的廠商,共同組建一個體系較強的防禦方式,也透過經驗分享,讓大家能夠有參考依據。

我們先簡單的看過兩項揭露的狀況:(筆者覺得重要的部分)

(一)敘明資通安全風險管理架構、資通安全政策、具體管理方案及投入資通安全管理之資源等。

(一)管理組織與策略:

1.願景

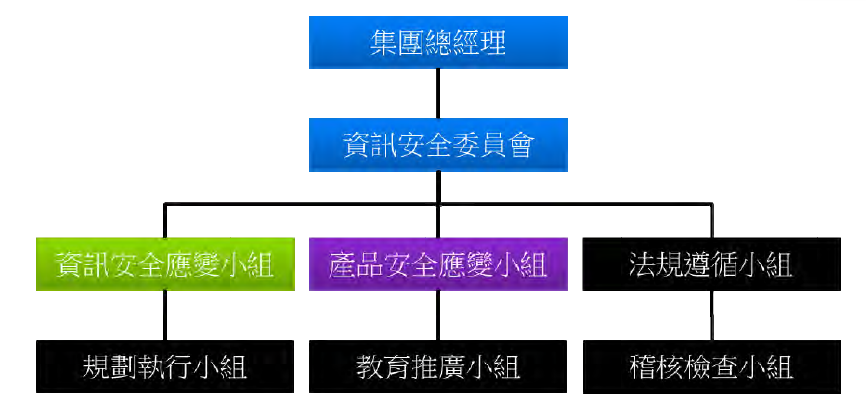

成立資訊安全委員會,考量國際標準、法規要求、個資保護、風險管理以及危機管理等構面,制定資安政策及管理架構,全面性推動資訊安全管理、規劃、督導及執行,並定期向總經理陳報整體資訊安全管理組織相關資安管理作業及制度之執行成效。

2.治理組織架構

3.安全政策

(1) 遵循國際資安標準(NIST CSF 框架)以及國內外資訊安全法規,每年審視修訂資訊安全管理規範。

(2) 確保資訊的機密性(Confidentiality) 、完整性(Integrity) 、可用性(Availability)。

(3) 供應鏈資安管理需遵循資安政策。

(4) 定期資安攻防演練,強化內部員工資安意識。

4.管理目標與成果

(1)辦理一次資安事件演練。

(2)建置防詐騙郵件保護措施,實施兩次社交工程演練。

(3)因應居家辦公,導入多重驗證機制(MFA)

(二)管理架構

建立五大核心功能:

連接國際資安社群與外部國際資安大廠預警資訊、建立應變流程通報機制。(二)列明最近年度及截至年報刊印日止,因重大資通安全事件所遭受之損失、可能影響及因應措施,如無法合理估計者,應說明其無法合理估計之事實。

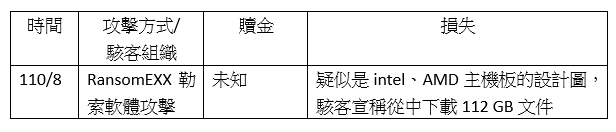

我們依照技嘉年報重大資通安全事件所揭露,並從新聞上資料,整理如下:

《攻擊事件簡述》:

據數位時代的報導,技嘉有 112GB 的機密資料被盜,留在暗網中的勒索內容是直接要求以加密貨幣支付贖金,更只有一天時間考慮。如不聽從,就會公開技嘉與 Intel、AMD、American Megatrend 的保密檔案,包括晶片資料和除錯文件,把影響範圍擴大至合作伙伴。技嘉表示已經與執法機關聯絡,但未有透露會否支付贖金。

(引用自數位時代:https://www.bnext.com.tw/article/64359/gigabyte-hack-2021 )

《分析》:

技嘉的資安組織架構是由總經理直屬方式來運作的,這與前例的廣達相同的作業模式。之前我們除了討論資安長是外部人還是內部人的問題之外,我們此處可以再延伸討論,是否總經理可以兼任資安長呢?根據金管證審字第11003656544號令,『指派綜理資訊安全政策推動及資源調度事務之人兼任資訊安全長』並設置資訊安全『專責』單位。注意此處『專責並非專任』,故在公司治理上總經理是可以兼任專責職務的。

此外,我們可以發現,目前新聞上的訊息似乎很多都來自國外網站,所以技嘉在『管理架構』的『回應』裡面,有提到『連接國際資安社群與外部國際資安大廠預警資訊、建立應變流程通報機制』,這點是很好的做法。

以下連結為教育部所提供的國內外資安網站,也可以作為參考:

https://isip.moe.edu.tw/wordpress/?page_id=1370

筆者認為,去年有些公司的資安事件揭露,基本上對外都不願說明太詳細,即使新聞上有呼籲,被駭並不是可恥的事情,如果公司為了顧面子,而不願說明清楚,其實有些可惜,畢竟,現在很缺類似處理駭客的步驟及如何應對的資訊,大部分也都只能靠外部模糊不清的訊息來推測狀況,因此,如果有公司能夠願意分享自身的處理步驟,對於台灣資安制度的建構其實是有很大的幫助的。