小提醒:如果想跟著操作此篇,請先去以下網址進行安裝喔!

Day 11 : 實作篇 - Kali Linux VM虛擬機安裝教學

Day 12 : 實作篇 - Metasploitable2、OWASPBWA 靶機安裝教學

大家好,今天是開始實作的第二篇

那今天要來跟大家介紹wireshark這個好東西!

它最早被稱作Ethereal,是一個可以即時捕獲網路封包的好工具,你可以利用它進行封包解析,查看封包的詳細資訊。它支援好幾百種的通訊協定,幾乎所有封包都能辨識,而且它擁有過濾的功能,所以你可以選擇針對特定 IP 或通訊協定來進行分析

這裡附上它的 Logo 給大家參考參考

那我們就來開始操作吧!

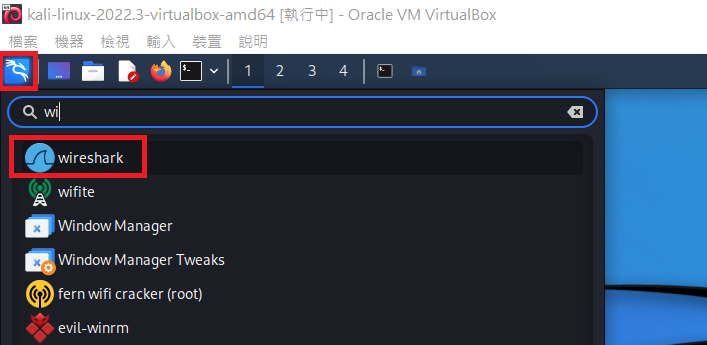

首先,開啟你的Kali VM,按左上角的「kali icon」,搜尋wireshark並開啟它

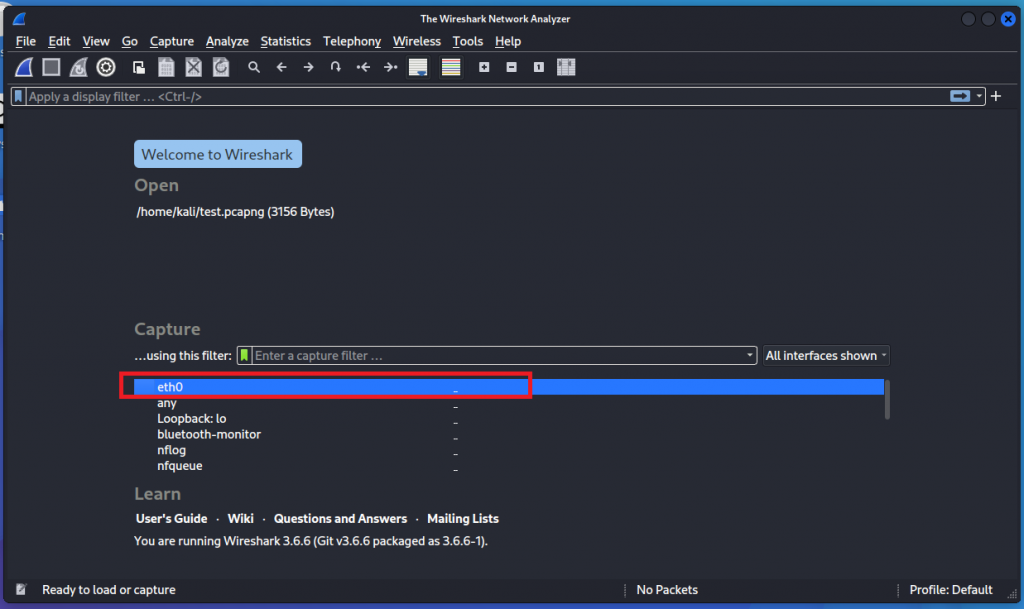

這時它會問你要捕獲的封包對象為何,這裡我們選擇「eth0(乙太網路)」

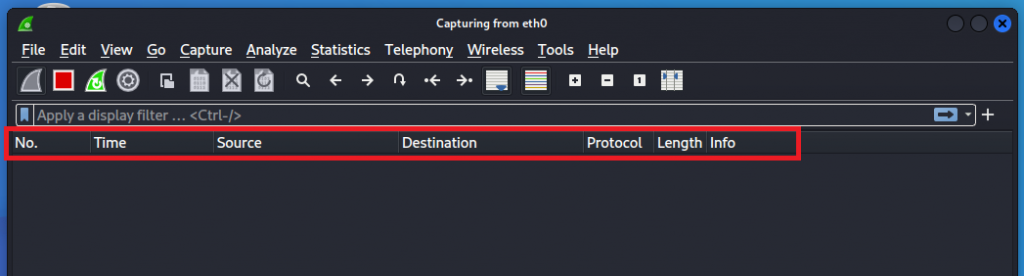

封包列表最上面這排,有寫著封包的重要資訊

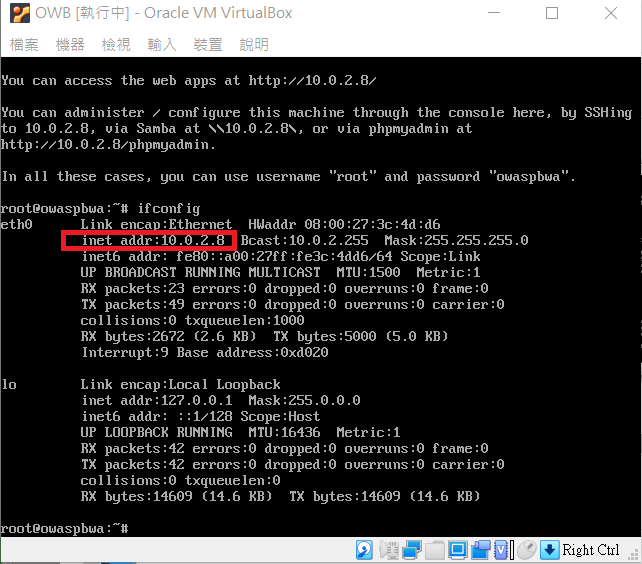

再來到VirtualBox的 VM 列表,開啟我們的OWASPBWA靶機,登入後輸入ifconfig,確認它的 IP 位址為何(這裡每個人的 IP 位址皆不同,後續操作照你機器的 IP 即可)

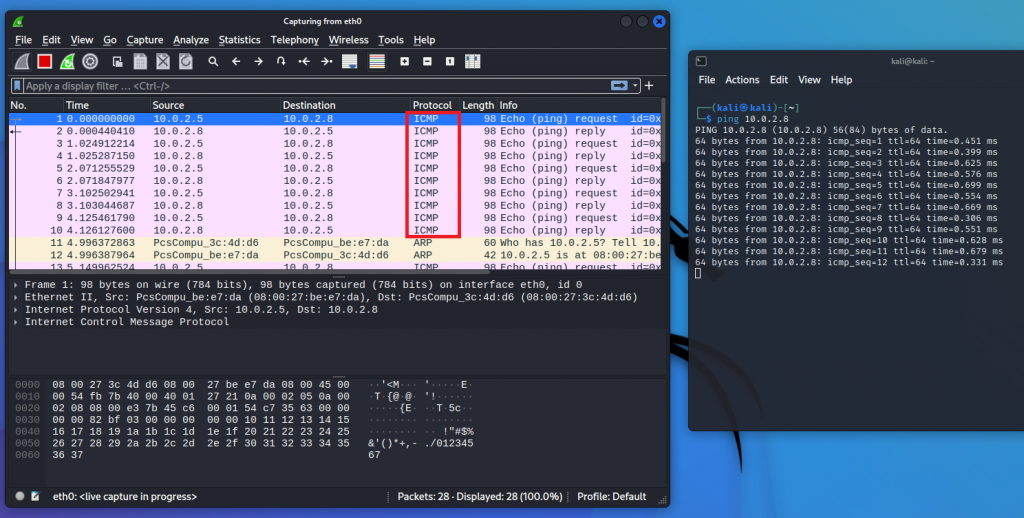

回到我們的Kali VM,打開終端機,輸入ping <你owb的IP位址>,這邊我的 IP 位址為10.0.2.8

這時你會看到 wireshark 開始捕獲到封包,其通訊協定為ICMP,主要用來確定封包是否及時到達預期的目的地

那我們現在來捕獲 Firefox 的封包

按左上角的「Firefox icon」,開啟 Firefox

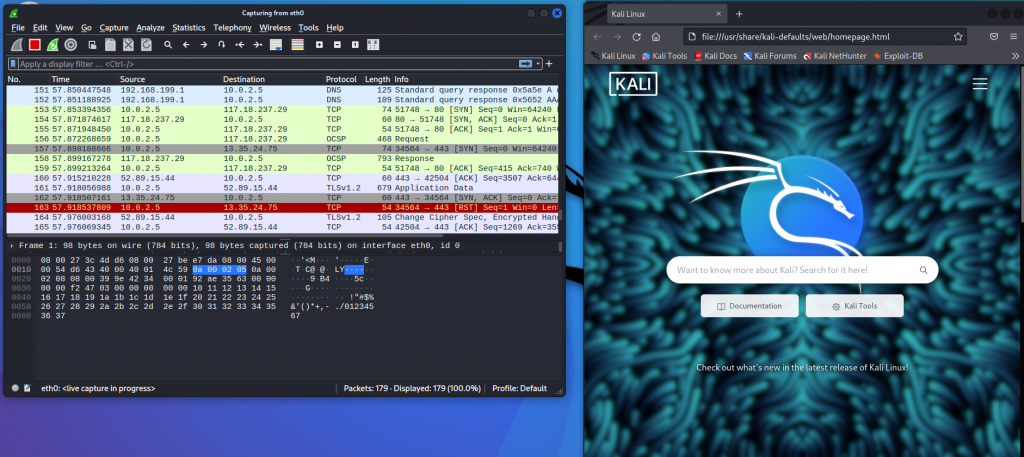

可以看到一開啟 Firefox,wireshark 就捕獲到許多的封包,各式各樣的通訊協定都有

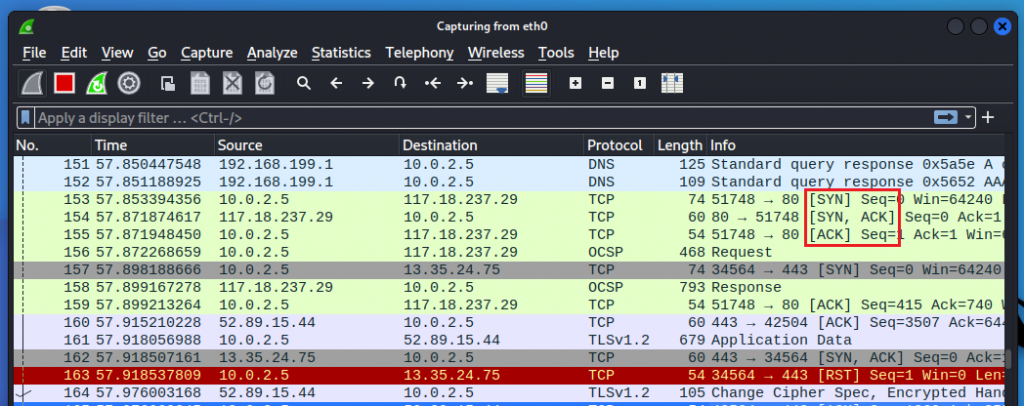

這裡我們放大看,可以看到封包編號 153、154、155 在 info 的地方寫著 [SYN]、[SYN、ACK]、[ACK],這是在進行 TCP 三向交握(three way handshaking)的意思

那 TCP 三向交握是什麼呢?

它是用來看指定的 port 號服務是否有啟動,如果有,則步驟如下:

如果該 port 號服務沒有啟動,則步驟2的 Destination(目的端)會回傳 [RST],表示放棄連線或重連

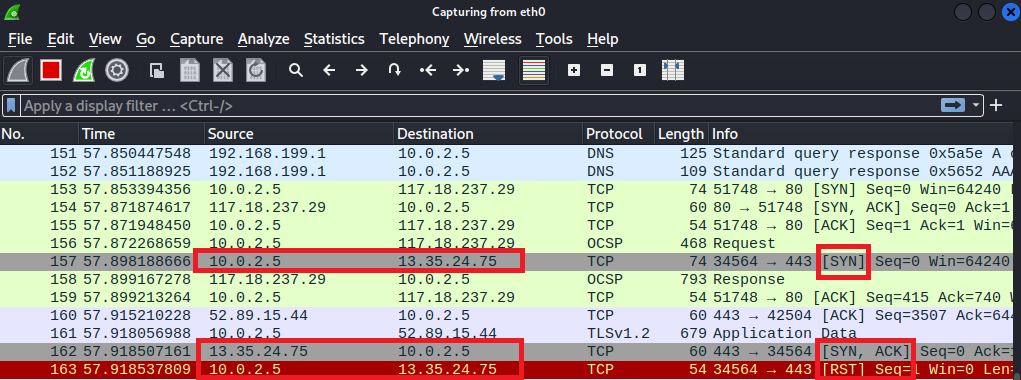

講完了 TCP,我們來連 owb 靶機吧!

回到 Firefox,在網址列的地方打上你 owb 的 IP 位址,這邊我的 IP 位址為10.0.2.8

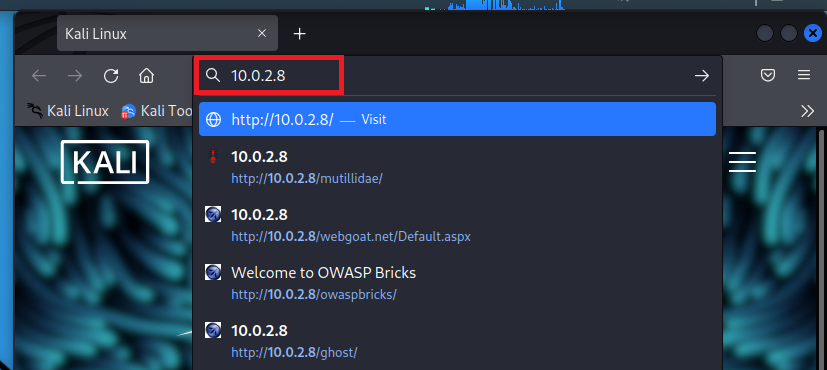

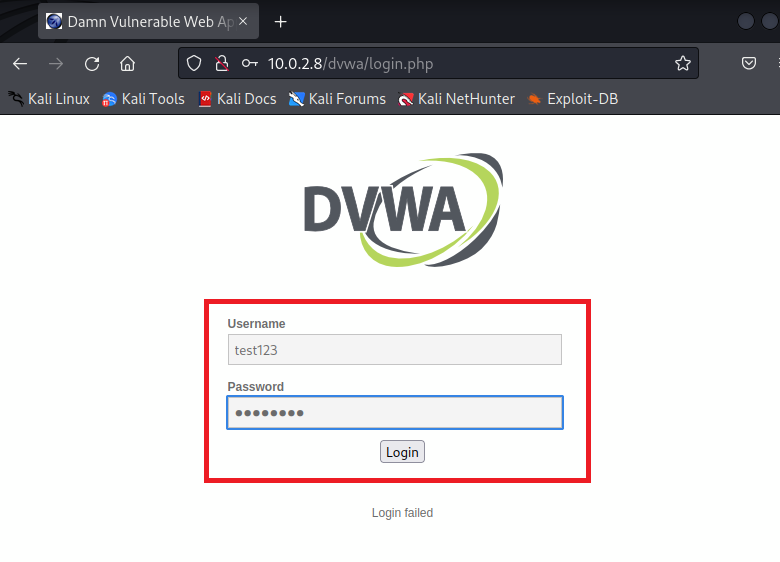

到 owaspbwa 的畫面,點擊「Damn Vulnerable Web Application,簡稱DVWA」,它是用PHP/MySQL為基礎的網頁,用來進行網頁檢測的練習和測試

由於這個 DVWA 的登入沒有使用加密,能直接在通訊封包裡看到輸入的帳密明文,所以這裡我們要故意登入失敗,才能捕獲到它的封包

我這邊帳密輸入的是test123/test0929,輸入完按下「Login」

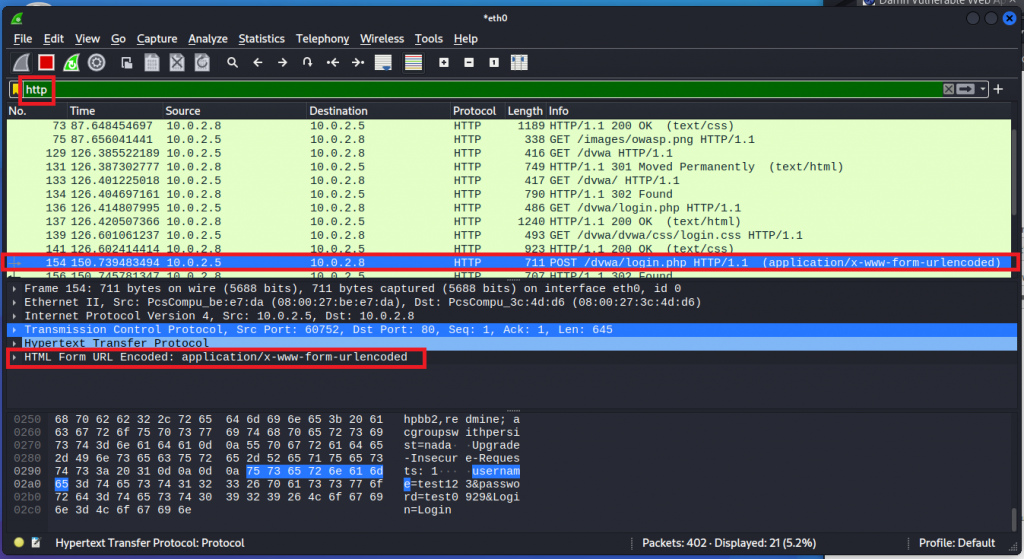

回到 wireshark,在上方的過濾器裡輸入http,代表只顯示通訊協定為http的封包

找到一個有使用POST的封包,且來源端為「kali 的 IP」,而目的端為「owb 靶機的 IP」

再將「HTML Form URL Encoded: application/x-www-form-urlecoded」點開

就能看到剛剛輸入的帳密明文囉!

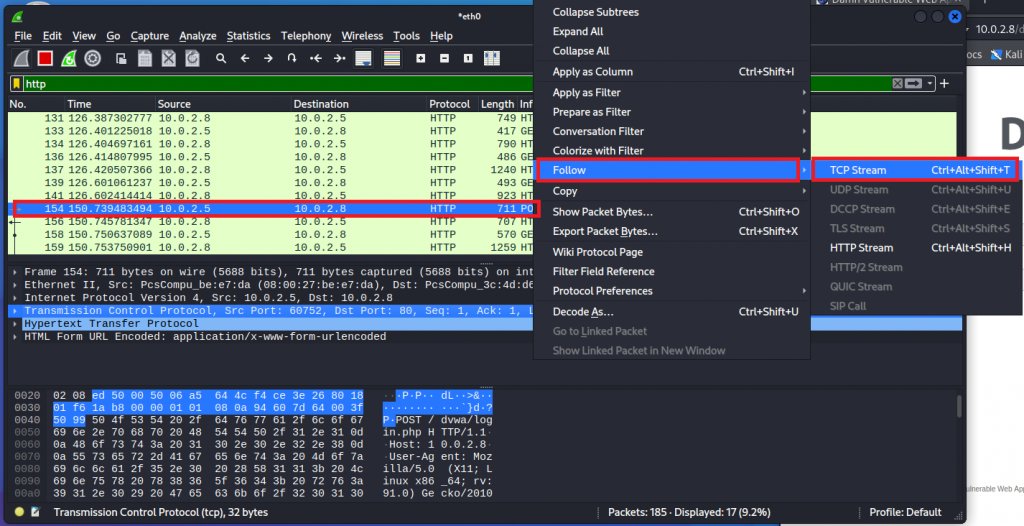

如果你想看到更詳細的封包資訊,可以對這個封包按右鍵 > Follow > TCP Stream

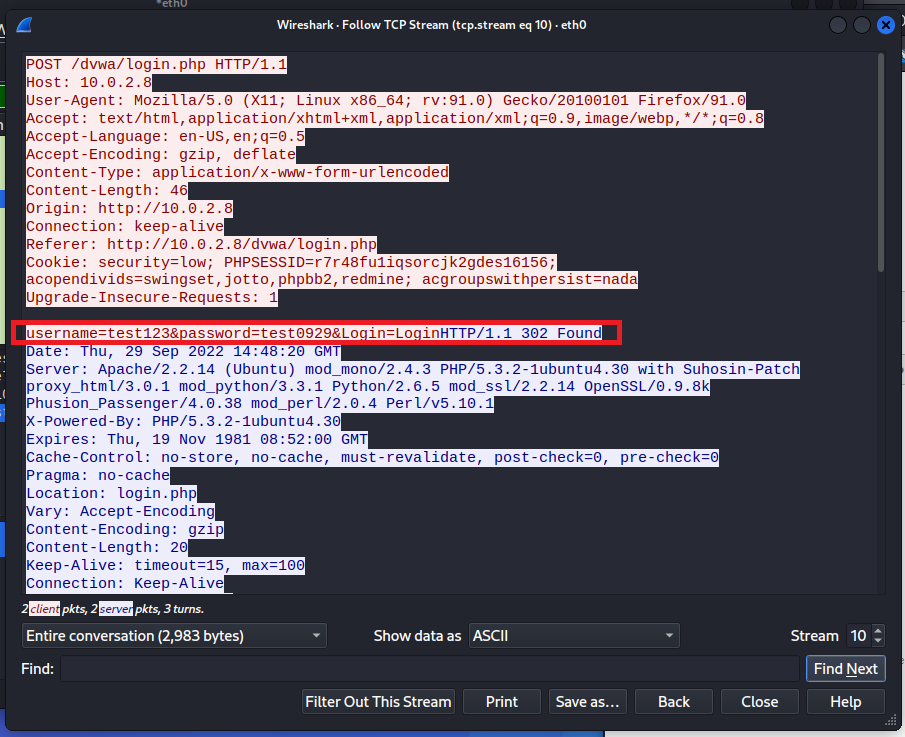

這裡一樣看的到帳密明文,同時也多了其他的資訊

以上就是今天的介紹

希望大家看完能對 wireshark 更加了解