小提醒:如果想跟著操作此篇,請先去以下網址進行安裝喔!

Day 11 : 實作篇 - Kali Linux VM虛擬機安裝教學

Day 12 : 實作篇 - Metasploitable2、OWASPBWA 靶機安裝教學

大家好,今天是開始實作的第三篇

那今天要來和大家介紹 nmap 這個好工具,以及介紹他的指令有哪些

它是Network Mapper(網絡映射器)的簡稱,主要用來進行網路探測,可以檢測目標主機是否啟動、有哪些 port 號開著、其服務為何、OS版本、裝置類型等,常被網路管理員用來進行網路監控管理,以評估網路安全。而 hacker 也很喜歡使用它,原因是可以搜集到該目標主機目前的狀態及資訊,較好計劃該如何進行攻擊

這裡附上它的 Logo 給大家參考參考(因為主要目的是探測,當然也就使用眼睛當 Logo)

那我們就來開始操作吧!

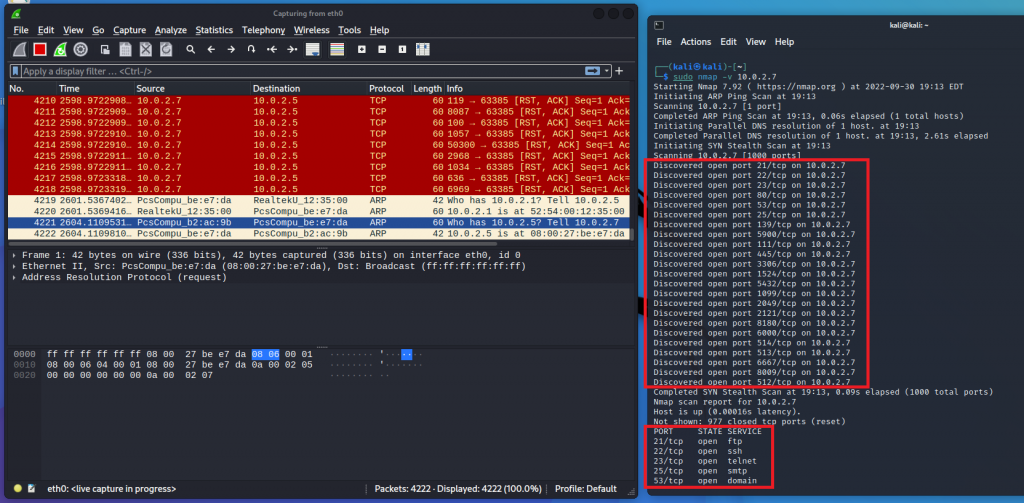

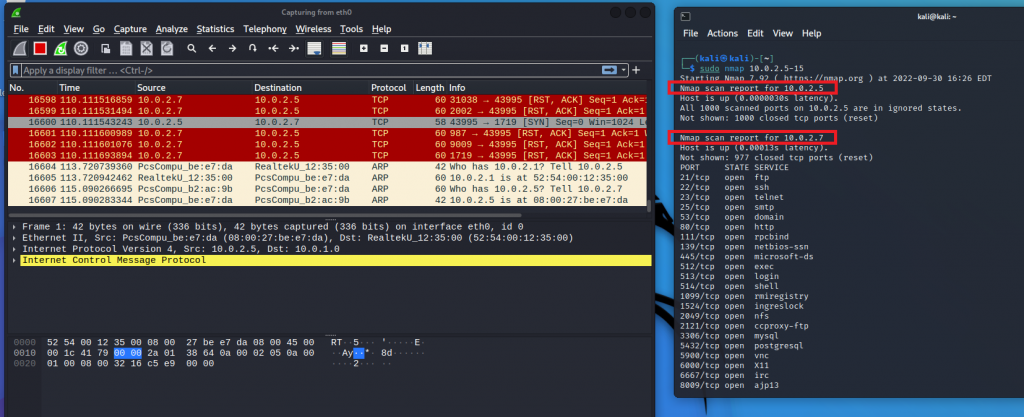

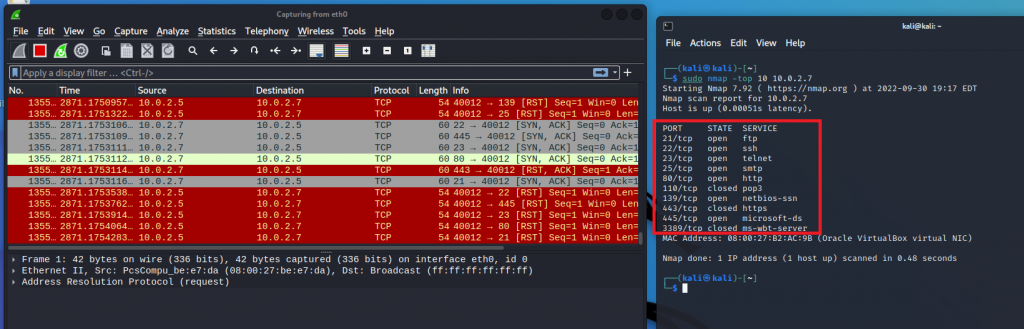

首先開啟你的kali VM和Metasploitable2靶機,並開啟你的「wireshark」和「終端機」,把它們擺成下圖這樣,以便在 wireshark 觀察 nmap 掃描時的狀態

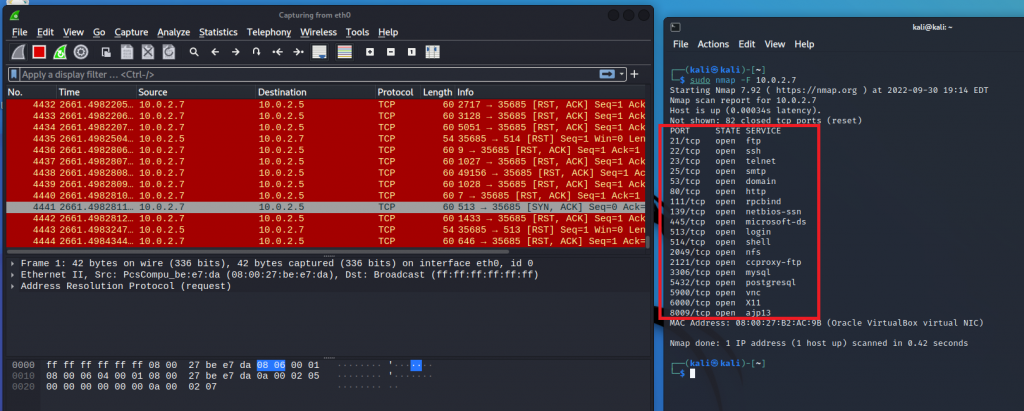

再到終端機輸入以下指令,偵查 meta 靶機有哪些 port 號是開著的

sudo nmap <你meta靶機的IP>

這裡你會看到 wireshark 突然捕獲到一堆封包,這是因為 nmap 在對所有常見的 port 號進行TCP三向交握,只要看封包回傳的狀態為何,就可以得知有哪些 port 號是開著的(預設是偵查 1000 個常見的 port 號)

上一篇有提到過,當此 port 號回傳

[RST, ACK],代表它沒開,如果是[SYN, ACK]則代表有開

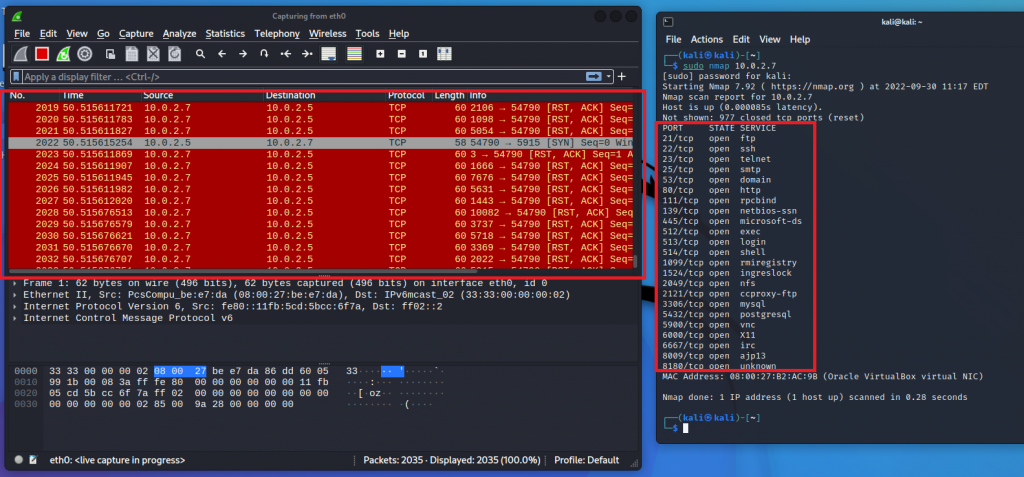

你也可以一次偵查多個 IP,用空格隔開即可,它就會將偵查結果一起列出來(如果想試此例子可以再去virtualBox開啟owb靶機)

sudo nmap <你meta靶機的IP> <你owb靶機的IP> ...

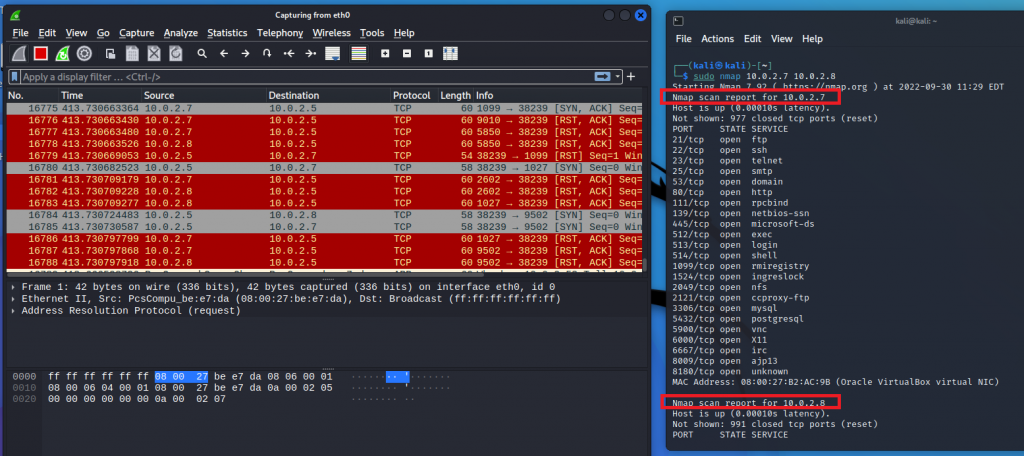

如果想偵查某個特定範圍的IP,就使用-,它指的是從...到...的意思。這裡我們偵查10.0.2.5-15這個範圍的IP

sudo nmap 10.0.2.5-15

此時你會看到,它將我10.0.2.5~10.0.2.15有開著的IP位址和 port 號都列出來了

除了可以指定 IP,當然也可以指定要偵查哪一個 port 號!

目前常用的 port 號有:

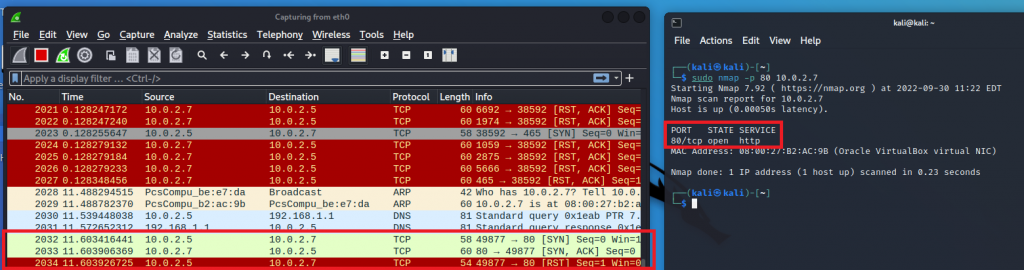

如果想指定 port 號,需帶入參數-p。這裡我們指定偵查 port 號 80,就只會列出 port 號 80 的偵查結果

sudo nmap -p 80 <你meta的IP位址>

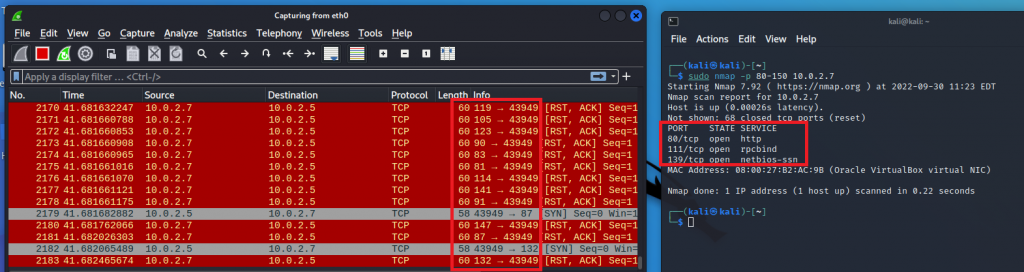

你也可以指定要偵查的 port 號範圍,這邊我們指定偵查80~150的 port 號

sudo nmap -p 80-150 <你meta的IP位址>

這裡你會看到,它將此範圍有開的 port 號都列出來了

或是帶參數-F,快速偵查目前最常見的 100 個 port 號

sudo nmap -F <你meta的IP位址>

如果你不想偵查 100 個,只想偵查前 10 個最常見的 port 號,你可以帶參數-top <偵查數量>

sudo nmap -top 10 <你meta的IP位址>

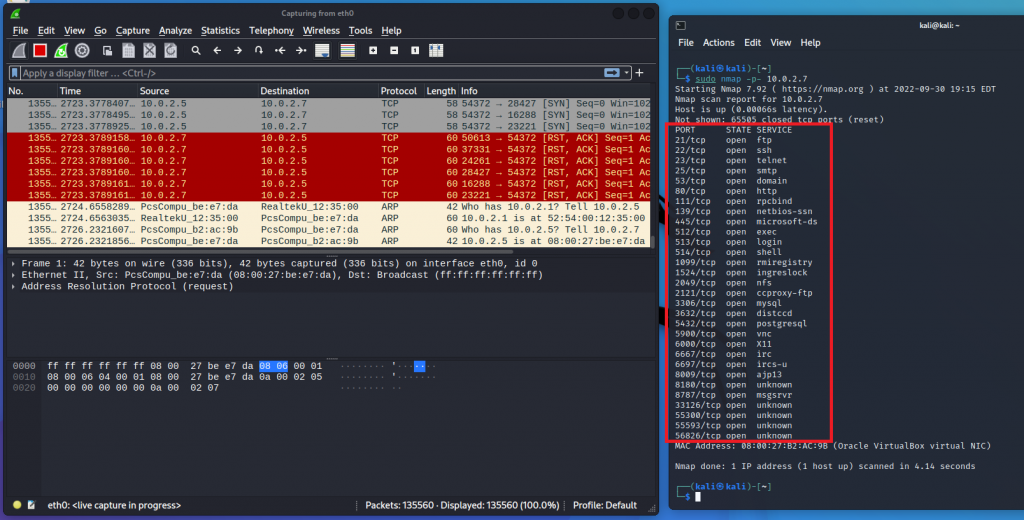

如果想一次偵查所有 port 號(1~65535),可以帶參數-p-,代表從1~65535的 port 號

sudo nmap -p- <你meta的IP位址>

你也可以帶參數-v,顯示偵查的詳細資訊