本篇接續OSI各階層裡常見的資安威脅做進一步描述。

Layer 2: Data Link Layer

前提知識補充:

Address Resolution Protocol (ARP):

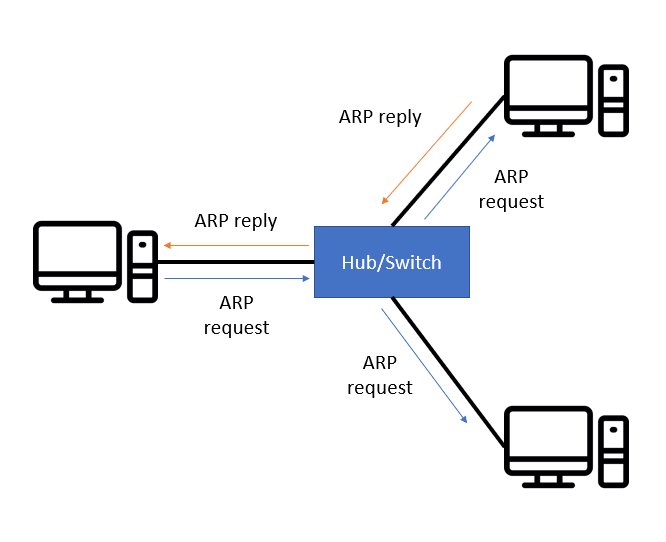

ARP是在IP協定下,Router將得到的IP位址與MAC地址對應的機制,通過廣播ARP請求的方式,讓符合此IP位置的機台返回自己的MAC地址而完成對應。

Gratuitous ARPs or ARP spoof

Gratuitous ARPs 就是在沒有ARP request的情況下,以主機發送ARP reply。但有心人士可以借用此機制擾亂LAN上的機台IP與MAC對照表。讓Router錯將要給PC1的資料包通過錯誤的MAC地址發給PC2,而PC1要發給Router的資料包也通過錯誤的MAC地址發給了PC2。所以PC2也就利用Gratuitous ARPs/ ARPspoof成為了PC1與Router之間的 Man-in-the-Middle。

MAC flooding

由於Switch擁有一個MAC對照表,可以對應出個別MAC位址所處的連接口,如此一來可以針對MAC位址的不同直接發給對應的連接口。MAC flooding的目的就是藉由不斷的發送Ethernet Frames給Switch,讓Switch無法正常運作,進而使原本一對一的通訊方式變成像使用Hub連接時的廣播狀態一般,讓機台收到不是要給自己的資料包。當此情況發生,基本上就如同前一個範例一樣,可以再使用Gratuitous ARP的方式進一步侵害資安。

Spanning tree attack

Spanning Tree Protocol (STP)是一種協定,通過藉由Root Bridge的設定,讓在layer 2 的資料不會因為廣播與拓樸結構的關係形成迴路,而耗費不必要的傳送資源。Spanning tree attack的用意就是通過傳送STP設定檔/拓樸更動的BPDU(bridge protocol data units)來企圖破壞STP的功能。不論是嘗試替換掉Root Bridge迫使得手LAN中的資料,或是藉由改變、破壞既有拓樸架構而影響傳輸速度,都算是Spanning tree attack的範疇。