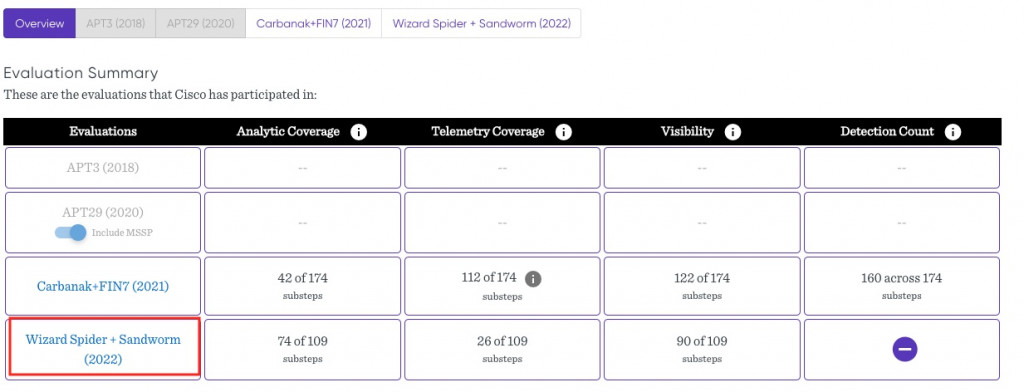

Enterprise Evaluation 是可以修改設定後在做複測

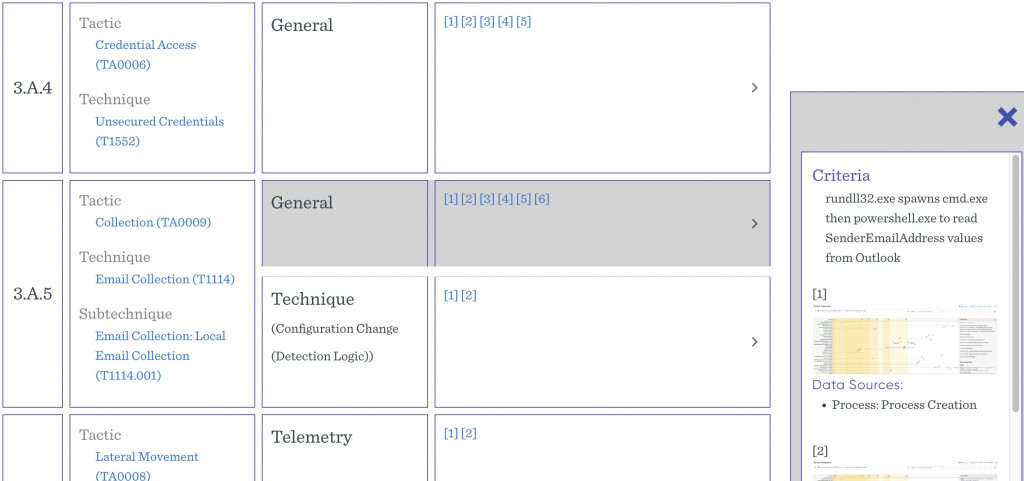

看3.A.5 情境是

rundll32.exe 生成 cmd.exe 然後 powershell.exe 從 Outlook 讀取 SenderEmailAddress 值

評測第一次是General,修改設定後上升到Technique

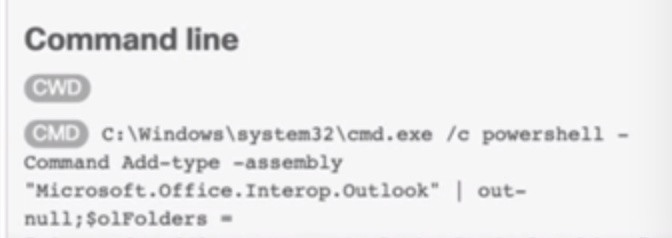

來看一下General的截圖

cmd -> powershell -> outlook ,這個指令與情境描述相同

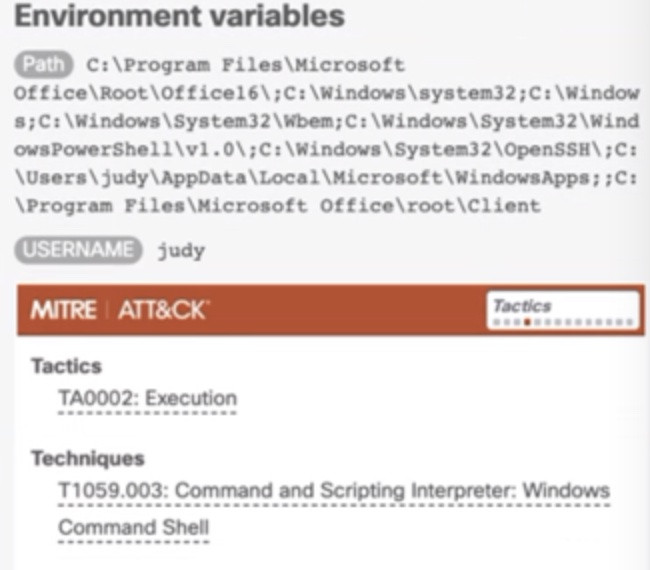

不過判斷為TA0002、T1059,Tactic跟Technique都與答案不同,因此只拿到General

T1059.003是Command and Scripting Interpreter: Windows Command Shell,看行為確實是執行CMD Shell沒錯,不過這個script是去跟Outlook 讀取 SenderEmailAddress,目的是Email Collection,沒有辨別惡意程式真正的目的

Command Shell在一般環境很常見,因此常常被忽略或白名單,因此沒能精準判斷可能會慢一點才發現

修改設定後,Tactic跟Technique各多了正確的Tag...

Detection 分類

None 不知道

Telemetry 看到了

Analytic 知道看到的是什麼