Nmap是一個網路掃描工具,在Hack the box裡面尋找漏洞的第一步大部分都是使用nmap,它也是滲透測試或紅隊演練常見的第一步。除了能夠幫助你列出目標靶機鎖開啟的port、所使用的服務以外,也能幫助你掃描弱點。我們以HTB的靶機為例來看看如何應用這個工具吧!

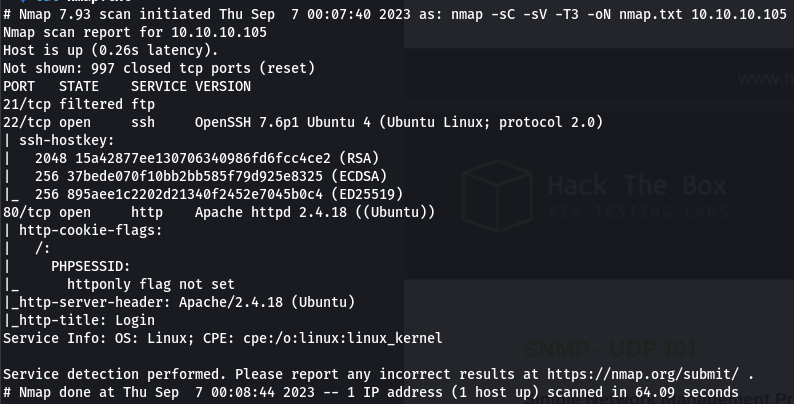

以HTB OS為linux的靶機Carrier為例

nmap -sC -sV -T3 -oN nmap.txt 10.10.10.105

-sV: 列出各個port所啟用的service-sC: 利用腳本掃描可能存在的弱點。

scipt的種類有很多個,為auth、broadcast、brute、default、discovery、dos、exploit、external、fuzzer、intrusive、malware、safe、version以及vuln。如果沒有指定就是default。

如果想指定腳本的話,以掃描smb服務裡的作業系統等基本資訊為例,argument為-sC smb-os-discovery。如果你不確定想搜尋的腳本確切名稱但是知道想找http開頭的,可以利用--script-help "http*"搜尋。-T3: 設置掃瞄速度,0-5,越高代表速度越快-oN: 指定輸出到檔案

在這個目標靶機上開啟的port有22跟80,21 port的狀態為filtered,代表他可能被防火牆擋住,不確定是否開啟,它也可能是可以入侵的地方。

常見的argument還有以下幾個-sS: TCP連線時,三方交握只傳送SYN-sU: 進行UDP掃描-p-: 掃描全部的port,1-65535,如果想設置只掃描port 80,為-p 80

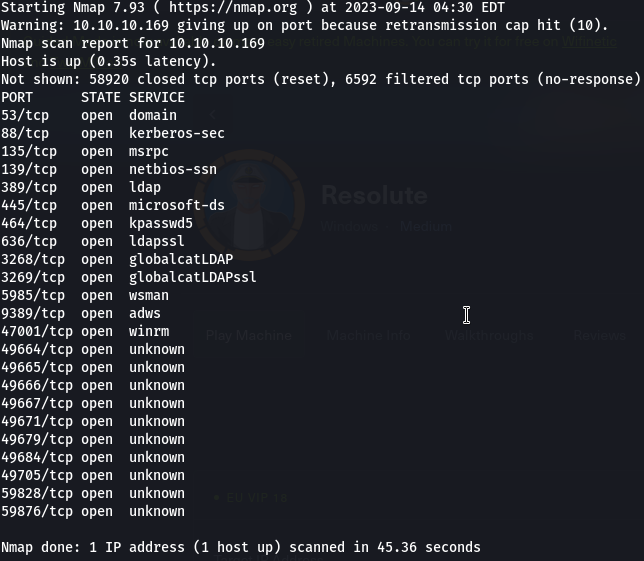

我們再掃描另一台靶機Resolute,ip為10.10.10.169,這次掃描全部的port並只列出服務。

nmap -p- --min-rate 1000 10.10.10.169

-p-: 掃描全部的port--min-rate: 嘗試每秒傳送最少n個封包

這台靶機開啟的服務很多有msrpc、ldap、microsoft-ds、wsman等,這幾個都是我們有機會進入的點。

今天nmap的介紹就到此結束,還有其他argument(參數)可以設置,在terminal 輸入nmap --help就可以看到所有argument的解釋以及範例。

接著,我會介紹常見的service以及如何透過這些開啟的服務找出可能可以進去的弱點。![]()