上回說到 BeyondCorp 是 Google 內部採用超過 10 年的零信任模型 (zero trust model),選擇不再依賴於內部網絡的信任,而將安全重心轉移到用戶和設備的身份驗證和授權。那麼具體是怎麽做到的呢?

本篇將宏觀地說明 BeyondCorp 的組成元件,在接下來的幾天再繼續深入到各組件是如何運行的。

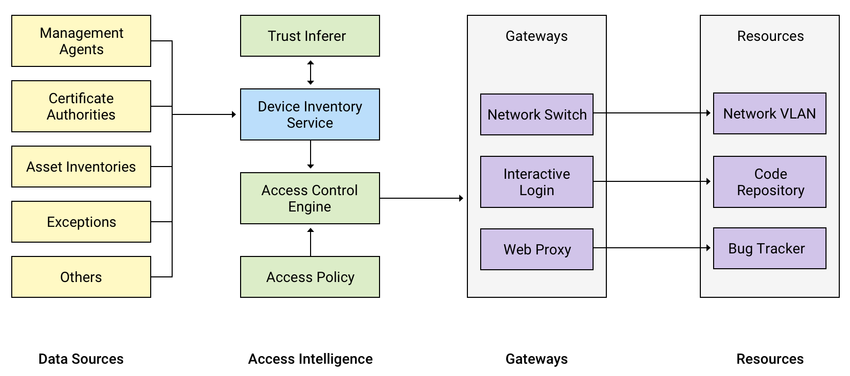

圖1. BeyondCorp 架構(圖片來源:https://research.google.com/pubs/pub44860.html )

BeyondCorp 的架構由 Trust Inferer、Device Inventory Service、Access Control Engine、Access Policy、Gateways、Resources 六個基礎元件組成。

Trust Inferer: 一個持續分析和標記設備狀態的系統,以確定訪問資源的最高信任層級。簡單來說,就是一個不斷監聽設備的系統,負責爲設備制定信任層級 (trust tier), 並負責指派設備在企業網絡上使用的 VLAN。這些數據被儲存在 Device Inventory Service 中。

Device Inventory Service: 簡單來說就是設備的資料庫,是整個 BeyondCorp 架構中的核心組建,負責持續收集、處理並發佈已知設備的狀態變更。

Access Control Engine: 一個集中式的 policy 執行服務,負責即時地提供授權。

Access Policy: 用於指出在進行身份驗證時必須滿足哪些條件才能成功的 policy。

Gateways: 用戶訪問會通過 Gateways。這些 Gateways 可以是 SSH 伺服器、Web 代理或啟用 802.1x 的網絡。Gateways 負責執行授權操作,例如強制執行最低信任層級或分配虛擬區域網絡 (VLAN)。

Resources: 受到訪問控制的應用程式、服務和基礎設施。

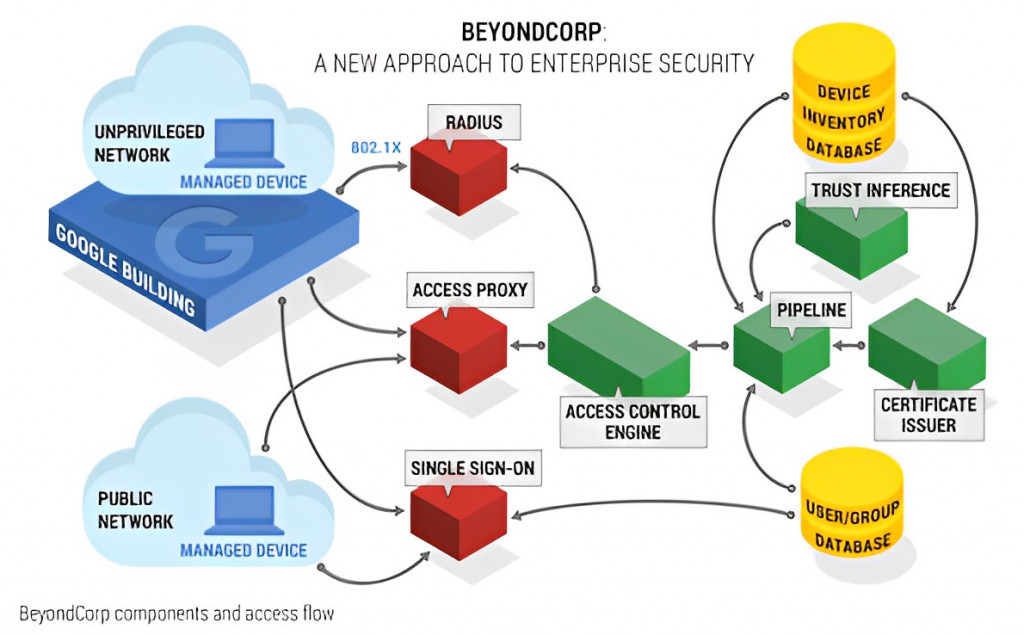

圖2. BeyondCorp 架構組件和訪問流程(圖片來源:https://www.beyondcorp.com/ )

正所謂「沒有連線的架構很可能不是架構」,BeyondCorp 架構中組件之間的運作機制如上圖。我們可以從圖中觀察到 BeyondCorp 架構中分散式系統的精神。

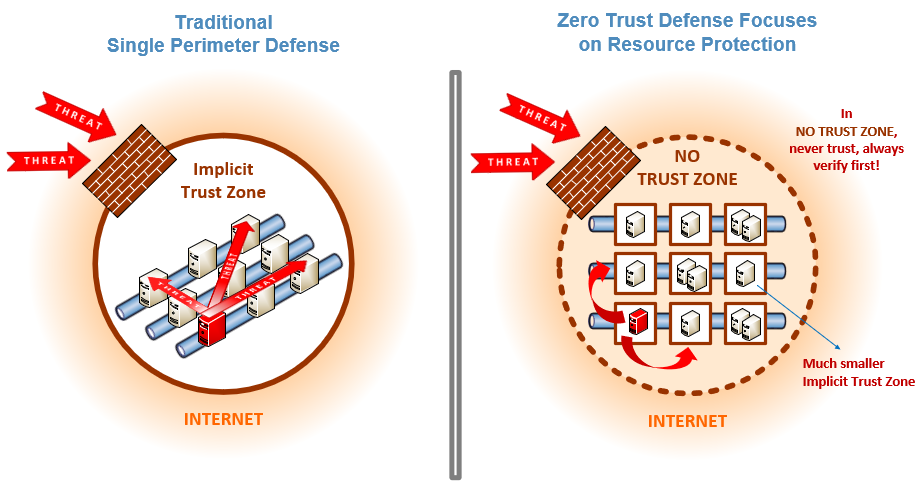

圖3. perimeter model vs. zero trust model

(圖片來源:https://www.nist.gov/blogs/taking-measure/zero-trust-cybersecurity-never-trust-always-verify )

上圖是美國國家網路安全卓越中心(NCCoE)資安工程師與專案經理 Alper Kerman 繪的對比圖,我們可以瞭解到零信任架構網路安全策略與傳統的邊界網路防護策略的區別,就是不再有信任的內部網路。

透過這些組件相互協作,可以達到 BeyondCorp 的指導性原則(這裡放上原文以免喪失本意):

明天我們來學習 Device Inventory Database 和 User/Group Database,明天見~