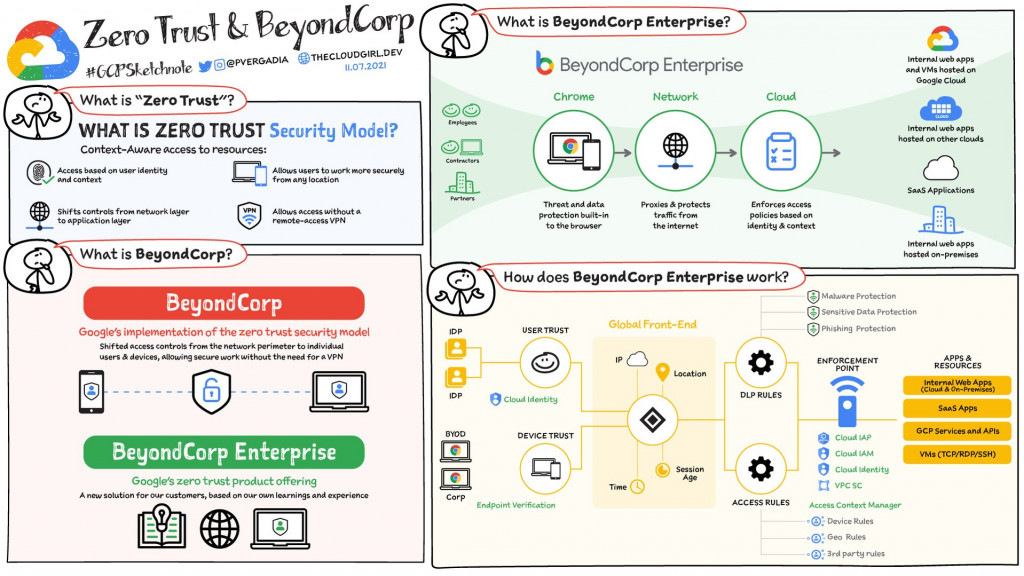

圖 1. Zero Trust & BeyondCorp (source: Zero Trust and BeyondCorp Google Cloud)

BeyondCorp 是 Google 內部採用十年的安全架構和方法論,而 BeyondCorp Enterprise 則是 Google 爲企業提供的零信任解決方案。

BeyondCorp 由 Google 開發,旨在重新定義和改善組織的網絡安全模型。

“To enable every Google employee to work successfully from untrusted networks without the use of a VPN.” –Mission of BeyondCorp.

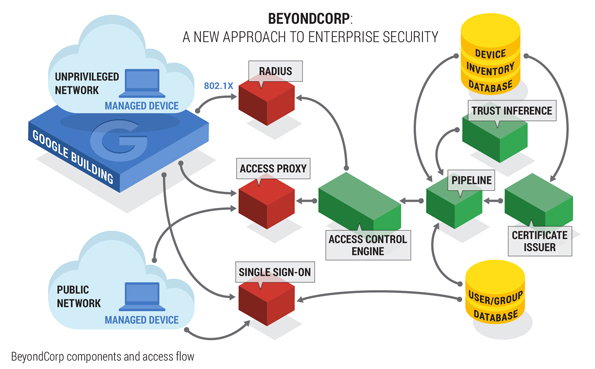

圖 2. BeyondCorp components and access flow (source: https://www.beyondcorp.com/)

BeyondCorp 提供 SSO、Access Control Engine、Access Proxy,以及以使用者與裝置為基礎的驗證與授權。BeyondCorp 的原則如下:

Trust nothing, verify everything.

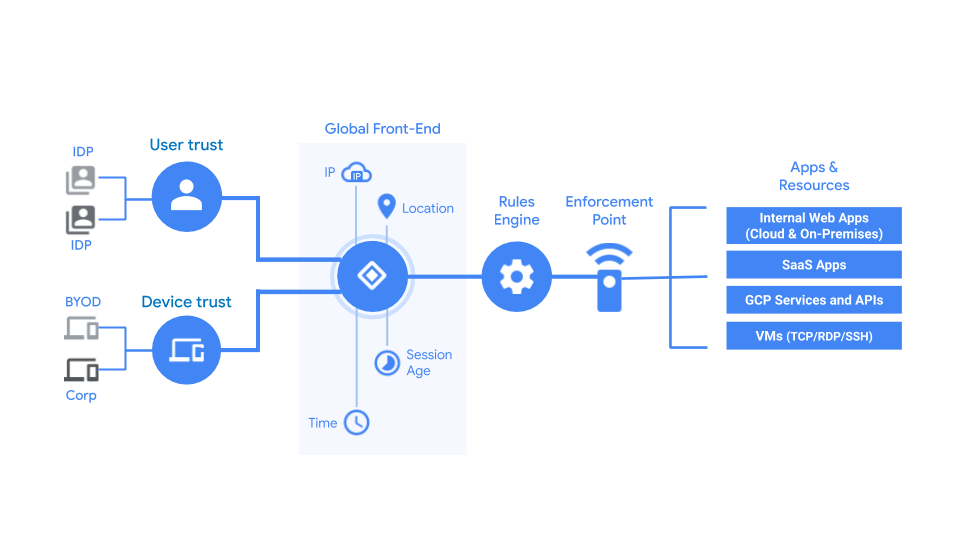

圖 3. BeyondCorp Enterprise Access Protection Flow (source: BeyondCorp Enterprise access protection overview)

BeyondCorp Enterprise 是 Google 爲企業提供的零信任解決方案。整個解決方案 leverage 了以下 Google Cloud 服務:

IAP 讓您可對 Google Cloud 資源應用 IAM conditions,從而將所有內容結合在一起。借助 IAP,您可為通過 HTTPS 和 SSH/TCP 流量訪問的 Google Cloud 資源建立中央授權層。使用 IAP,您可以建立資源級訪問權限控制模型,而無需依賴於網絡級防火墻。得到保護後,您的資源即可供任何網絡中符合訪問規則和條件的任何員工訪問。

您可以透過設定 IAM condition 實現細粒度的訪問權限控制。

用於控制用戶的訪問權限。您可以控制基於以下條件的訪問權限:

透過 Chrome 插件收集設備信息,包含 OS 版本、加密狀態、用戶詳細信息等。管理者可以透過 Cloud Identity admin console 將 Chrome 插件部署到公司設備中。此插件會收集設備信息,並與 Google Workspace 保持同步。

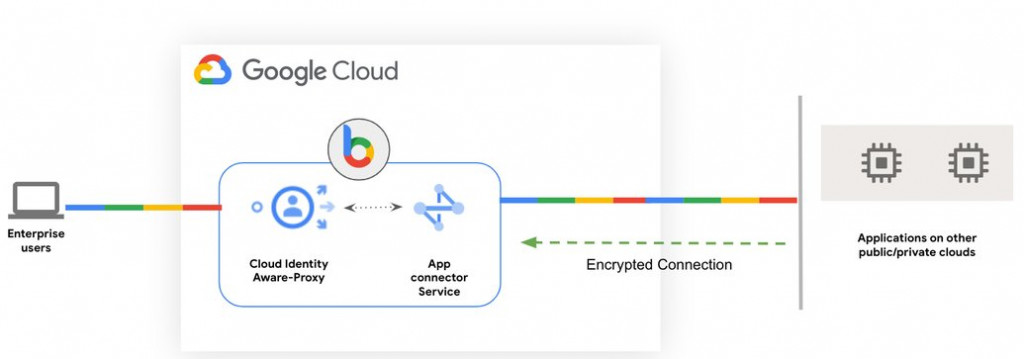

前面幾篇討論了很多 Google 如何將應用程序遷移至 BeyondCorp 架構。而 BeyondCorp Enterprise 也爲遷移提供了解決方案。

當應用程序在其他公有雲、私有雲,或地端時,用戶可以透過 BeyondCorp Enterprise app connector,在多雲環境下實現零信任地訪問應用程序。透過 app connector,用戶可以將零信任訪問控制擴展到多雲場景下而無需使用 VPN。

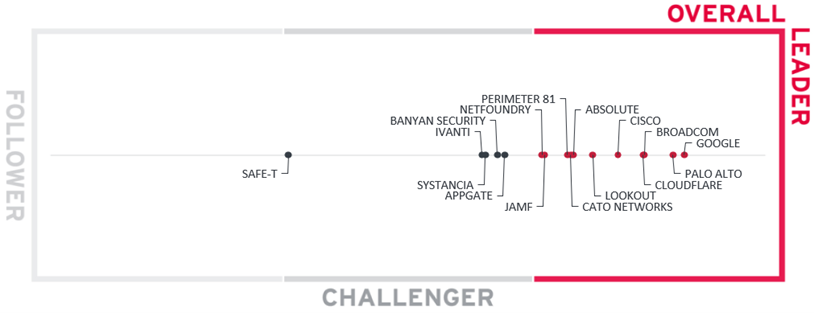

這無疑是 game changer!Google 在 2022 年的 KuppingerCole Zero Trust Network Access Leadership Compass 中被評為全面領先者(如圖 5.),其中一個原因就是因為他們在 2022 年推出了這個 BeyondCorp Enterprise app connector。

圖 4. The BeyondCorp Enterprise app connector provides easy and more secure access to applications and data in third-party clouds. (source: Extending Zero Trust access to multi-cloud applications)

圖 5. The Overall Leaders in the Zero Trust Network Access market (source: KuppingerCole Zero Trust Network Access Leadership Compass)

畢竟,在多雲和混合雲場景下,單純依賴加密通道和防火牆(也就是 VPN 的做法)始終存在安全風險。而 BeyondCorp Enterprise app connector 有助於消除 VPN 帶來的複雜性和風險。

然而就像我們從 Day 11 - Day 16 以及 Day 27 - Day 29 學習的 Google 內部遷移至 BeyondCorp 架構,遷移並非易事。遷移至 BeyondCorp 架構不是技術問題那麼簡單,而是人、流程與科技的協作(so called the PPT: People, Process and Technology),需要不斷的 “構建——衡量——學習” 循環,需要在大型且複雜的架構中保持對時程的控制和例外的包容,需要在動態的環境中保持速度,而撰寫文檔在整個過程中非常關鍵。

There is always tension between the urgency to improve security and resistance to changing the habits of end users. When infrastructure and workflow changes threaten to impact productivity, this tension only escalates. Achieving a balance between progress and stability is more art than science. BeyondCorp’s keys to success and acceptance were analysis, adaptive planning, and proactive communications.

"Achieving a balance between progress and stability is more art than science." BeyondCorp 的成功關鍵是分析、適應性規劃和積極主動的溝通。

看到這裡我真的非常感動。年初剛開始接觸 Google Cloud 的 Security 服務時看到了 BeyondCorp Enterprise ,那個時候看架構圖(如圖 3)時只知其一卻不知其緣由。不知道它的誕生是爲了解決什麼、解決了什麼、解決過程經歷了什麼,以及還有什麼尚未解決。

而今看過了 BeyondCorp 系列文獻,知道了架構的 What, Why and How,知道爲什麼每個環節要那樣設計,便理解了 BeyondCorp Enterprise 會在各個環節使用哪些 Google Cloud 服務,然後整併出一套解決方案。這個時候再看 BeyondCorp Enterprise,其實很輕易可以想到各個環節應該用哪些服務。像是 Cloud Identity 和 Endpoint Verification 是用戶和設備管理、Identity-Aware Proxy 是 Access Proxy、Access Context Manager 是 Access Control Engine,而具體的 pipeline, VLAN attachment 等等,我們都不需要管因爲託管給 Google Cloud 了。

到頭來,雲計算帶來了生產力變革是因爲提供了解決方案,而不是提供單個服務作爲複製地端環境的替身。雲計算本身就是解決方案。(就比如 Day 28 中提到的 Google 內部將印表機遷移至雲端部署,透過 HTTPs 訪問來解決長尾問題。上雲本身就是解決方案。)

看山是山,看山不是山,看山還是山。

看完了系列文獻只能算作起手式,這七篇文獻其實算非常基礎的入門,真正實踐起來會有更多技術細節值得探究。實踐 BeyondCorp Enterprise 的操作可以參考這篇:如何使用 BeyondCorp Enterprise 確保員工於受信任的網路下存取 Google Cloud 資源?

感興趣的東西太多,只能一件一件慢慢達成,求快容易出錯。前路漫漫,繼續加油吧!

2023/10/15

An overview: "A New Approach to Enterprise Security"

How Google did it: "Design to Deployment at Google"

Google's frontend infrastructure: "The Access Proxy"

Migrating to BeyondCorp: "Maintaining Productivity while Improving Security"

The human element: "The User Experience"

Secure your endpoints: "Building a Healthy Fleet"

Migration: Tackling the most challenging use cases

IAP

IAM conditions

Access Context Manager: Access level attributes

Endpoint Verification

Google Cloud Blog: Zero Trust and BeyondCorp Google Cloud

Google Cloud Blog: Extending Zero Trust access to multi-cloud applications

如何使用 BeyondCorp Enterprise 確保員工於受信任的網路下存取 Google Cloud 資源?