Reply Attack(重播攻擊):

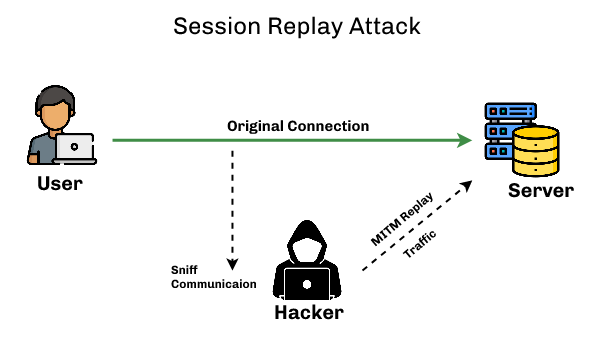

重播攻擊,有時也被稱為"重放攻擊",是一種攻擊方式,在此攻擊中,攻擊者會攔截和記錄一段合法的數據傳輸,然後在稍後的時間重新發送(或"重播")這些數據,以欺騙接收端以為是原始的、合法的請求或交易。

以下是重播攻擊的幾個特點:

a. 特性:

重播攻擊的主要特性是重複使用先前的合法交易。攻擊者不需要理解或修改攔截的數據,只需在適當的時間和場合重新發送即可。

b. 示例:

一個常見的例子是在網路支付中,攻擊者攔截並記錄了一筆合法的金錢轉帳請求,稍後他重新發送同一請求,使得受害者支付了兩次金錢。

c. 風險:

透過重播攻擊,攻擊者可以非法地再次進行已完成的交易或動作,如登錄系統、進行支付或更改設置。

d. 防範手段:

- 使用時間戳:包括在每個請求中都有一個獨特的時間戳,系統會確認請求的時間戳是在一個有效的時間範圍內。

- 序列號:每個請求都有一個唯一的序列號,這樣系統可以確定它沒有接受過重複的請求。

- 單次使用的令牌:使用一次性的認證令牌,這些令牌在使用後即失效。

- 加密技術:使用加密可以防止攻擊者輕易攔截和重播數據。

了解重播攻擊的運作方式和如何防範,對於確保網路交易和通訊的安全性至關重要。適當的設計和防護措施可以大大降低此類攻擊的風險。

傳遞性攻擊是一種利用信賴關係或連鎖關係在不同的系統或應用程序之間進行的攻擊。簡單來說,當A信賴B,B信賴C,則攻擊者可能通過C來攻擊A,即使A與C之間沒有直接的信賴關係。

以下詳述傳遞性攻擊的幾個特點:

a. 特性:

傳遞性攻擊的核心是利用系統間的間接信賴關係。這種攻擊認識到,只要某個節點的安全性受到損害,整個信賴網絡都可能面臨風險。

b. 示例:

一個典型的例子是在軟體供應鏈攻擊中。假如公司A使用公司B的軟體,而公司B又使用公司C的軟體庫。如果攻擊者成功地在公司C的軟體庫中植入惡意代碼,則公司A在無意中也可能受到攻擊,即使公司A與公司C之間沒有直接的業務關係。

c. 風險:

傳遞性攻擊強調了在設計安全策略時,不僅要考慮直接的信賴關係,還要考慮間接的、傳遞性的信賴關係。這使得整個系統的安全性變得更加複雜。

d. 防範手段:

- 最小權限原則:確保系統或應用只具有完成其工作所需的最小權限。

- 定期審核:定期審核和評估信賴關係,特別是那些第三方供應商和合作夥伴。

- 隔離:使用隔離技術,如網路隔離或虛擬化,來限制可能的攻擊路徑。

- 更新與監控:確保所有系統、應用程序和依賴關係都是最新的,並使用入侵檢測和防護系統進行監控。

傳遞性攻擊提醒我們,在網路和系統安全中,信賴和依賴性可以被雙刃劍。正確管理這些信賴關係至關重要,以防止潛在的安全威脅。