1. DNS攻擊介紹

DNS (Domain Name System) 是互聯網的核心部分,負責將人類可讀的網域名稱(例如:example.com)轉換成IP地址。由於DNS的重要性,它也成為了許多攻擊的目標。以下是關於DNS攻擊的詳細介紹:

a. DNS快取污染(Cache Poisoning):

攻擊者發送偽造的DNS回應到目標DNS伺服器,使其快取錯誤的IP地址。當用戶試圖訪問某個網站時,他們可能會被導向一個惡意網站。

b. DNS放大攻擊(Amplification Attack):

攻擊者使用偽造的源IP地址發送大量的DNS請求,導致受害者的伺服器被大量的回應所淹沒。

c. 域名劫持(Domain Hijacking):

攻擊者取得控制某個網域的權限,並更改其DNS設定,使其指向不同的IP地址。

d. 子域名劫持(Subdomain Hijacking):

攻擊者利用未使用或過期的子域名,將其指向惡意伺服器。

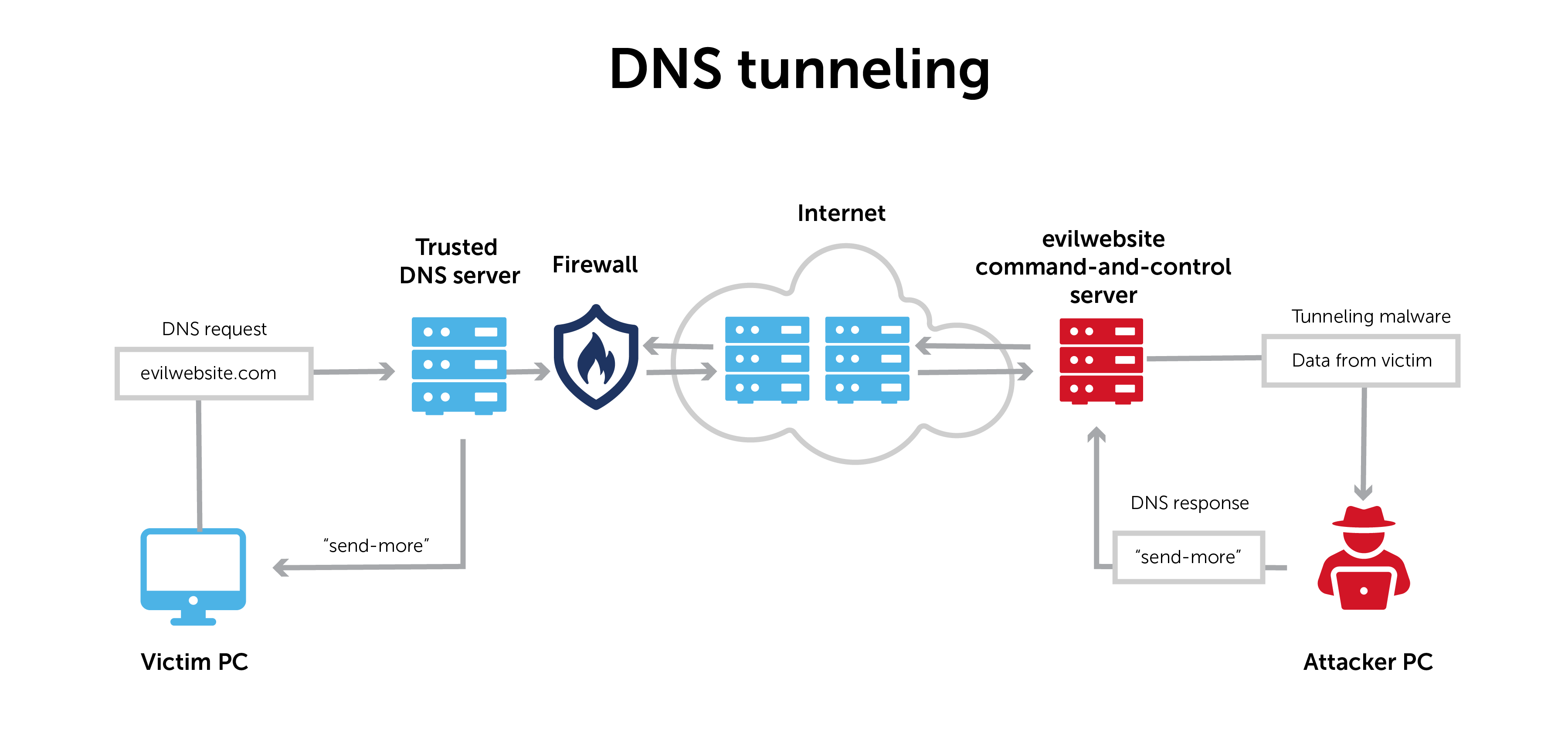

e. DNS隧道(DNS Tunneling):

攻擊者利用DNS請求和回應進行數據的隱藏傳輸,以繞過防火牆或網路策略。

f. 風險:

DNS攻擊可能導致用戶數據洩露、服務中斷、網站被竄改等問題。

g. 防範手段:

- 使用DNSSEC(DNS Security Extensions):它為DNS請求和回應提供了數位簽名,確保其完整性和真實性。

- 限制開放的DNS解析器:以減少被用於DNS放大攻擊的風險。

- 定期監控和審計:定期檢查DNS記錄,確保其未被竄改。

- 使用網路安全解決方案:例如WAF、IDS和IPS等工具,以偵測和防止潛在的DNS攻擊。

了解和防護DNS攻擊是確保互聯網安全性和正常運作的關鍵部分。隨著網絡攻擊手法的日益狡猾和多變,保護DNS的重要性日益增加。

2. ARP Poisoning(ARP欺騙)

ARP欺騙,是一種網路攻擊技巧。它利用了ARP(Address Resolution Protocol)的工作方式來偽造MAC地址,使攻擊者能夠中斷或攔截特定網路的數據流。

以下是ARP欺騙的詳細介紹:

基本原理:

ARP是用於解析網路上的IP地址與MAC地址的協議。當一台計算機想知道某個IP地址對應的MAC地址時,它會發送ARP請求。接著,該IP地址的主機會回覆其MAC地址。但ARP本身沒有任何身份驗證機制,所以它是容易受到攻擊的。

攻擊過程:

在ARP欺騙攻擊中,攻擊者通常會發送偽造的ARP回應消息到網路上的主機,使他們誤以為攻擊者的MAC地址就是某個IP地址的正確對應。這導致了網路流量被誤導到攻擊者的主機。

目的與風險:

透過ARP欺騙,攻擊者可以實現中間人攻擊,從而攔截、修改或重新發送網路流量。這可能導致數據洩露、通訊竄改或網路服務中斷。

防範手段:

了解ARP欺騙攻擊及其工作原理是保護網絡安全的重要部分。由於ARP是許多網絡的基礎,確保其安全性是至關重要的。