前言

前一篇內容,針對「攻擊面」的管理與防護策略,「最小化權限原則」以及「攻擊面管理」的重要性。

希望以「紅隊」模擬真實駭客的攻擊行為和「藍隊」進行防護,達到偵測、回應、防止攻擊的目的。

除了介紹了藍隊的定義與工作流程,也針對資安事件的處理的流程進行介紹,包含識別常見的資安風險。

在前面的文章中,我們已經探討了「nmap」(用於探測網路和系統漏洞)和「scanlogd」(用於偵測Port掃描)這兩大工具。我們也介紹了如何簡單地使用和分析它們的結果。

此外,我們已經探討了藍隊的概念和如何結合紅隊技巧進行偵測。現在,我將向大家介紹藍隊的三大必備工具。而在 紫隊這條路 Day2 資安管理與 Continuous Threat Exposure Management (CTEM) 持續威脅暴露管理與紅隊簡介 持續威脅暴露管理與紅隊簡介 一文中,我們已經開始探究攻擊面。

我們的目標是制定管理政策,首先需要考慮的是,企業是否已經理解可能會被攻擊的面向。

是否有先探討駭客的攻擊目標,識別高風險的攻擊面後,再針對性提高防禦能力。

除了前篇介紹的 ATT&CK 是一個很好了解駭客攻擊手法之外,我們也希望更好了解內容。

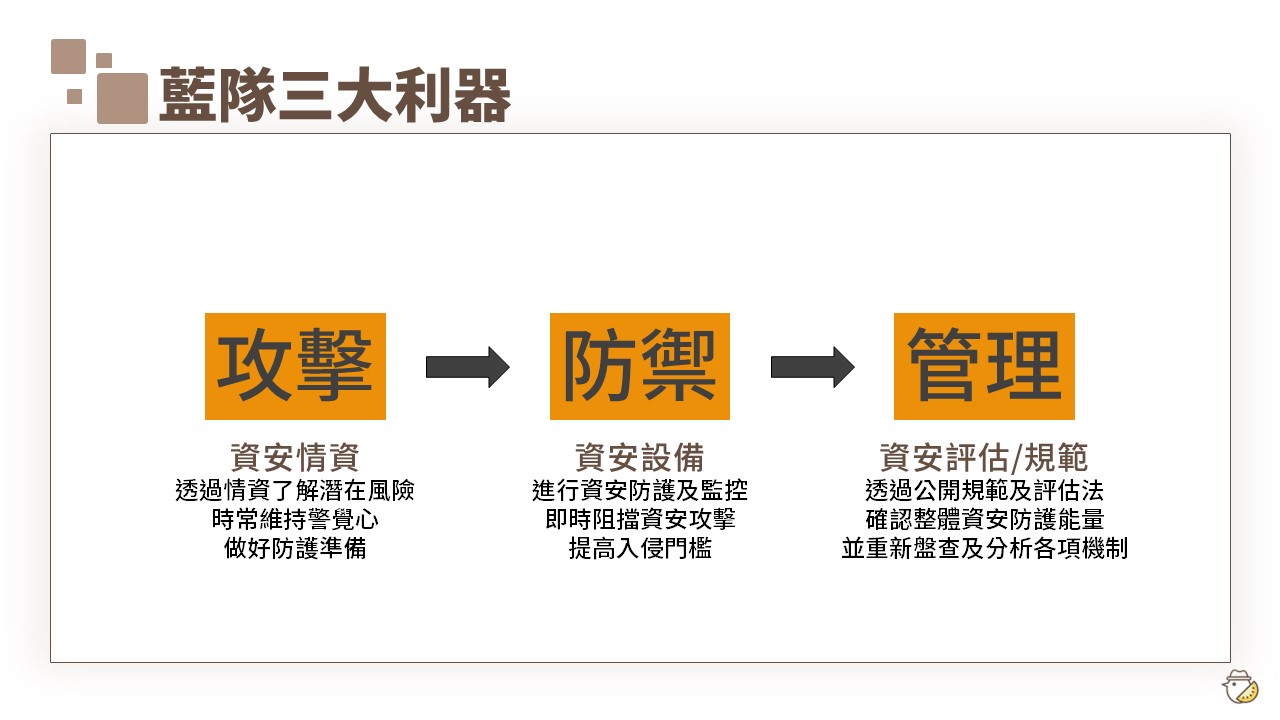

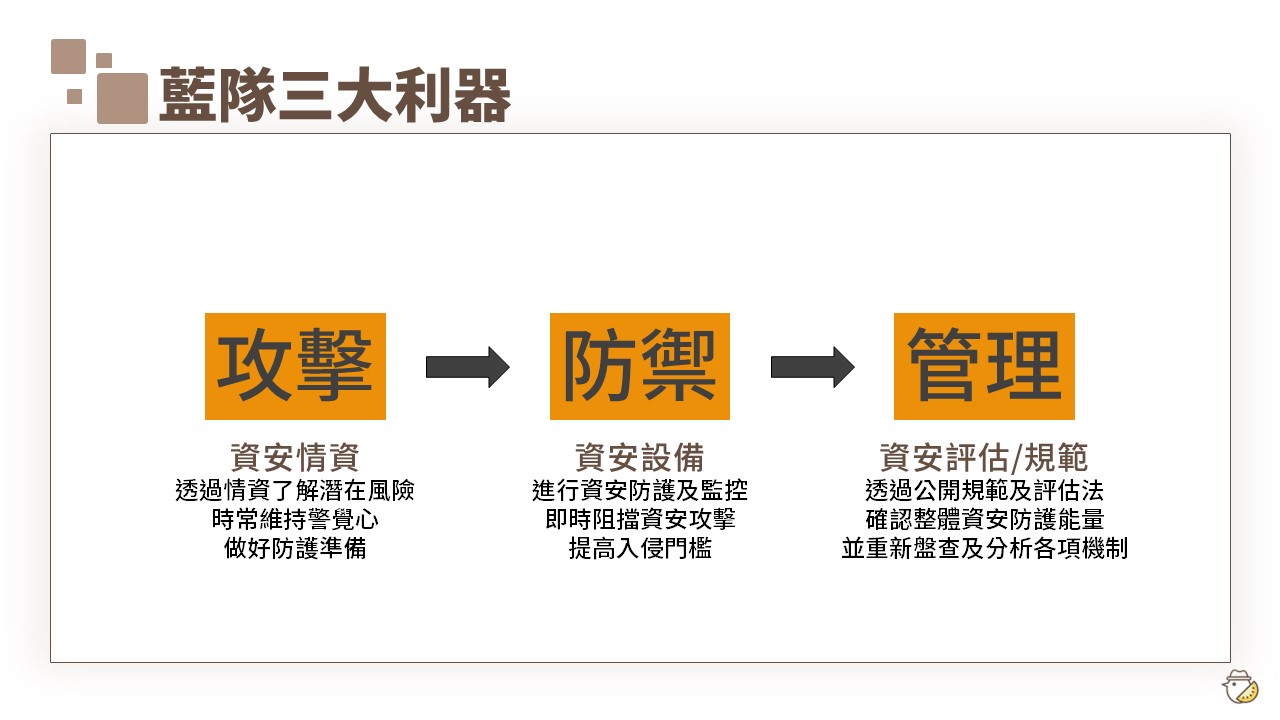

藍隊三大利器

而針對攻擊、防禦與管理,對應藍隊可以學習的,需要掌握三大關鍵利器,可以提升其效能:

攻擊: 資安情資的運用

攻擊情報是資安的基石,透過持續收集和分析情報,藍隊可以更好地了解潛在風險並保持高度警惕,除了時常維持警覺心,做好防護準備。

防禦: 資安設備的運用

資安設備是藍隊的第二大利器。透過適當的資安設備,如入侵檢測系統(IDS)和防火牆,藍隊能夠進行監控和即時阻擋資安攻擊,提高安全防禦能力,也能提高被入侵的門檻。

管理: 資安評估/規範

最後一大利器是資安評估和合規性。藍隊可以利用資安評估的標準和方法來確認整體資安防護能力,同時重新盤查和分析各種安全機制。

資安情資

本篇針對資安情資來做介紹,在了解資安情資之前有幾個專有名詞需要了解的。

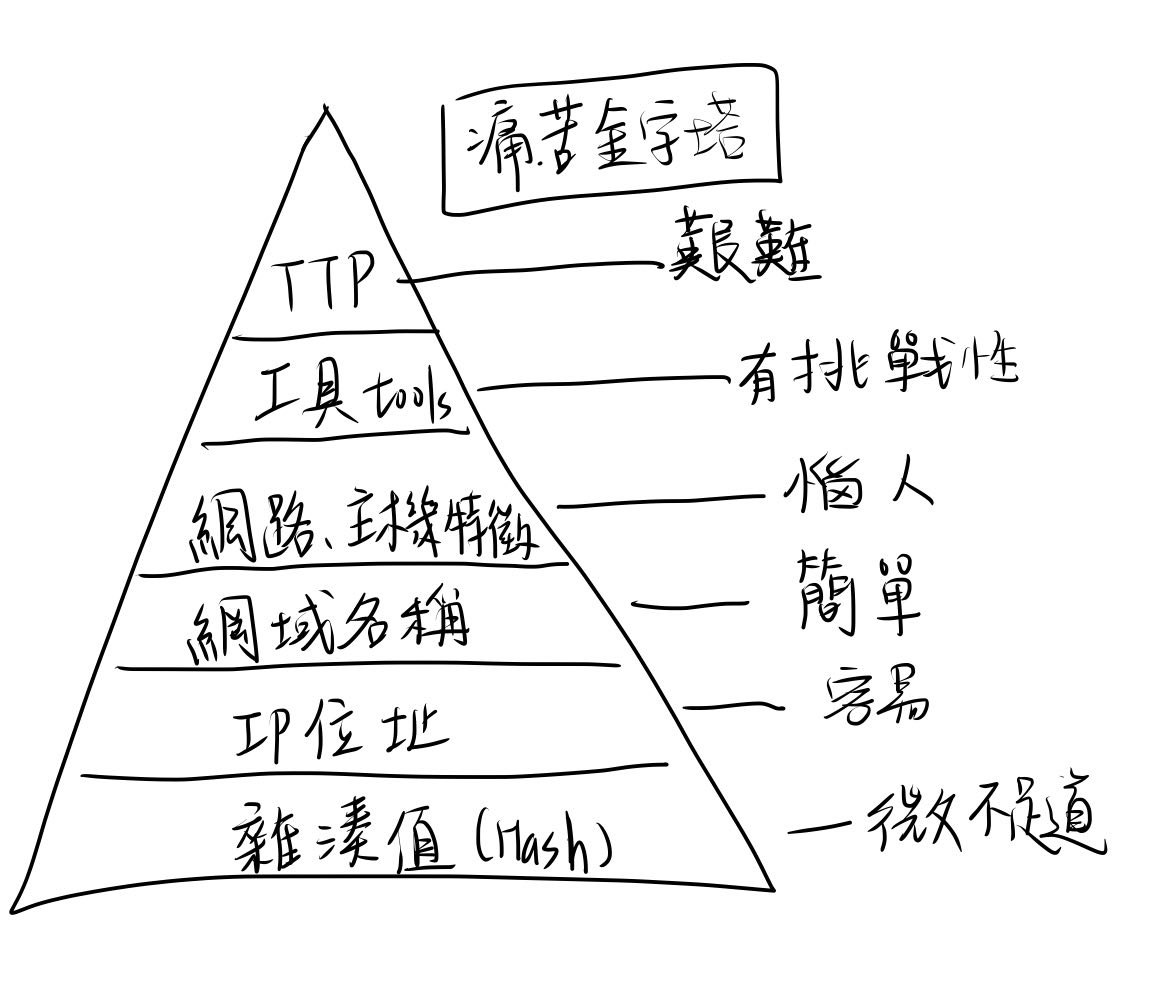

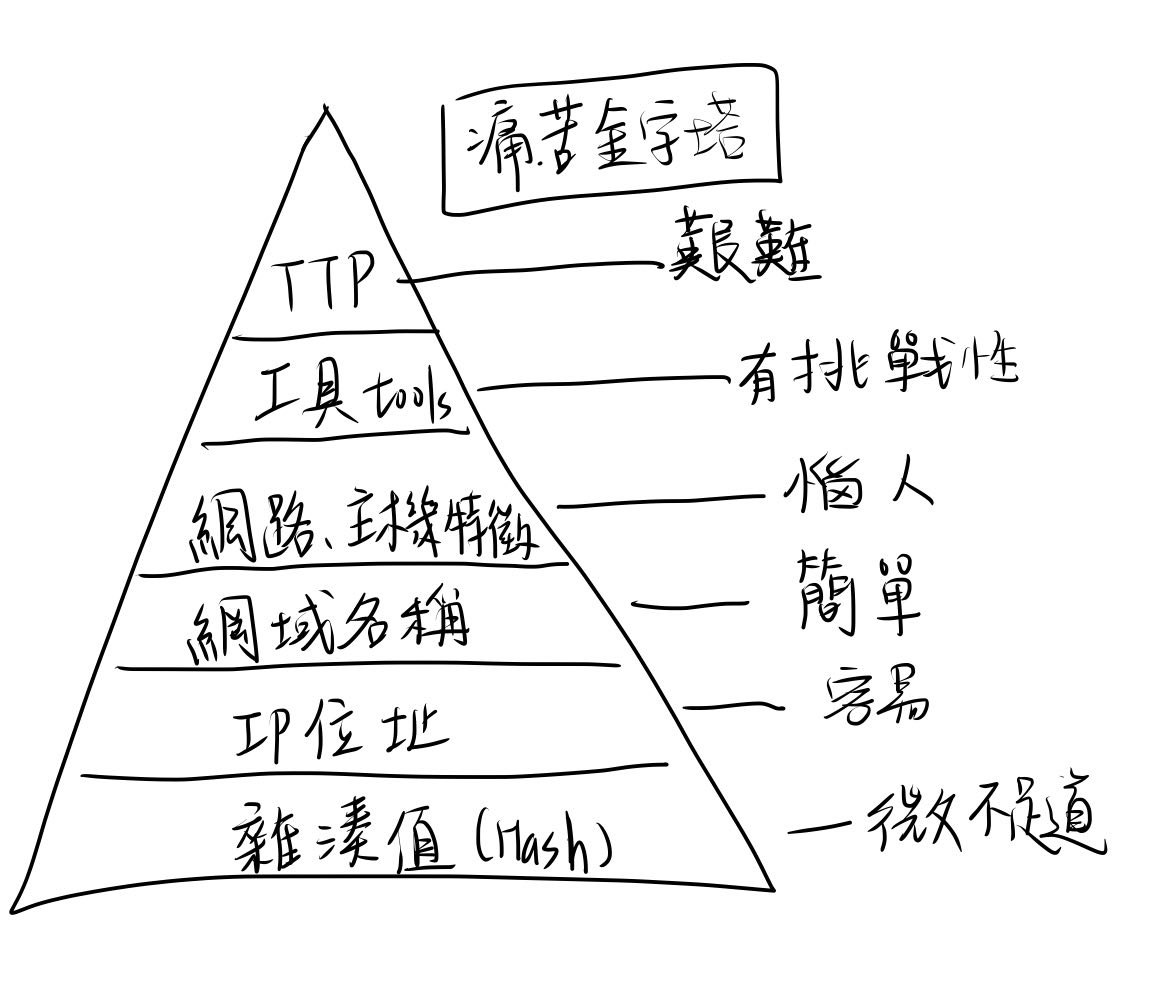

痛苦金字塔:攻擊方的痛點

防守方的防禦層次使攻擊方更痛苦

- TTPS 資安威脅手法

- IoC 調查入侵指標

資安產品主力偵測/阻擋仍是依靠 IoC ( Domain、IP、Hash)

資安情資是什麼

資安情資 (Threat Intelligence) 會收集、分析和應用於真實環境中的資訊,並用來進行防禦手法。

情資包含外部情資(外部威脅情報),還包括內部情報(來自日誌或內部系統中收集的資料)。

當藍隊擁有這些情報時,他們可以更有效地識別、回應和緩解威脅。

- ex.資安情資廠商提供威脅情報資料與服務:

- Recorded Future

- AlienVault

- CrowdStrike

情資有哪些類別

- [ ]

-

策略情資 (Strategic Intelligence)

- 說明資安威脅的趨勢

- 協助決策者了解網路威脅的宏觀環境,並提供策略建議

- 包括長期趨勢、風險評估和外部因素

- 誰來看:CISO、CIO、CTO

-

營運情資 (Operational Intelligence)

- 具體的威脅活動和攻擊者

- 包括攻擊者的策略、手法和流程 (TTPs),以及他們的目標

- 幫助企業了解誰正在攻擊它們,以及攻擊者的目的

- 誰來看:威脅研究員、事件回應

-

戰術情資 (Tactical Intelligence)

- 著重於具體的技術指標和資料

- 例如:惡意 IP 地址、域名、URL、hash 值

- 此情資可用於資安工具和解決方案

- 例如:入侵檢測系統 (IDS)、防火牆等,以加強防禦能力

- 誰來看:SOC 分析 Team、安全維護人員、惡意程式分析

-

技術情資 (Technical Intelligence)

- 著重於具體的威脅技術和其相關的資料

- 包括威脅的詳細技術分析、漏洞、惡意軟體樣本

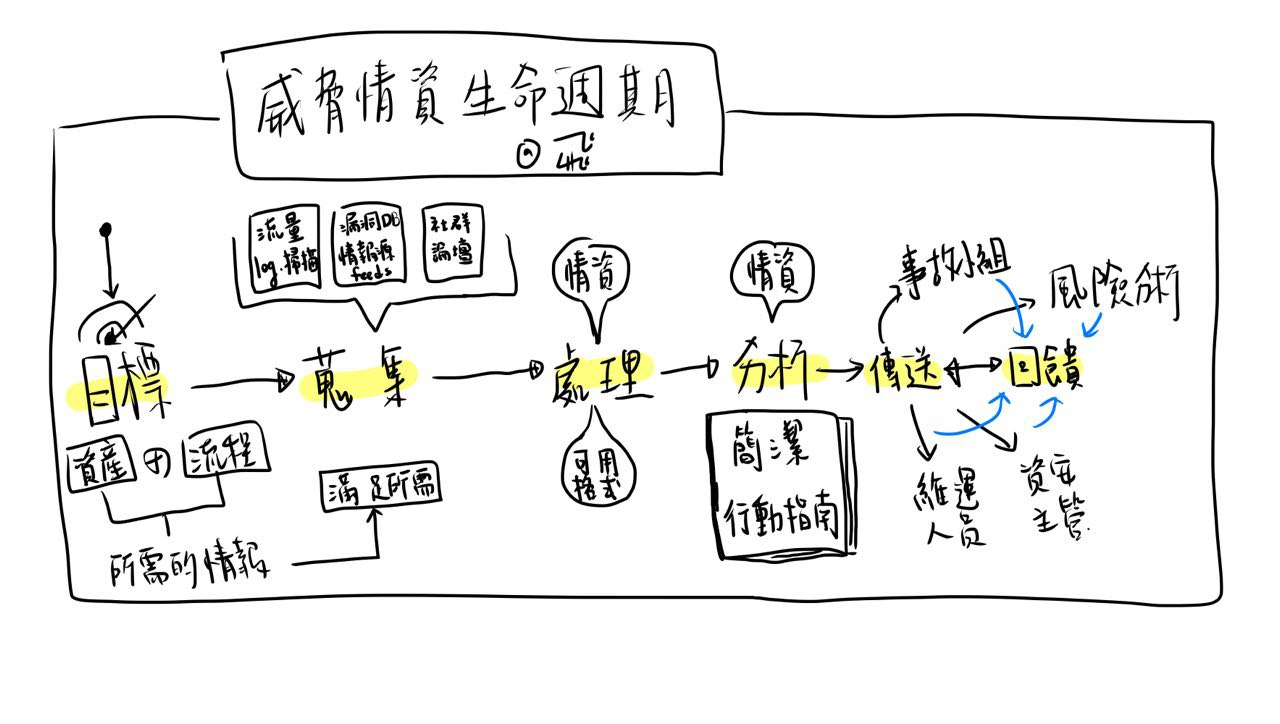

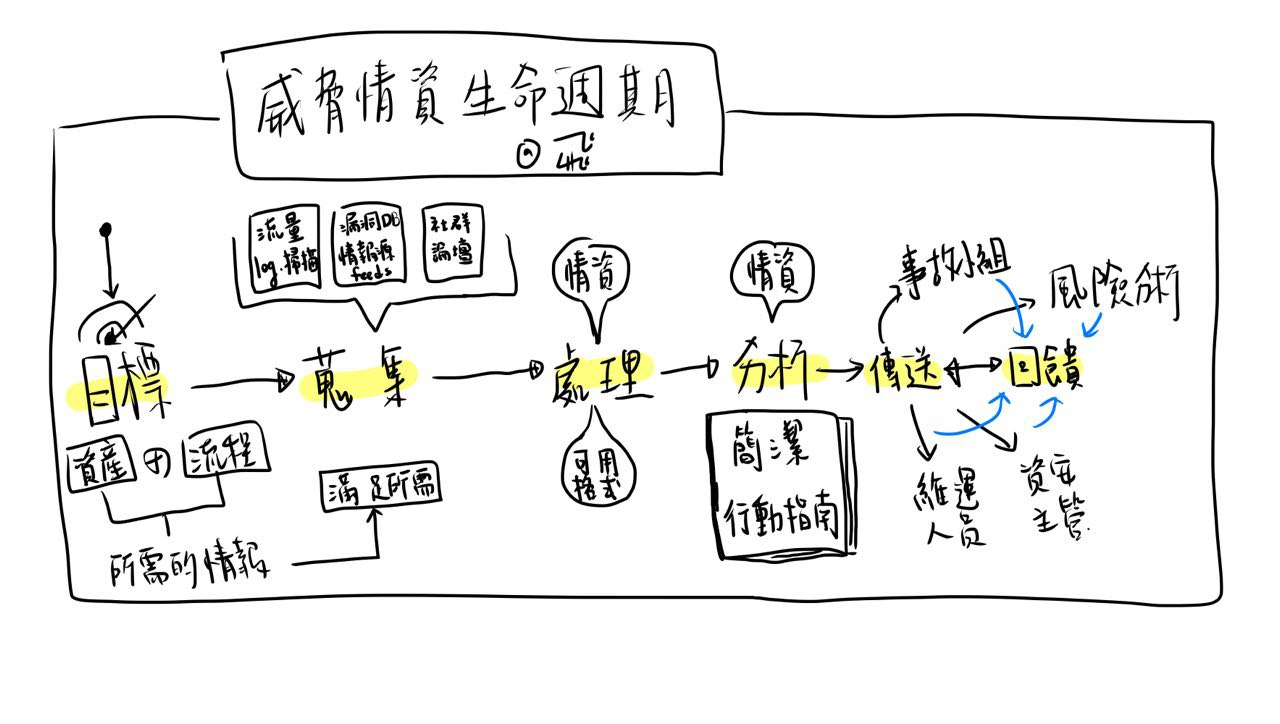

威脅情資的生命週期

- 目標:保護資產與所需情報類型

- 蒐集:各種情報來源

- 處理:各種格式可匯入分析平台

- 分析:分析成建議行動方向

- 傳送:傳給需要的工作團隊

- 回饋:工作團隊回饋內容

網路威脅情報(CTI)簡略分析流程

- 定目標

- 找資料

- 去分析

定目標(想要研究的目標)

在開始分析前,先確認你想研究的具體目標。

想研究哪一個 APT 組織,他們的攻擊目的和目標。

常見的攻擊目標:鑑別攻擊者可能針對的對象

- 地區、國家:例如,某些攻擊者可能專門針對某些國家或地區,如打台灣、打美國...

- 產業類型:例如,金融、半導體、醫療等,如打半導體、打工控...

例如,有些 APT 組織針對錢勒索他人、竊取機密、基於研究目的,分析 APT 組織的目的:

- 勒索:利用勒索軟體來獲得贖金

- 竊取商業機密:獲得敏感或有價值的資料

- 研究目的:進行網路滲透測試或白帽駭客活動

找資料

對分析師而言,知道從何處獲得資訊是關鍵的。

先確認要研究的目標,下一步就是蒐集資料。

資料可以來自多種不同的來源,包括自己設定的蜜罐系統、被攻擊的系統、其他資安公司的報告、社群分享等。

蒐集到的資料需要進行整理,以便進行後續的分析。

- HoneyPot:一種用來設計來吸引攻擊者的系統,可以收集攻擊者的技巧、工具和行為模式。

- 被攻擊的系統:從已經被攻擊的系統,收集內部的日誌。

- 其他資安公司的報告:這些報告通常包含對最近的威脅行為的分析。

- 開放情資平台:如 Threat Intelligence Platform (TIP)、MITRE ATT&CK 等提供有關已知威脅的資訊。

- 社群分享和暗網:如 Titter 或暗網,會有人分享他們被攻擊或攻擊情報。

- 其他資安防護產品: 端點產品 SIEM

- 網路流量/封包

- 惡意程式分析

去分析

對資料進行分析是將其轉換為有用的情報的過程。

- 這是誰進行的攻擊?

- 為什麼要這麼做?

- 他們使用了哪些工具和方法?

更詳細的分析

- 分析什麼

- 是誰 (Who):確認是哪一個駭客組織攻擊。

- 為什麼 (Why):攻擊的動機。

- 如何 (How):使用的攻擊方法和技術。

- 什麼 (What):受到攻擊的資源或資料。

- 哪裡 (Where):攻擊的起源地或目標地。

- 何時 (When):攻擊發生的時間。

- 這是哪一個駭客族群

- 是誰被打: 目標

- 用什麼打: 工具,手法

- 打什麼: 目標服務

- 影響: 偷什麼資料

- 其他框架

- Cyber Kill Chain

- Diamond Model of Intrusion Analysis

- Analysis of Competing Hypotheses

衍生方法

- 分析方法

- 靜態分析:不執行程式或文件,只是檢查其內容和結構。

- 動態分析:在受控環境中執行程式或文件來觀察其行為。

為了有效地分析這些資料,分析師需要了解惡意程式的結構、Windows 事件日誌的解讀,以及如何從網路流量中提取有用的資訊。

- 分析能力

- 惡意程式分析

- Windows 事件分析

- 網路封包分析

研究目標

確定你的分析目標可以幫助你集中精力和資源,確保你的分析活動是目標導向的。例如,如果你的目標是學習如何分析惡意程式,那麼你應該專注於提高這方面的技能和知識。

- 能力大概就是從衍生中抓

- 學習惡意程式分析

- 學習 Windows 事件分析

- 學習從網路流量分析

如何交換情資

情報交換是關鍵,以下是一些常用的情報交換方法:

情資交換的方法

- STIX (Structured Threat Information eXpression)

- TAXII(Trusted Automated Exchange of Intelligence Information )

- Cybox(Cyber Observable eXpression)網路可觀察表示式:整合到STIX 2.0

制定標準與推廣

結構化資訊標準推動組織(Organization for the. Advancement of Structured Information. Standards,OASIS)

情資的重要等級

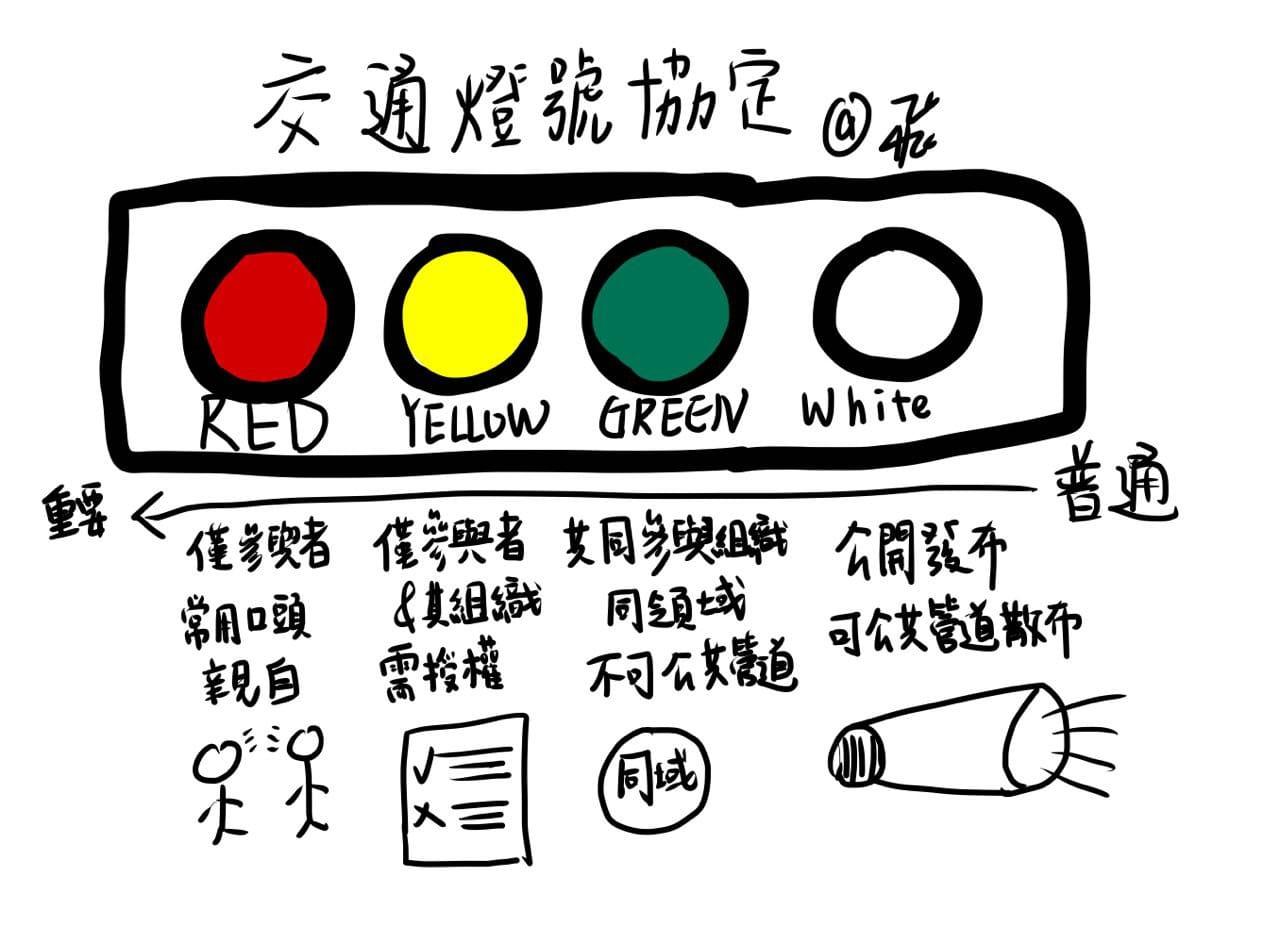

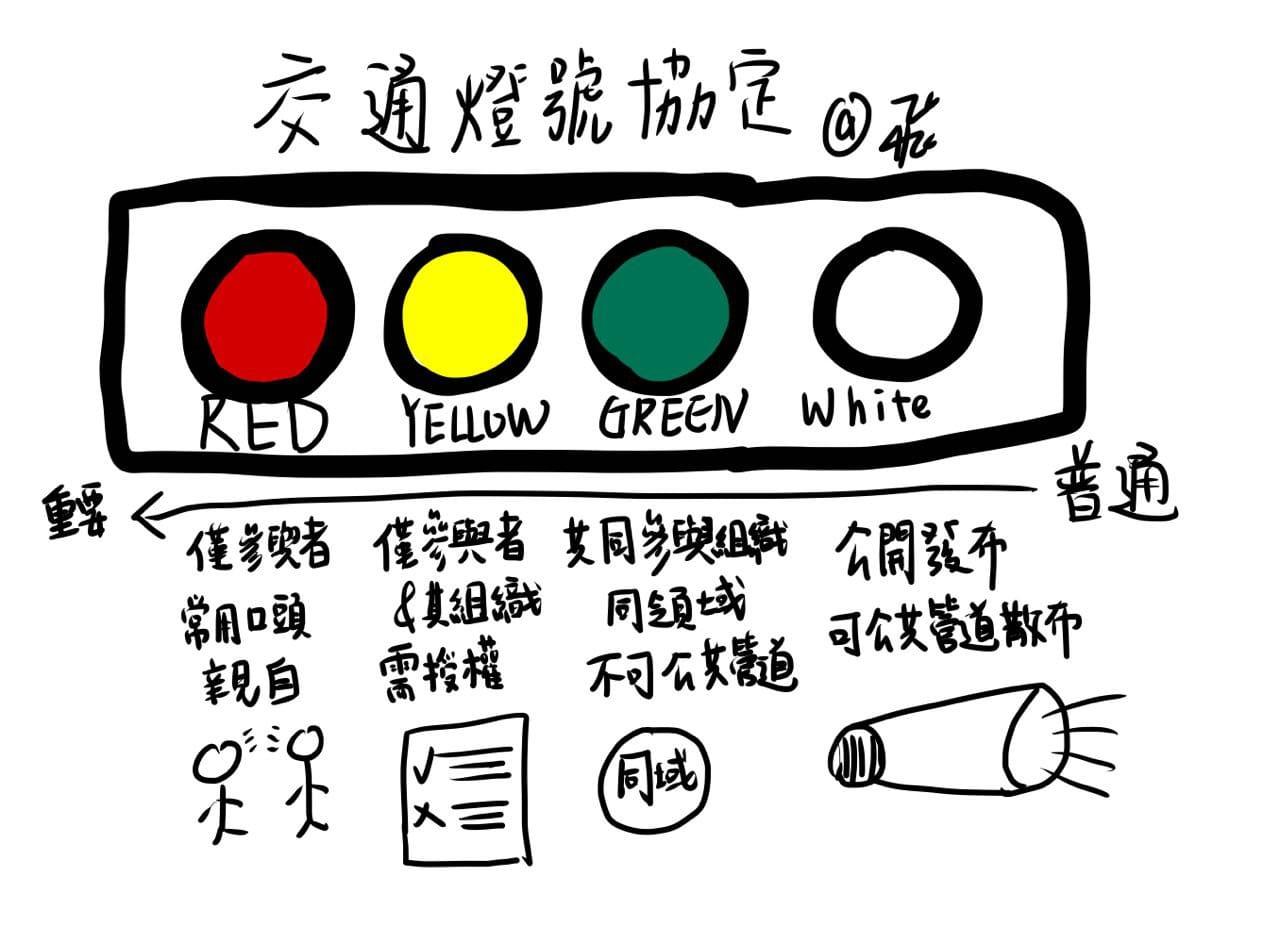

TLP 交通燈號協定(Traffic Light Protocol)

- 事件應變與安全小組論壇(Forum of Incident Response and Security Teams,FIRST)提出

- 用來做資安情資識別的工具

燈號意義

- 利用交通號誌燈號,將資安情資分等

- 重要機密情資到普通情資:紅黃綠白

各別意義

- TLP-紅(TLP-Red):僅參與者可查看-多半口頭/親自

- TLP-黃(TLP-Yellow):參與者與參與者組織-需遵守特定限制

- TLP-綠(TLP-Green):社群內可查看-同行/合作夥伴可查看,但不能公開

- TLP-白(TLP-White):可公開

可以去參考的書

小結

資安情報對於提升藍隊效能至關重要。藍隊需要不斷學習攻擊者的技巧,緊密監控並運用資安設備,同時遵守資安評估和合規性的標準。

利用情資學習與了解攻擊者的技巧,進而加強自身的防禦能廖。

參考資料

.jpg)