時間來到了第 12 天,今天醒來居然想不到該寫什麼主題,不過都水了這麼多天了,好像也該進入到技術層面了。所以……接下來就來跟大家介紹一下滲透測試常見的攻擊手法吧!

提到滲透測試入門,大家一定都聽過 SQL Injection(SQLi),又被稱為 SQL 注入。他的原理是因為撰寫網頁的人忽略了要檢查使用者輸入的內容而造成網頁攻擊。

接下來為大家解釋一些常見的 Payload。

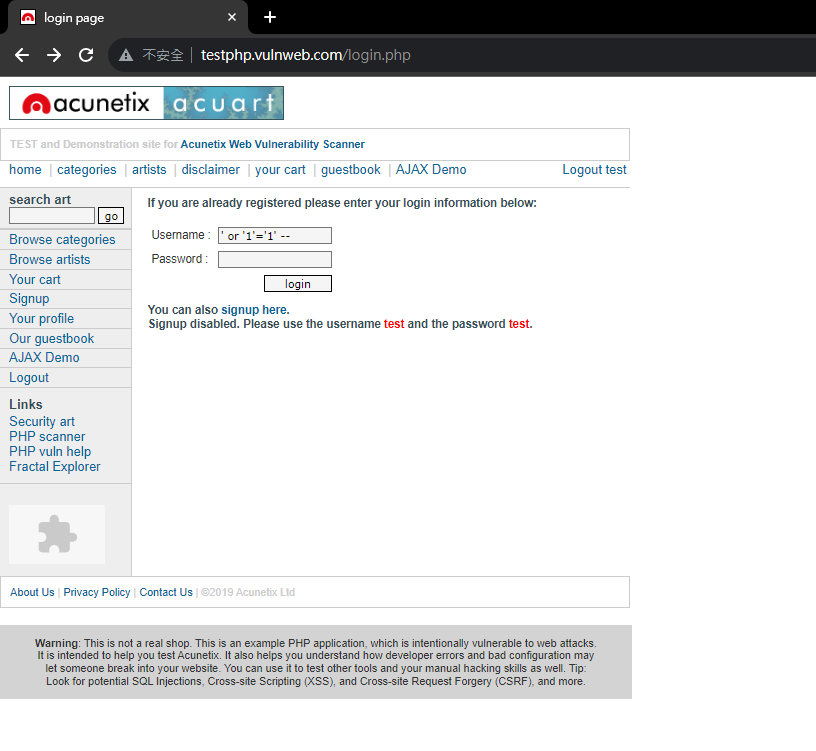

admin 'or'1'='1 --

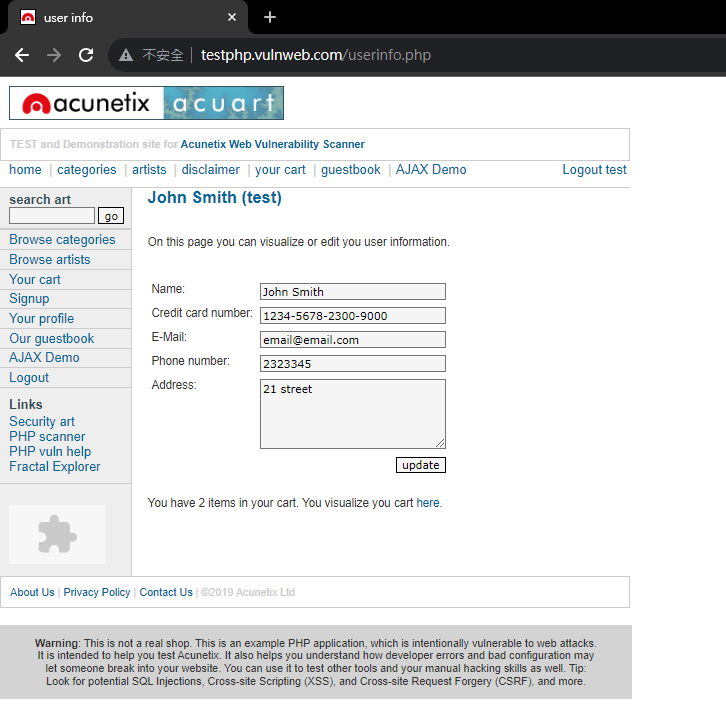

輸入這串 payload 後,資料庫會去查詢是否有欄位內容爲 admin 或 1=1 和密碼為 NULL 的 user,在這段 payload中, admin 的部分由於可以輸入任何東西,因為即使前者找不到資料,但因為 1 = 1 恆為true,因此不論你輸入什麼到後面皆會被系統判斷為正確。而在 payload 最後方的 -- 則是將後方註解的意思。這時若是你將這串 payload 輸入在登入介面的帳號密碼,就可以在不輸入密碼的情況下繞過登入驗證,直接進到系統中。

示範圖例如下: