在 [Day06] 入侵偵測系統 IDS:資訊安全的守護者中,有跟大家介紹幾種常見的 IDS。

而這篇主要來好好介紹其中的主機型入侵偵測系統(HIDS,Host-based IDS)。![]()

本篇大綱

一、從硬體架構看兩大類 HIDS

二、HIDS 的功能

三、HIDS 在防火牆上要執行的工作

四、HIDS 在伺服器上要執行的工作

HIDS(主機型入侵偵測系統,Host-based IDS),顧名思義,偵測點位於主機本身。

常見的主機型入侵偵測系統又分為:

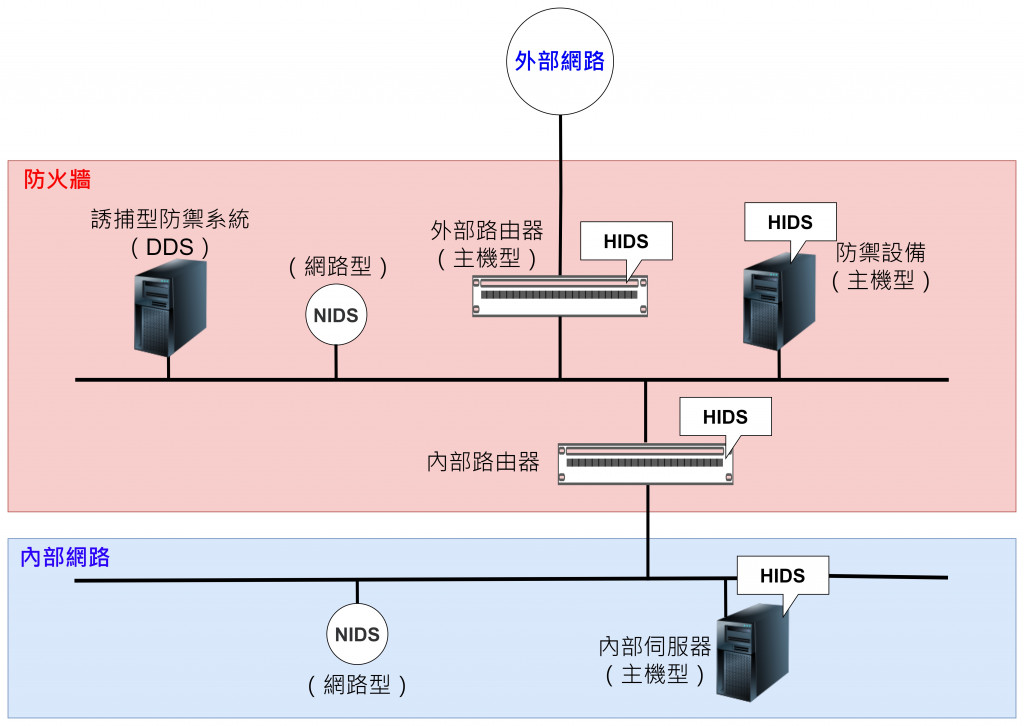

以下可以從硬體架構看兩大類 HIDS:

HIDS 的位置就像是現實生活中的警衛室、警察局,我們可以在定點找到。

延伸閱讀:

定時於在埠口(TCP/UDP)進行後門(Backdoor)偵測。

延伸閱讀:後門程式攻擊是什麼?

偵測是否有網路阻斷發生。

SYN flood(又稱:SYN 洪水)是一種阻斷服務攻擊。目的是希望透過消耗所有可用的伺服器資源,讓伺服器無法在被用於合法的流量上,使得原本想被傳送的資料必須透過重複傳送初始連線要求 (SYN) 封包,而攻擊者就能淹沒目標伺服器上所有可用的連接埠,讓此目標裝置緩慢或完全不回應合法流量。

偵測 Log,判斷是否有入侵者

安全稽核

今天就先這樣~

最近實驗室好忙碌QQ

默默將 IT 鐵人當成休閒(?![]()