昨天我們講了 XSS,目前針對這種類型的弱點一般都是采用 payload in response 的方式(俗稱手動),雖然也有像是 xssfork 這樣的自動掃描工具可以使用,但是由於這個工具是對岸開發的,我怕有人會在意這方面的問題,故就不在這邊介紹還請各位諒解,有興趣的可以看一下,我把醬汁放在這裡,不喜誤入

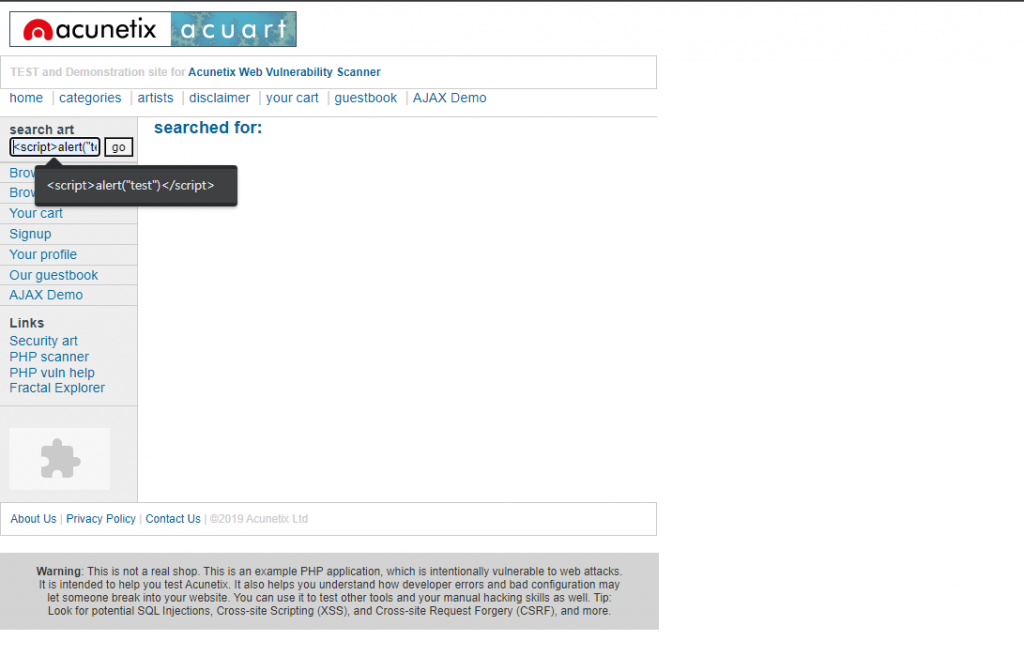

那我們采用的自己的 payload 來進行測試,首先測試一下最基礎的 payload,那我們要做的就是在它可以輸入的地方插入惡意 JavaScript 語法

<script>alert("test")</script>

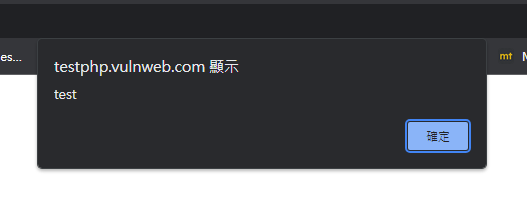

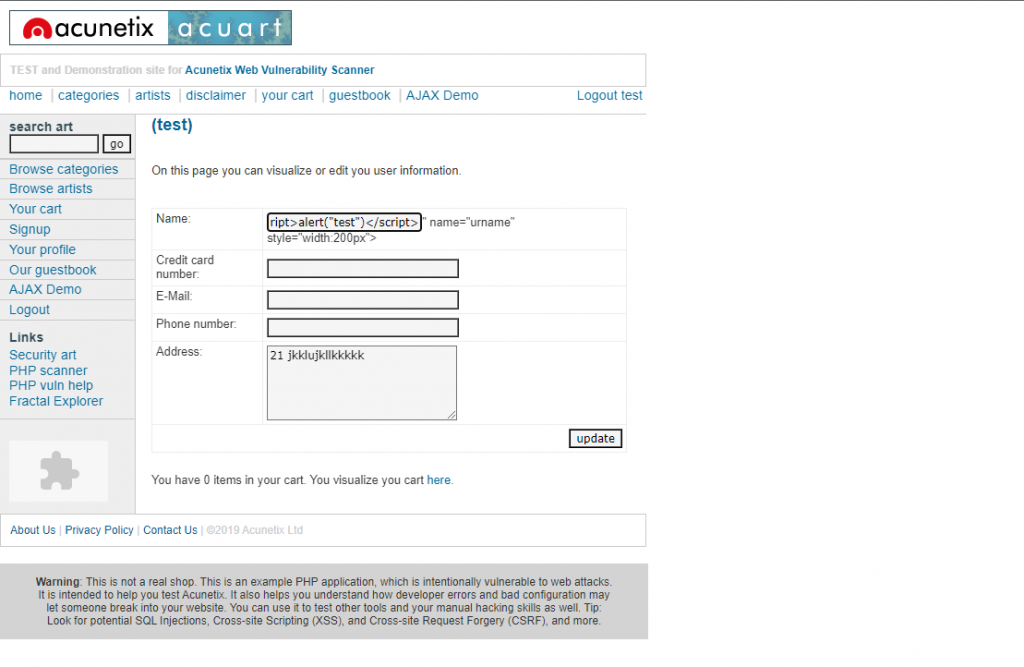

可以看到網頁對我們注入的語法產生了回應,而且跟我們的 payload 預想達到的效果一模一樣,所以我們確定這個測試網頁有 XSS 漏洞,那我們就可以開始找有沒有其他地方也可以進行注入,所以我們回到熟悉的使用者檔案界面,然後插入一樣的語法

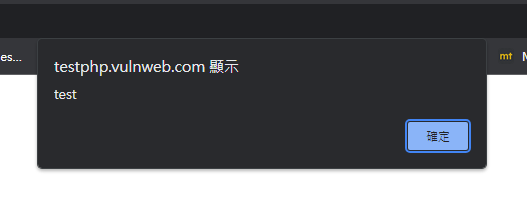

可以看到一樣的回應

接著就是都差不多的東西,基本上就是看到可以輸入的地方就戳看看,這些有漏洞的地方我們都先記錄起來以便製作之後的報告,基本上我們可以找到有問題的地方有

• http://testphp.vulnweb.com/search.php?

• http://testphp.vulnweb.com/userinfo.php

• http://testphp.vulnweb.com/guestbook.php

• http://testphp.vulnweb.com/comment.php

• http://testphp.vulnweb.com/comment.php?aid=1

• http://testphp.vulnweb.com/comment.php?aid=2

• http://testphp.vulnweb.com/comment.php?aid=3

• http://testphp.vulnweb.com/comment.php?pid=1

• http://testphp.vulnweb.com/comment.php?pid=2

• http://testphp.vulnweb.com/comment.php?pid=3

• http://testphp.vulnweb.com/comment.php?pid=4

• http://testphp.vulnweb.com/comment.php?pid=5

• http://testphp.vulnweb.com/comment.php?pid=6

• http://testphp.vulnweb.com/comment.php?pid=7

• http://testphp.vulnweb.com/listproducts.php?artist=1

• http://testphp.vulnweb.com/listproducts.php?artist=2

• http://testphp.vulnweb.com/listproducts.php?artist=3

• http://testphp.vulnweb.com/hpp/params.php?p=valid&pp=12

沒錯就是怎麽多地方可以塞

那基本上我們就只是確定有弱點就好不用再做更深度的測試(當然你要做我也不反對)

那今天就是這個網站的 XSS 漏洞啦