倒數8天!在昨天我們簡單的介紹了一下 Path Traversal 這個漏洞以後相信大家都有稍微去玩一下那如果實在是沒有頭緒要做什麽的也別擔心,今天就一步步示範要如何去打這個漏洞

那基本上我一開始都是會去建議使用手敲的會比較能理解這個漏洞在做什麽,那就如我昨天提到的,他是一個資料夾的結構,網頁如果要展示不同的頁面出來是要去不同路徑下面把 html 檔翻出來,那正常預設的路徑是直接導到某個路徑下的 index.html 檔,但是這就不是我們需要的敏感資訊,所以我們就會去翻昨天的那些檔案名稱的資料

像是我先嘗試一下使用以下 payload

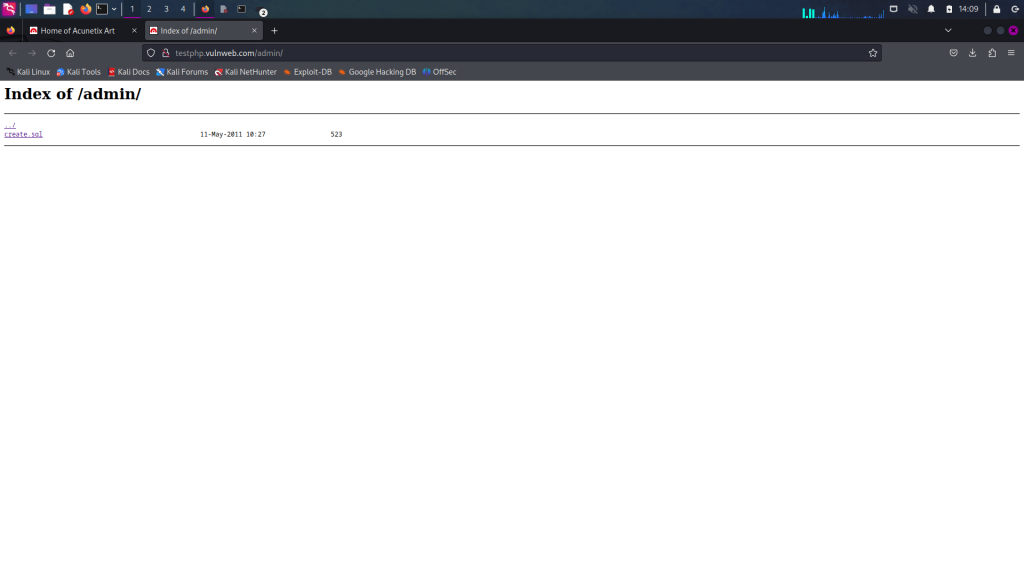

test.php.vulnweb.com/admin/

雖然跟昨天提到的使用 ../ 不一樣,但是嘗試一些特定關鍵詞的路徑也是一種方法好啦我只是單純懶得一步一步示範 但是概念不變

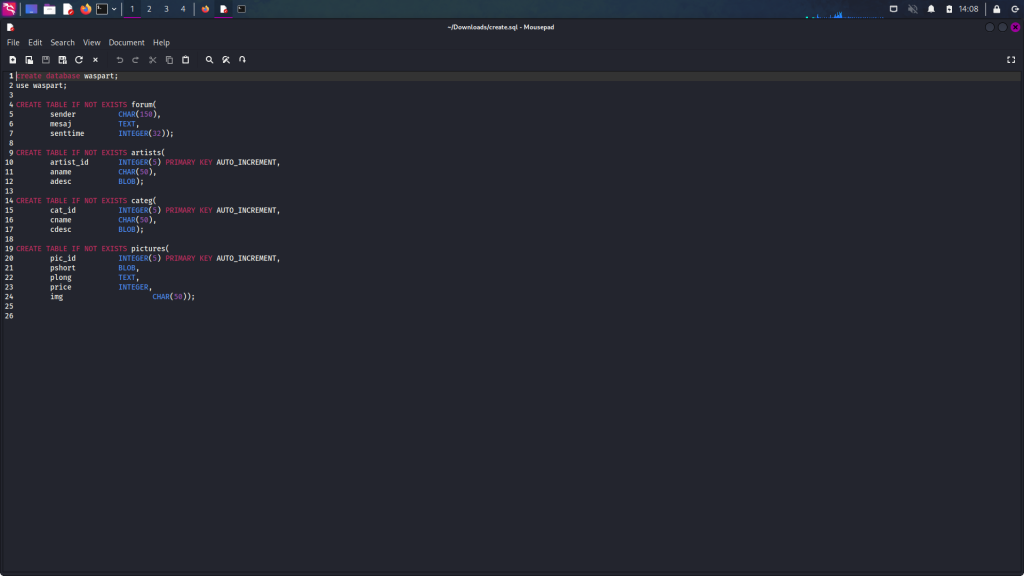

我們可以看到上面有一個叫做 creat.sql 的檔案,我們可以把他打開來看看

可以看到一些敏感資料被我們抖了出來,覺得不夠嗎,我們可以繼續慢慢挖

基本上你會翻到那~~~ 麽多地方有漏洞

• http://testphp.vulnweb.com/Flash/

• http://testphp.vulnweb.com/CVS/

• http://testphp.vulnweb.com/.idea/

• http://testphp.vulnweb.com/admin/

• http://testphp.vulnweb.com/pictures/

• http://testphp.vulnweb.com/Connections

明天就也來用一下自動工具來玩玩這個漏洞