本篇內容來自於文獻:Secure your endpoints: "Building a Healthy Fleet"

之前的 BeyondCorp 文章討論了 Google 用於確定設備來源的工具,但我們還沒有討論過背後的信任機制,關於 “how we trust these devices“。

業內有大量證據表明[1]終端用戶是各種攻擊的頭號目標,這些攻擊的複雜程度各不相同,因此我們非常注重平臺安全性 (platform security)。攻擊者可以設計出相當先進的社交工程攻擊機制 (social engineering attacks as mechanisms),將惡意代碼傳輸到設備上,然後利用 OS 的攻擊面 (attack surface) 進行攻擊。攻擊者的目的是重新利用設備中固有的信任憑證或授予用戶的信任來進一步利用系統。

[1] See Verizon, “2018 Data Breach Investigations Report:Executive Summary”: https://www.verizonenterprise.com/resources/reports/rp_DBIR_2018_Report_execsummary_en_xg.pdf; Mandiant, M-Trends 2018: https://www.fireeye.com/content/dam/collateral/en/mtrends-2018.pdf

在可信內容(企業網絡應用程序、企業憑證)和不可信內容(外部軟件倉庫、社交媒體、個人電子郵件等)不斷混合的環境中,要想成功防止外泄,平台本身必須具備一套分層且一致的控制措施。因此,組成機群的平台本身就是新的邊界。(the platforms that make up the fleet are the new perimeter.)

我們在本文中描述的工作是建立在《規模化機群管理》白皮書和 BeyondCorp 系列文獻前五篇的基礎之上。在此基礎上,我們的團隊旨在通過以下方式進一步加強 BeyondCorp 模式:

與任何防禦性安全工作一樣,首先要定義清楚所要保護的環境所面臨的威脅,也即 ”防的是誰“。在創建威脅列表時,最好考慮攻擊類別而不是單一攻擊的所有方式。因爲攻擊者會不斷發現新的攻擊方式,不可能針對這些攻擊方式定義完整的戰術。然而,如果成功化解某一類別的攻擊,那麽該類別內的攻擊方式就不會那麽令人擔憂了。

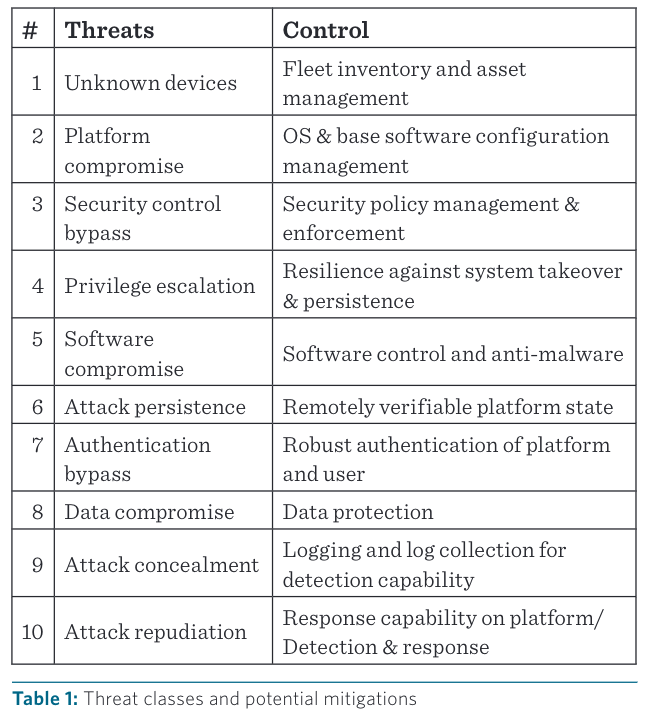

從一個 high-level 的角度而言,針對平台的幾類威脅包括:

一旦我們明確了這些威脅,我們就能更好地識別需要采取的控制措施,然後在服務訪問時通過檢查設備的狀態來評估這些控制措施的有效性以及是否已啟用。表格 1 將上面提到的每一類威脅與理想的可信賴平台所應具備的特征(“控制”)進行了對應。

表 1. 攻擊類別和緩解(控制)措施

好的,這就是今天啦~

就是說,生活終於對我下手了,Q4 開局好艱難。每天發文鐵人挑戰賽已經是我每天的休閒娛樂兼精神支柱...

希望連假結束項目能有初步進展。加油 ><