雲計算大行其道的今天,傳統的安全邊界概念正在發生前所未有的變化。

為了實現雲安全,許多企業採用零信任架構(ZTA)原則,其中很多原則側重於評估使用者信任度,並通過主要用戶介面管理對敏感網路、系統和數據的存取。

然而,許多ZTA計劃在設計持續評估信任的方法時,卻忽略了基於應用程式程式設計介面(API)的存取操作,其實這類操作的功能和存取正日益普遍。

本文將介紹API與ZTA之間的一些交叉點,還將概括介紹為了將ZTA擴展到API而可以採取的一些初步措施。

2010年,Forrester向企業介紹了ZTA原則。

此後,Forrester和其他眾多行業利益相關者(包括美國國家標準與技術研究院)在NIST特別出版物800-207中,對ZTA的設計進行了大量改進。

簡單來說,零信任假定任何用戶或設備都不能被預設信任。

相反,在每次嘗試存取敏感資源時,都要對使用者或設備進行評估,並在此後持續進行評估。

多年來,ZTA更像是一個討論話題,而不是企業在現實世界中追求的目標。

但在新冠疫情大流行的刺激下,許多企業開始推進採用ZTA原則的具體計劃。

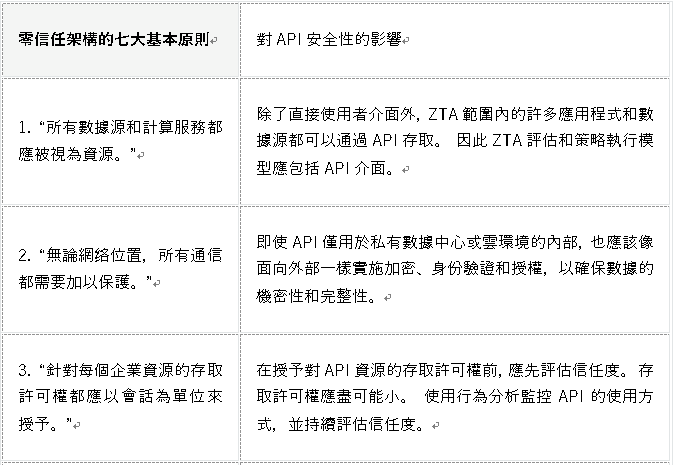

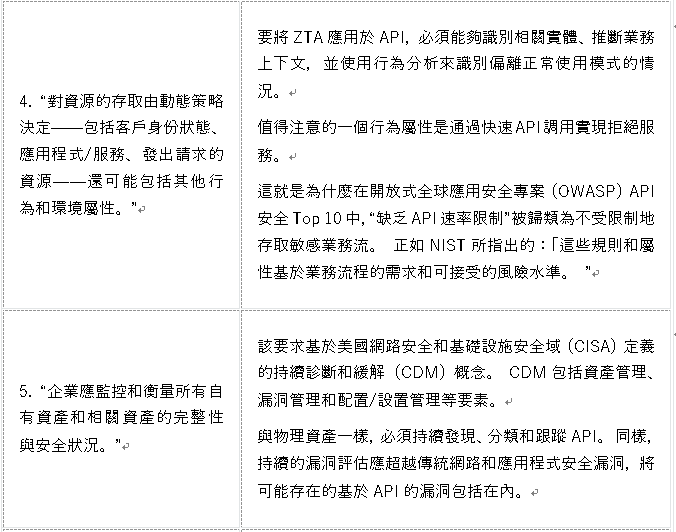

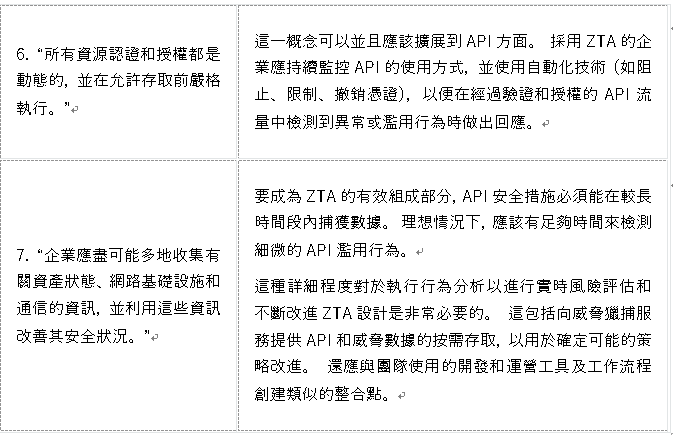

NIST SP 200-807概括介紹了零信任的七項基本原則。

雖然這些原則所包含的內容遠不止基於API的應用程式功能和數據存取,但它們與企業的API戰略也有非常明顯的交叉點。

下表列出了NIST SP

200-807中定義的ZTA七項基本原則,以及使企業API安全實踐與這些原則保持一致的建議。

對於大多數希望採用ZTA的企業來說,最大的挑戰之一是決定從哪裡開始。

就API安全而言,實施以下功能將對安全態勢產生立竿見影的影響,同時還能為我們提供將API安全納入未來ZTA計劃所需的基礎:

實施持續的API發現並維護所有API和API可存取資產的準確清單

當發現未經許可的API時,確保系統化的工作流程到位,以便將其納入管理或消除

無論API是公共的還是私有的,都要實施完善的API身份驗證和授權

從OWASP API安全十大漏洞入手,積極主動地識別API漏洞,並將其作為一項持續的紀律

開發分析大型API流量數據集的能力,以確定正常行為基線並執行異常檢測

在通過API集成實施ZTA策略引擎時,將威脅和信任洞察反饋到ZTA策略引擎中

當出現API漏洞、威脅和濫用時,啟動自動響應機制

將API安全納入ZTA計劃,這是一項長期的、系統性的工作。 Akamai API

Security為使用者提供了必要的工具和支援,幫助用戶實施全面的API安全性。

歡迎關注 Akamai,進一步瞭解該解決方案的強大功能和Akamai能為企業提供的説明。