今天8月30日,國小及國高中都在今天開學,您也特別想念壅擠的交通及捷運盛況嗎 (瞎說瞎說...)?

我是捷運族,最痛恨被塞在別人的腋窩下,最怕的是貼近別人的屁股,最有趣的是看到大叔猛縮肚子,最討厭的是車廂裡面還有空間,但通道口被堵住了,最可愛的是小孩子對我笑,最遺憾的是旁邊有美男子。

一、主題聯想

昨天晩上就在想,開學日有什麼特徵或現象能與資安有關呢 ?

今年有二個案例是客戶的 "資安系統" 資源不足,造成運作有狀況產生,然而資安系統是一位監控者或是抵檔者,如果自身存在狀況如何能發揮應有的實力呢 ? 於是乎,這二個事件便成為我的商機 ; 客戶的痛就是我存在的意義。

二、第一個事件 : SIEM資源不足

客戶收集的設備Log量越來越多,在SIEM裡擴增的應用程式也大都是即時追踪及更新的應用程式,例如: UBA帳號行為分析,Threat analytics事件圖形化及關聯分析,這些應用都非常耗用主機的資源,因而在高峰時段有部份的EPS ( Event per Second) 因為資源不足而無法即時加入分析池內。

- 如果高峰時段的EPS量超過購買的授權量 :

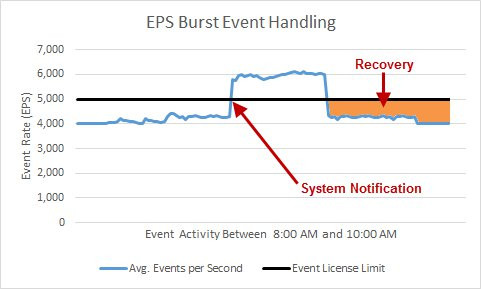

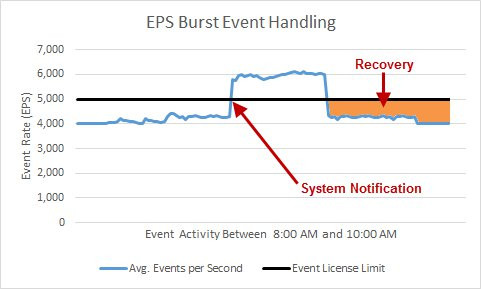

事件資料會暫存到緩衝區內,當處理的事件資料量下降至授權值以下,緩衝區的資料會慢慢地回填至SIEM分析池內,但是在這些轉換的過程中,可能會讓事件的關聯分析無法即時反應,因為資料被積壓在緩衝區內。下圖是高鋒時資料被存入暫存區以及回填的範例。

- 如果是硬體資源不足 :

因為要處理的EPS量太大,資源不足無法即時處理,因此部份資料會被拋棄,這是我客戶的狀況。

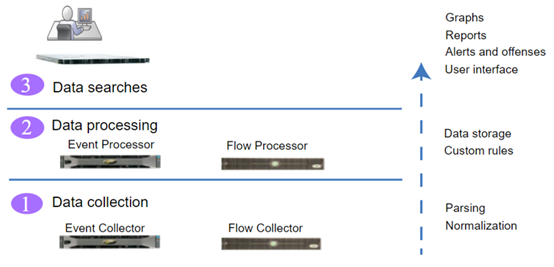

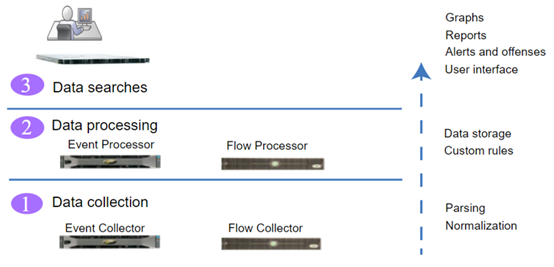

我們建議將多合一的架構拆分為資料收集、資料處理、以及資料分析三個角色,依其角色不同,配置硬體資源。下圖是SIEM的拆分架構圖。

三、第二個事件 : WAF被DDOS搞掛了

銀行業被主管機關要求,需要通過一定程度的DDOS攻擊 ; 但客戶的WAF資源不足,除了自身原本的任務之外再加上DDOS攻擊,真的檔不住,於是決定向外尋求專業的DDOS解決方案,但DDOS與WAF有何關係呢 ?

- 巨流量攻擊 : 用流量癱瘓網路層,這類型的攻擊是最常見的DDoS攻擊形式。巨流量攻擊的範例是DNS(網域名稱系統伺服器)放大,這使用開放的DNS伺服器,將大量DNS回應流量傳入目標中。

- 應用程式層攻擊 : 攻擊的目標是Web應用程式封包,干擾主機間的資料傳輸。此攻擊類似於同時在多個不同的電腦上反覆按下網頁瀏覽器中的"重新整理",大量HTTP要求淹沒了伺服器,造成了阻斷服務。WAF即是與這類的攻擊有關,WAF就像Web應用程式的檢查官,用於監控傳入的HTTP流量請求並過濾掉惡意流量。

- 通訊協定攻擊: 又稱狀態耗盡攻擊,通過過度消耗伺服器資源和/或網路設備資源(如防火牆和負載平衡器)的資源來導致服務中斷。

- 物聯網(IoT)的採用推動了這項升級。

大多數物聯網設備沒有內建韌體或安全控制。由於物聯網設備數量眾多,通常在沒有經過安全測試和控制的情況下實施,因此它們很容易被劫持到物聯網殭屍網路中。

- 另一個日益增長的弱點是API(應用程式介面)。

API是讓不同系統共享資料的小程式碼片段。例如: 發布航空公司時刻表的旅遊網站使用API,將資料從航空公司網站取到旅遊網站的網頁上。任何人都可以使用的「公共」API 可能受到的保護不佳。典型的漏洞包括身份驗證檢查薄弱、端點安全性不足、缺乏強大的加密,以及有缺陷的運作邏輯。